- Home

- Products

- InsightIDR

- Use Cases

- Monitoring von Remote-Arbeitsplätzen

InsightIDR

Monitoring von Remote-Arbeitsplätzen

Ermöglichen Sie Business Continuity im gesamten Unternehmen (unabhängig von der Standort)

Threat Detection and Response sind ein wichtiger Bestandteil des laufenden Prozesses, ein besseres Sicherheitsprogramm aufzubauen, aber Gewissheit über Ihre Sicherheit ist ganz besonders schwierig, wenn es um die mobilen Mitarbeiter geht. Mitarbeiter in Fernarbeit verwenden Assets wie Laptops in potenziell fragwürdigen Netzwerken jenseits der IT- oder Sicherheitskontrolle. Um jedoch ihre Arbeit effektiv leisten zu können, brauchen sie weiterhin Zugang zu den Unternehmensdaten und wichtigen Anwendungen.

Zum Umgang mit diesen Herausforderungen haben wir einen weitreichenden Erkennungs- und Reaktionsansatz entwickelt, damit Sie für Business Continuity sorgen, Ihre Organisation unabhängig vom jeweiligen Standort schützen und eine Grundlage für den Erfolg in Ihrer gesamten Umgebung schaffen können.

Remote-Benutzer

Wenn Mitarbeiter außerhalb des Firmengeländes arbeiten, kann die Versorgung des neuen Normalbetriebs für Sicherheitsteams eine Herausforderung sein. Handelt es sich hier um einen rechtmäßigen Benutzer, der woanders arbeitet, oder den Missbrauch von Zugangsdaten? InsightIDR verfügt über weitreichende Erfahrungen mit User Behavior Analytics und nutzt fein abgestimmte Analysen und maschinelles Lernen, um normales Verhalten schnell festzuhalten und anomale Aktivitäten zu erkennen. Dazu zählt auch das wertvolle Reporting, wie unser Ingress Locations Dashboard, um wichtige Informationen für Untersuchungen durch Ihre Analysten bereitzuhalten. Durch die Aufzeichnung und Anzeige von Aktivitätsverläufen am Standort des Remote-Benutzers, fehlgeschlagenen Anmeldeversuchen und mehr, können Sie und Ihr Team bösartige im Vergleich zu normalen Benutzeraktivitäten leicht erkennen.

Wenn Benutzer in Fernarbeit tätig sind, werden mitunter auch mehr Cloud-Anwendungen und Dienste wie Office 365, Azure und AWS verwendet. InsightIDR kann Warnmeldungen vom Security Center aus Microsoft Event Hubs aggregieren und Benutzer- oder Umgebungsänderungen in AWS erkennen, um die Teams umgehend über diese Veränderungen zu informieren.

Remote-Endpunkte

Unser leichter, cloud-gehosteter Insight-Agent bietet kritische Echtzeit-Transparenz über Ihre Windows-, Mac- und Linux-Assets unabhängig von deren Standort. Der Agent erfasst Benutzeraktivität und im Falle von InsightVM-Kunden auch Asset-Vulnerability-Daten. Sie verknüpfen dann Echtzeit-Endpunktdaten mit Benutzeraktivität und Log-Suchvorgängen für eine umfassende Vorfallerkennung in der gesamten Angriffskette. Indem Sie Assets nach Benutzernamen durchsuchen können, gibt Ihnen InsightIDR die Möglichkeit, genau und zeitnah zu verfolgen, auf welchen Assets sich die Benutzer am häufigsten anmelden, und den Genehmigungsprozess des Fernzugriffs auf diese Geräte zu beschleunigen.

Remote-Netzwerkzugriff

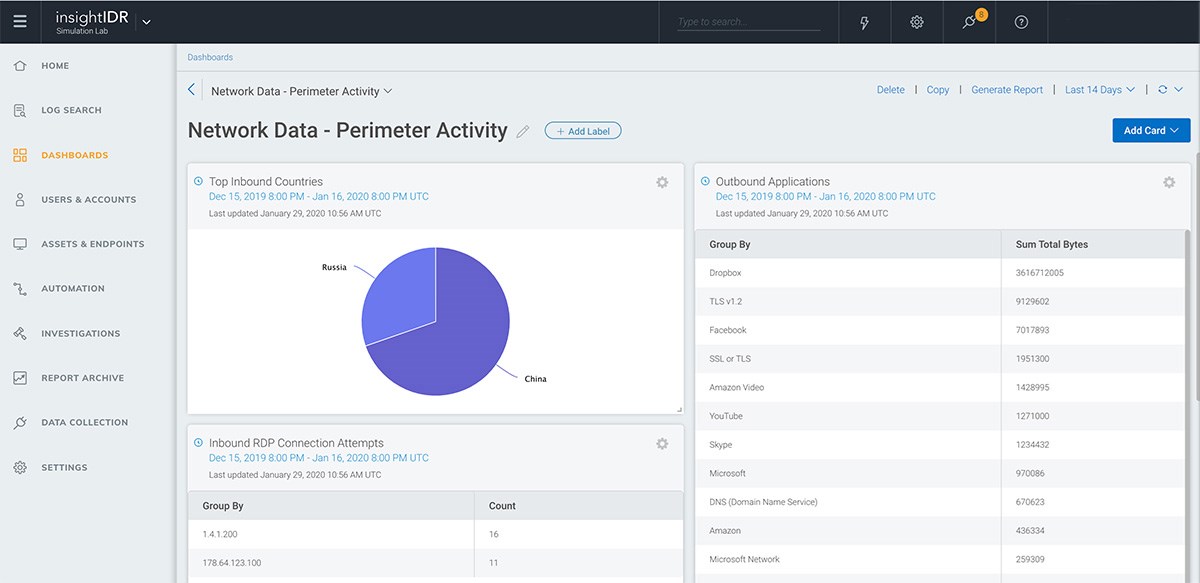

Mit dem Insight Network Sensor überwachen, erfassen und bewerten Sie den End-to-End-Netzwerkdatenverkehr in Ihrer gesamten physischen und virtuellen Umgebung, einschließlich von Remote-Mitarbeitern, sofern dieser mit der VPN-Lösung implementiert ist.

Unser Ansatz der Network Traffic Analysis (NTA) ist einzigartig, da unser Managed Detection and Response (MDR) Team eine Bibliothek aus den wichtigsten Warnmeldungen des Intrusion Detection System (IDS) für Teams zusammengestellt hat. Diese können die Teams dann gezielt einsetzen, was zur Optimierung des Signal-Rausch-Verhältnisses beiträgt und das Vertrauen der Analysten in die ergriffenen Maßnahmen erhöht. Wir nutzen auch eine proprietäre Deep Packet Inspection (DPI) Engine zur Erfassung aller rohen Netzwerkverkehrsflüsse zur Extrahierung reichhaltiger Metadaten. Diese Informationen werden durch unsere User Behavior Analytics Attributions-Engine erweitert, damit Sie schnell feststellen können, welche Benutzer und welche Assets mit dem jeweiligen Netzwerkdatenfluss verbunden sind.