Es ist an der Zeit, Ihre Bedrohungsinformationen zu verbessern. Heutige Angreifer können Malware leicht verfälschen und ihre Infrastruktur umstellen, sodass Sicherheitsteams, die Angreifer mit statischen Indikatoren und Artefakten verfolgen, ständig hinterherhinken. Während sich IP-Adressen, Prozesse und Domänen ändern, gibt es eine Reihe von heimlichen Angriffstechniken, die jedem erfolgreichen Angriff vorausgehen.

Bei Rapid7 sehen wir einen ständigen Strom von Bedrohungen, vom Metasploit-Projekt über unsere Managed Detection and Response-Kunden bis hin zu Incident-Response- und Penetrationstests. Bei Bedrohungsuntersuchungen konzentrieren sich unsere erfahrenen Analysten auf diese heimlichen Techniken, während sie die Ziele des Angreifers untersuchen. Diese Informationen werden in Attacker Behavior Analytics (ABA)-Erkennungen verarbeitet, die bösartige Verhaltensweisen erkennen können, selbst wenn sie geändert wurden, um Schutzmaßnahmen zu umgehen.

[Webcast] ATT&CK in den Griff bekommen

Erfahren Sie in diesem On-Demand-Webcast, wie Ihr Unternehmen das MITRE ATT&CK-Framework nutzen kann.

Jetzt ansehenBibliothek für Angreiferverhaltensanalyse (Attacker Behaviour Analytics)

Unten finden Sie eine Liste veröffentlichter ABA-Erkennungen, die alle mit unserer Bedrohungserkennungslösung InsightIDR geliefert und automatisch in Echtzeit mit Ihren Daten abgeglichen werden. Dabei handelt es sich um Bedrohungsinformationen, die sich mit der Geschwindigkeit des Angreifers bewegen – wenn ein neuer Exploit herauskommt, erstellt unser Team eine Erkennung, testet sie mit der Rapid7 Platform und stellt sie in InsightIDR bereit – alles innerhalb von Stunden. Wollen Sie wirklich noch einen gealterten Open-Source-Bedrohungsfeed?

-

Office 365 Spearphishing-Kampagnen

Zielbranchen: Alle

Office 365 Spearphishing-Kampagnen

Zielbranchen: AlleAktuelle Bedrohungsakteure zielen mit Spearphishing-Kampagnen auf Microsoft 365-Anmeldeinformationen ab. Angreiferverhaltensanalysen wurden veröffentlicht, die in diesen Kampagnen eingesetzte dynamisch generierte Phishing-URLs erkennen.

Weitere Informationen finden Sie in unserem öffentlichen Blogbeitrag, der vom Managed Detection & Response (MDR)-Team von Rapid7 am 20. August 2019 veröffentlicht wurde: https://blog.rapid7.com/2019/08/20/how-attackers-can-harvest-users-microsoft-365-credentials-with-new-phishing-campaign

Zu InsightIDR hinzugefügte Erkennungen: Bedrohungsinformationen und Erkennungen für relevante Spearphishing-URLs.

-

Mshta wird verwendet, um Abwehrmaßnahmen zu umgehen

Zielbranchen: Alle

Mshta wird verwendet, um Abwehrmaßnahmen zu umgehen

Zielbranchen:

Alle. Makros sind kleine Visual Basic for Applications (VBA) Skripte, die in Microsoft Office-Dokumente wie Powerpoint, Excel, Word und Publisher eingebettet sind. Makros werden häufig böswillig verwendet, um Befehle mit einer Reihe möglicher integrierter Windows-Dienstprogramme wie mshta.exe auszuführen, um Malware herunterzuladen und das System zu kompromittieren. Schädliche Dokumente werden häufig über Phishing-E-Mails versendet.

Weitere Informationen zur Technik finden Sie unter T1170 von MITRE ATT&CK: https:///attack.mitre.org/techniques/T1170/Zu InsightIDR hinzugefügte Erkennungen: 4, um anomale Mshta-Ausführungen und -Aktivitäten zu erkennen

-

Hidden Cobra

Zielbranchen: Alle

Hidden Cobra

Zielbranchen: Alle

DHS und das FBI verfolgen Akteure aus Nordkorea unter dem Namen Hidden Cobra, auch bekannt als Lazarus Group. Diese Akteure waren für eine Vielzahl bösartiger Aktivitäten verantwortlich, darunter WannaCry und den Sony-Hack. Ihre Motivationen sind finanzieller Gewinn, Spionage und nationale Interessen. Rapid7 verfolgt mehrere Malware-Familien im Zusammenhang mit Hidden Cobra, darunter:

- KEYMARBLE, ein Remote-Access-Trojaner, der von nordkoreanischen Unternehmen verwendet wird und in der Lage ist, auf Gerätekonfigurationsdaten zuzugreifen, zusätzliche Dateien herunterzuladen, Befehle auszuführen, die Registry zu ändern, Screenshots aufzunehmen und Daten zu extrahieren.

- Typeframe, ein Trojaner, der von nordkoreanischen staatlich geförderten Cyberkriminellen verwendet wird. Diese Familie besteht aus ausführbaren 32-Bit- und 64-Bit-Windows-Dateien sowie einem bösartigen Microsoft Word-Dokument, das Visual Basic for Applications (VBA)-Makros enthält. Diese Dateien können Malware herunterladen und installieren, Proxy- und Remote-Access-Trojaner (RATs) installieren, eine Verbindung zu Command & Control (C&C)-Servern herstellen, um Anweisungen zu erhalten, und die Firewall des Opfers ändern, um eingehende Verbindungen zuzulassen.

Zu InsightIDR hinzugefügte Erkennungen: 23, für KEYMARBLE und InsightIDR:

-

Leafminer

Zielbranchen: Regierung

Leafminer Gruppe

Zielbranchen: Regierung, Unternehmen

Symantec hat die Aktivitäten eines Bedrohungsakteurs namens Leafminer aufgedeckt, der mindestens seit Anfang 2017 auf eine breite Liste von Regierungsorganisationen und Branchen in verschiedenen Regionen des Nahen Ostens abzielt. Die Gruppe neigt dazu, öffentlich verfügbare Techniken und Tools für ihre Angriffe und Experimente mit veröffentlichten Machbarkeitsnachweisen anzupassen.

Zu InsightIDR hinzugefügte Erkennungen: 54, alle im Zusammenhang mit den von Symantec identifizierten IOCs der Leafminer-Angriffsgruppe.

-

Luoxkep-Kampagne

Zielbranchen: Alle

Luoxkep-Kampagne

Zielbranchen: Alle

Von 360 Safe identifizierte bösartige Kampagne, die CVE-2018-2893 für Cryptomining- und DDoS-Angriffe ausnutzt.

Zu InsightIDR hinzugefügte Erkennungen: 3, für Downloads, Domänen und IPs im Zusammenhang mit Luoxkep.

-

Brute-Force-Versuchs-IPs für Remote-Desktops, vorhandene ABA-Updates

Zielbranchen: Alle

IPs von Remote-Desktop-Brute-Force-Versuchen.

Zielbranchen: Alle, wird über das legitime Windows-Protokoll verwendetRemote Desktop Protocol (RDP) ist ein legitimes Protokoll, das für die Fernverwaltung von Windows-Systemen verwendet wird, wird jedoch häufig von Angreifern missbraucht, um Zugriff und Kontrolle über Systeme zu erlangen. Eine Möglichkeit, wie Angreifer Zugriff erhalten, besteht darin, RDP-Passwörter per Brute Force zu ermitteln. Diese Bedrohung identifiziert alle Quell-IPs, die sich am Vortag mehr als 50-mal gegen RDP in ALLEN Lorelei-Honeypots authentifiziert haben.

Zu InsightIDR hinzugefügte Erkennungen: 20, die IPs identifizieren, die sich gegen RDP in Lorelei-Honeypots authentifizieren.

_______________________________________________________________________

Aktualisierungen und Ergänzungen bestehender ABA-Bedrohungen:

Bedrohung durch bösartige Dokumente: Neues Verhalten hinzugefügt – Word erzeugt ausführbare Datei aus dem BenutzerverzeichnisBösartige PowerShell: 2 neue Verhaltensweisen hinzugefügt – verschleierte Skripts und Download-Cradles

Privilege Escalation: 12 neue Verhaltensweisen hinzugefügt – UACMe Privilege Escalation Tool, Firmenname in binären Metadaten; und UACMe Privilege Escalation Tool, Originalname in binären Metadaten

Identitätsdiebstahl: 14 neue Verhaltensweisen hinzugefügt – Mimikatz Flats (DumpCreds oder DumpCerts), Mimikatz Sekurlsa, Mimipenguin und Hashcat

-

Thrip-Angriffsgruppe, Remote Admin Tools

Zielbranchen: Kommunikation, Rüstungsunternehmen, andere

Thrip-Gruppe

Zielbranchen: Telekommunikation, Satellitenkommunikation, Kartierung und georäumliche Bildgebung, Verteidigung.

Thrip ist eine von Symantec identifizierte Gruppe, die seit 2013 verfolgt wird. Diese Gruppe konzentriert sich auf Spionageaktivitäten, die in erster Linie auf Telekommunikation, Satellitenkommunikation, Kartierung und raumbezogene Bildgebung sowie auf Rüstungsunternehmen in den Vereinigten Staaten und Südostasien abzielen. Sie verwenden eine Kombination aus Malware und anderen Tools wie PSExec und Mimikatz, um Systeme zu kompromittieren und sich durch sie zu bewegen, um Informationen zu identifizieren und zu exfiltrieren.Zu InsightIDR hinzugefügte Erkennungen: 123, die Aktivitäten rund um bestimmte Trojaner und Hintertüren identifizieren.

_______________________________________________________________________

Remote Admin Tools

Zielbranchen: AlleEin Angreifer kann legitime Fernzugriffssoftware wie Ammyy Admin verwenden, um eine Befehls- und Kontrollmöglichkeit für Zielsysteme zu schaffen. Diese Dienste werden häufig als legitime Software für den technischen Support verwendet und können in manchen Umgebungen auf der Whitelist stehen. Admin-Tools wie Ammyy Admin werden häufig von Angreifern verwendet, wie das Rapid7 MDR SOC zeigt.

Zu InsightIDR hinzugefügte Erkennungen: 3, die auf die Vorkenntnisse von Ammy Admin achten.

-

VPNFilter

Zielbranchen: Alle

VPNFilter

Zielbranchen : Alle

VPNFilter ist eine neue modulare Malware, die von Ciscos Talos-Gruppe verfolgt wird. Diese Malware zielt in erster Linie auf Heim- und Kleinunternehmensrouter ab, nämlich MikroTik, Netgear und Linksys sowie QNAP-Netzwerkspeichergeräte. Diese Malware kann für den Diebstahl von Website-Anmeldeinformationen und die Datensammlung verwendet werden und hat eine destruktive Fähigkeit, bei der die Firmware zerstört werden kann, wodurch das Gerät unbrauchbar wird.Zu InsightIDR hinzugefügte Erkennungen: 51, die spezifische Indikatoren im Zusammenhang mit der VPNFilter-Aktivität identifizieren.

-

Bösartige PowerShell

Zielbranchen: Alle

Bösartige PowerShell

Zielbranchen: AllePowerShell ist eine interaktive Befehlszeilenschnittstelle und Skriptumgebung, die im Windows-Betriebssystem enthalten ist. Angreifer können PowerShell verwenden, um eine Reihe von Aktionen auszuführen, einschließlich der Ermittlung von Informationen und der Ausführung von Code. Dies sind Verhaltensweisen, die laut Rapid7 MDR SOC von Angreifern häufig verwendet werden.

Zu InsightIDR hinzugefügte Erkennungen: 10, die spezifische Verhaltensweisen im Zusammenhang mit bösartigen PowerShell-Aktivitäten identifizieren.

-

Valyria Downloader, OilRig

Zielbranchen: Alle

Valyria Downloader

Zielbranchen: Alle, präsentiert als Phishing-E-MailDer Valyria Downloader ist ein Trojaner, der über Phishing-E-Mails versendet wird, häufig mit E-Mails zum Thema „Rechnung überfällig“ oder „Ausstehende Zahlung“. Sobald die E-Mails geöffnet sind, stellt der Downloader eine Verbindung zu einer Befehls- und Kontrolldomäne her, um zusätzliche Dateien herunterzuladen, die typischerweise mit der datenstehlenden Malware-Familie URSNIF verbunden sind.

Zu InsightIDR hinzugefügte Erkennungen: 9, die Hashes im Zusammenhang mit der Downloader-Installation und bösartigen Dokumenten sowie die Verwendung des Powershell-Spawning-Prozesses aus Benutzern/Öffentlich/Dokumenten identifizieren.

_______________________________________________________________________

OilRig

Zielbranchen: AlleOilRig ist eine Bedrohungsgruppe, die von der Einheit 42 von Palo Alto Labs verfolgt wird. Sie zielt hauptsächlich auf Organisationen in der Region des Nahen Ostens ab, diese Gruppe hat jedoch auch Organisationen außerhalb des Nahen Ostens ins Visier genommen. OilRig nutzt oft die Vertrauensbeziehung zwischen Unternehmen, um ihre Hauptziele anzugreifen. Die Bedrohungsgruppe OilRig überschneidet sich mit APT 34.

Zu InsightIDR hinzugefügte Erkennungen: 9, die bösartige Credential-Harvesting-Domains und eine Taktik identifizieren, bei der ein Angreifer Anmeldeinformationen von der Befehlszeile ablegt, die häufig bei Mimikatz zu sehen sind.

-

Satan Ransomworm, Orangeworm

Zielbranchen: Gesundheitswesen, Fertigung, Landwirtschaft

Orangeworm-Angriffe

Zielbranchen : Gesundheitswesen, Fertigung, Landwirtschaft

Symantec hat eine Angriffsgruppe namens Orangeworm identifiziert, die die Kwampirs-Backdoor in einer gezielten Angriffskampagne gegen Gesundheits-, Fertigungs- und Landwirtschaftssektoren sowie IT-Unternehmen, die diese Branchen unterstützen, einsetzt. Diese Angriffsgruppe und Malware sind beide laut und versuchen nicht, ihre Aktivitäten zu verbergen. Sie verlassen sich hauptsächlich darauf, dass sie auf ältere Geräte abzielen, die oft nicht gut überwacht werden.InsightIDR: 43 hinzugefügte Erkennungen, die Dropper- und Payload-Hashes sowie Verbindungen zu Command & Control-IP-Adressen identifizieren.

______________________________________________________________________

Satan Ransomware

Zielbranchen: Keine, angeboten als Ransomware-as-a-ServiceSatan Ransomware erschien Anfang 2017 und war eines der ursprünglichen „Ransomware as a Service“-Angebote im Darknet. Die Ransomware wird über Phishing-E-Mails oder bösartige Links verbreitet und wurde kürzlich um den EternalBlue SMB-Exploit zur Verbreitung innerhalb eines Netzwerks aktualisiert.

Hinzugefügte Erkennungen bei InsightIDR: 6, die Varianten der Satan-Ransomware und -Dropper, den EternalBlue-SMB-Exploit und verdächtige damit verbundene Befehlszeilenaktivitäten identifizieren.

-

Fauxpersky, SamSam

Zielbranchen: Gesundheitswesen, Regierung, Bildung

Fauxpersky Keylogger Malware

Zielbranchen: keine, verbreitet sich über USB-Laufwerke

Fauxpersky ist eine neue Keylogger-Malware, die als Kaspersky Antivirus getarnt ist. Die Malware basiert auf der AutoHotKey-App, mit der Benutzer Codes schreiben können, um Aufgaben zu automatisieren. Forscher sagen, dass die Malware hocheffizient ist, sich selbst ausbreitet und persistent ist. Sie infiziert Windows-PCs, indem sie sich über USB-Laufwerke ausbreitet und dann auf alle Laufwerke des Computers repliziert. Fauxpersky sammelt dann Daten mithilfe von Google Formulare, sendet diese Daten an den Posteingang der Angreifer und löscht die Originaldaten vom Laufwerk.Zu InsightIDR hinzugefügte Erkennungen: 6, die Varianten der Fauxpersky-Malware identifizieren.

_______________________________________________________________________

SamSam Ransomware

Zielbranchen: Gesundheitswesen, Regierung, BildungSamSam Ransomware ist eine Ransomware-Variante, die von einer Gruppe verwendet wird, die als SamSam Group oder Gold Lowell bezeichnet wird. Diese Gruppe erhält Zugriff auf das Ziel, indem sie häufig RDP-Zugriff verwendet oder nach serverseitigen Schwachstellen sucht, und dann ihre Ransomware-Variante bereitstellt. SamSam ist zielgerichtet, die Akteure konzentrieren sich oft auf eine bestimmte Branche oder zielen auf Organisationen innerhalb dieser Branche ab, bevor sie zu einem anderen Schwerpunkt wechseln.

Zu InsightIDR hinzugefügte Erkennungen: 7, die Varianten der SamSam-Ransomware sowie das Löschen von Schattenkopien identifizieren, ein häufiges Verhalten von Ransomware, um Wiederherstellungsbemühungen zu vereiteln.

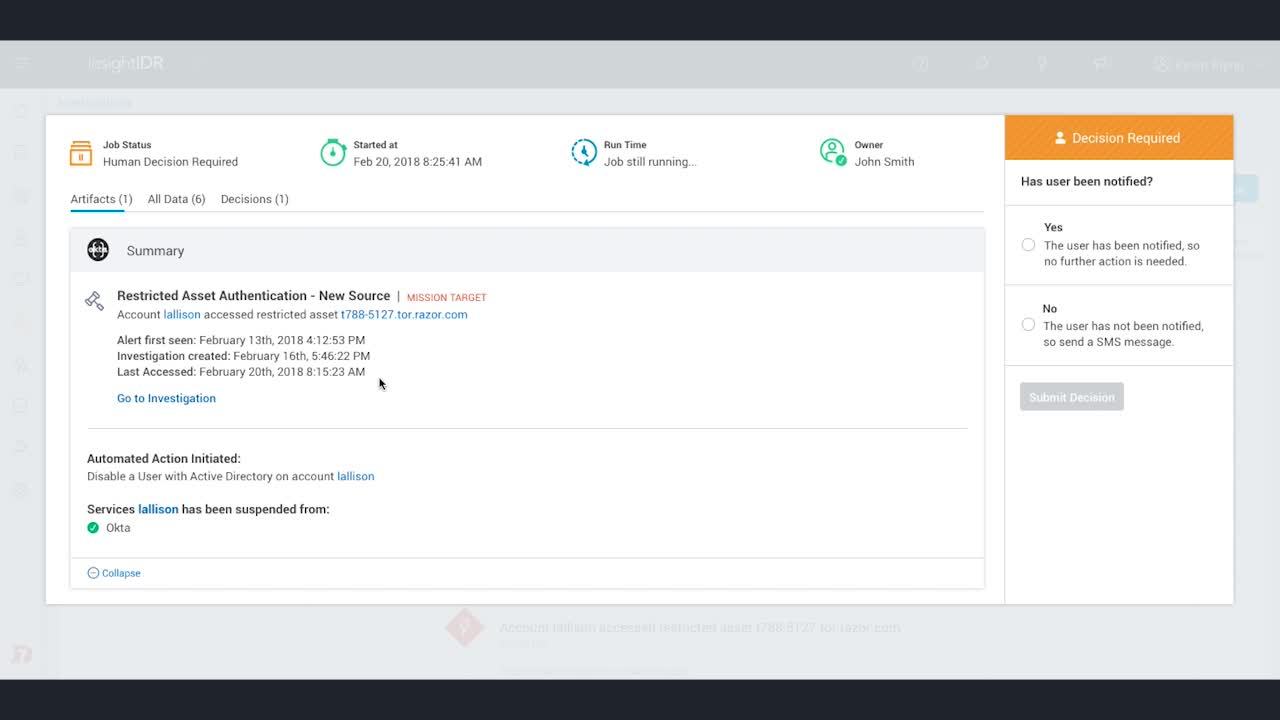

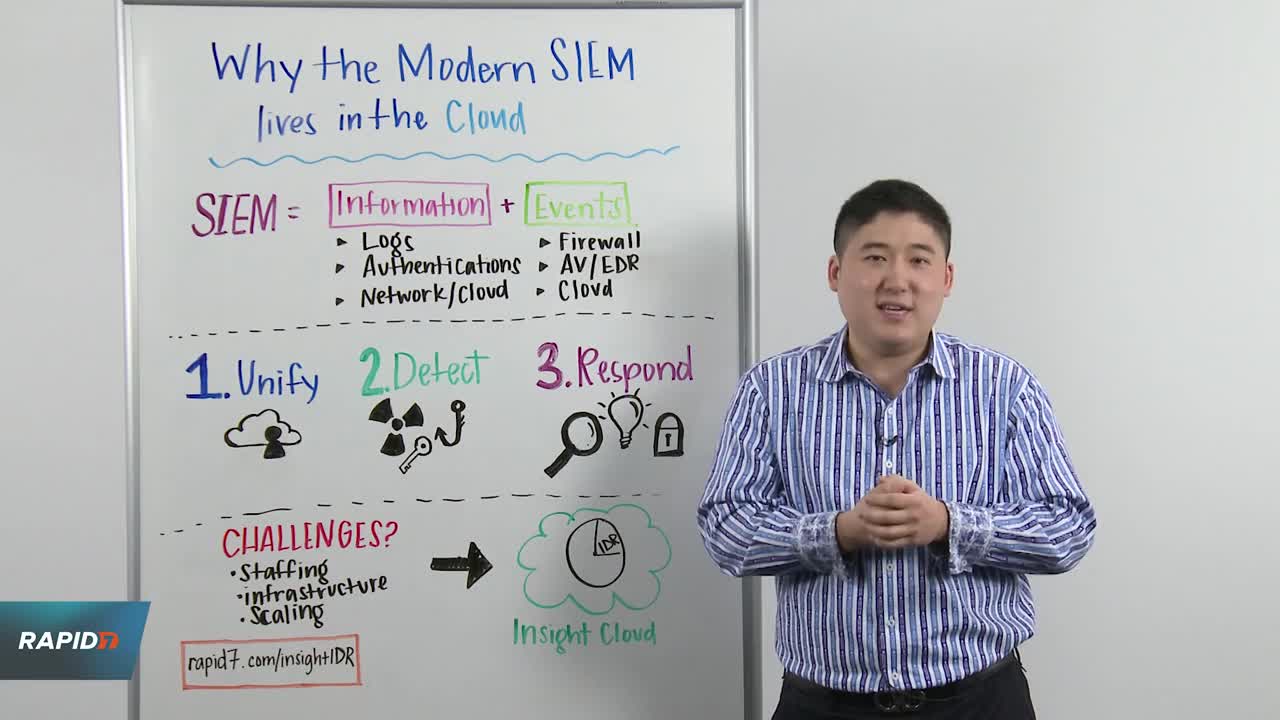

Verhaltensanalyse von Angreifern in Aktion

Sehen Sie, wie das Verhalten von Angreifern in InsightIDR erkannt wird, und erfahren Sie mehr über unser Cloud-SIEM.

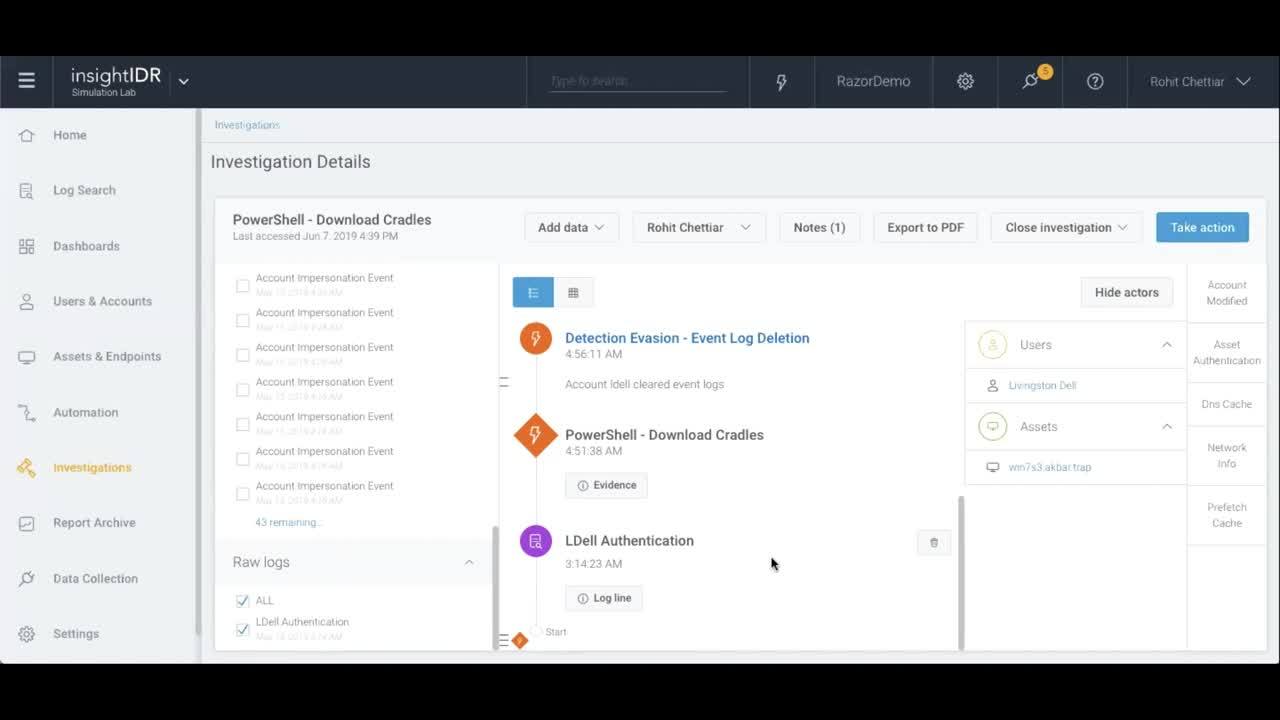

Erkunden von PowerShell- und Mimikatz-Aktivitäten mit InsightIDR

Erfahren Sie, wie InsightIDR Angreiferverhalten erkennt, das ausführbare Dateien mit PowerShell aus dem Internet herunterzuladen versucht.