Neue Technologien wie Container und serverlose Funktionen haben neue Bedingungen für Sicherheitsteams geschaffen, die das Beste der Cloud und lokalen Speicherung vereinen. Auch wenn der Schutz einer derartigen Umgebung sehr kompliziert erscheinen mag, fährt man in der Regel am besten, wenn man sich auf die Grundlagen konzentriert.

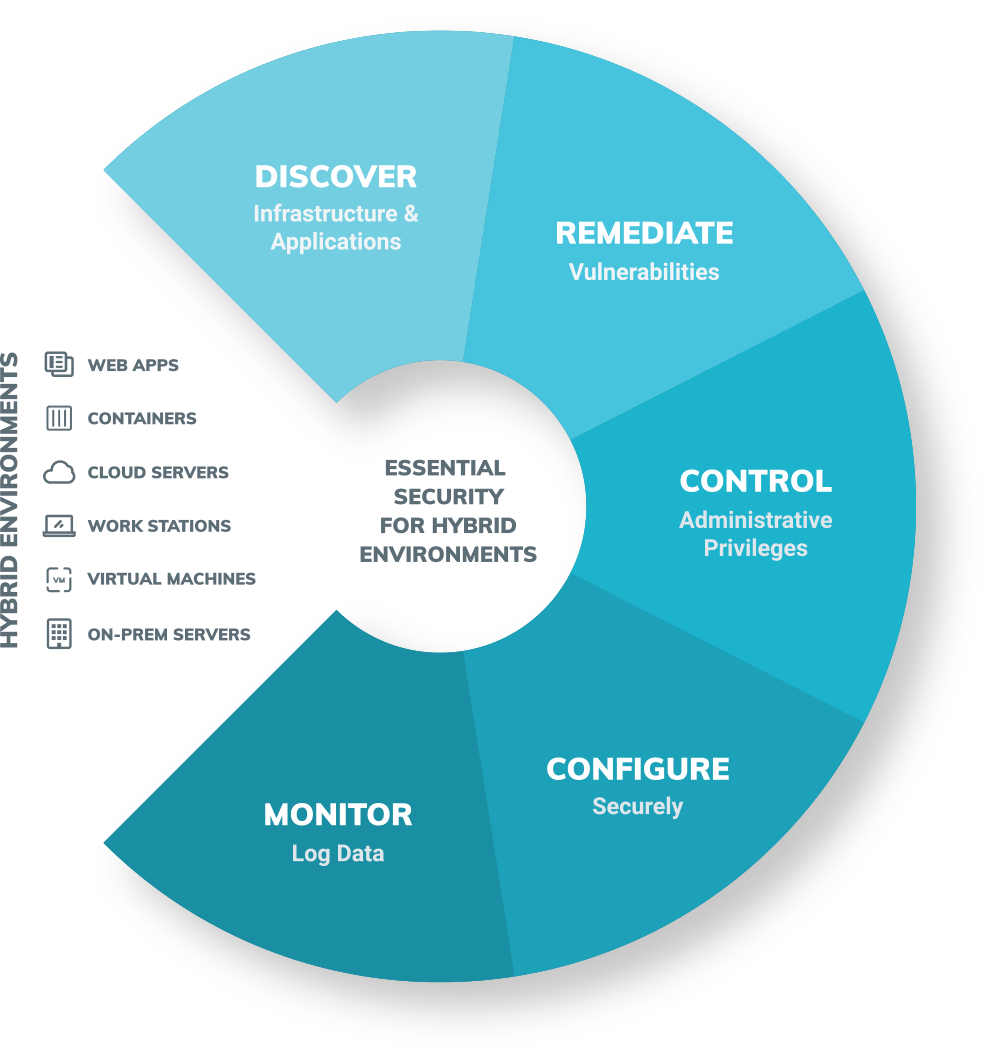

Wir beschreiben fünf Grundlagen zur Sicherung einer Hybridumgebung, die auf die Kategorie „Basic“ der CIS Critical Security Controls abgestimmt sind.

CIS Top 20 Critical Security Controls

Priorisieren Sie Ihr Sicherheitsprogramm zwecks Wirksamkeit gegen reale Bedrohungen

Mehr erfahrenWollen Sie Ihre AWS-Umgebung sichern?

Erfahren Sie, wie unsere Vulnerability-Management- und Automatisierungsintegrationen Ihnen dabei helfen.

Mehr erfahren1. Infrastruktur und Anwendungen erfassen

Sicherheitsgrundlagen beginnen häufig damit, eine Inventur von allem zu machen, was geschützt werden soll. Sollten dazu flüchtige Assets zählen, die schnell wieder verschwinden, können Sicherheitslösungen, die Assets dynamisch erkennen und bewerten, sobald sie online erscheinen, zur Risikoverwaltung beitragen.

Erfahren Sie mehr über effizientere, effektivere Möglichkeiten zur Behebung von Schwachstellen:

- Docker Hosts, Images und laufende Container entdecken

- Webanwendungen identifizieren

- VMs, Netzwerkgeräte und Endpunkte identifizieren

- Aktionen nach Erkennung automatisieren

2. Schwachstellen beheben

Das Vulnerability Management wird in hybriden Welten komplexer. Lokale Assets sind jetzt nur einer von mehreren Bestandteilen Ihrer Umgebung, da die Cloud-Infrastruktur und -Anwendungen potenzielle Schwachstellen in Form von Container-Images und Software-Paketen einführen. Die Schwachstellenverwaltung lokal und in der Cloud getrennt angehen zu wollen, erschwert die Priorisierung der Schwachstellen. Daher sollten Teams Lösungen berücksichtigen, die die Hybridumgebung als Ganzes ins Auge fassen.

Erfahren Sie mehr darüber, wie Sie Schwachstellen in der Cloud und lokal beheben können:

- Anfällige Softwarepakete identifizieren

- Aus unsicherem Code-Design entstehende Schwachstellen finden

- Schwachstellen in der Cloud und lokal priorisieren

- Benachrichtigungen und Phasen der Behebung automatisieren

3. Administrative Rechte überwachen

Phishing-Versuche zählen zu den häufigsten Angriffsarten, weshalb die ordnungsgemäße Verwaltung administrativer Zugriffsrechte schon immer von Bedeutung gewesen ist. Da administrative Zugriffsrechte auf die Cloud-Infrastruktur in DevOps-Teams häufig geteilt werden, wird die Verwaltung dieser Rechte für das Sicherheitsteams noch schwieriger. Aus diesem Grund ist in Hybridumgebungen die Überwachung des Benutzerverhaltens auf Anzeichen gestohlener Zugangsdaten entscheidend.

Erfahren Sie mehr darüber, wie Sie administrative Rechte kontrollieren können:

- Angriffe auf Zugangsdaten der Mitarbeiter erkennen

- Angriffstaktiken und -techniken erkennen

- Webanwendungen vor feindlicher Kontoübernahme schützen

- Zugriff in der Cloud und lokal verfolgen

4. Sicher konfigurieren

Aufgrund der kleinteiligen Konfigurierbarkeit ist eine fehlkonfigurierte Cloud-Infrastruktur zu einem primären Angriffsvektor geworden. Bei der Sicherung von Hybridumgebungen darf die Bewertung der Cloud-Konfiguration nicht übersehen werden.

Erfahren Sie mehr über eine sichere Konfiguration im gesamten Stack:

- Cloud-Umgebungen auf Fehlkonfigurationen bewerten

- Fehlkonfigurationen in Webanwendungen erkennen

- Server und Workstations auf Fehlkonfigurationen überwachen

- Konfigurationsreparaturen automatisieren

5. Überwachen

Die Erfassung der Log-Daten kann eine starke Grundlage zum Aufbau eines Sicherheitsprogramms sein. Cloud-Assets, insbesondere kurzlebige, können das Logging erschweren. Das wird vereinfacht, indem das Log Management ganzheitlich gesehen und die Zentralisierung der Logs aus lokalen Assets und der Cloud in einer einheitlichen Ansicht angestrebt wird.

Hybride Umgebungen

- Logs aus Cloud-, Containern und Webanwendungen sammeln

- Logs aus Servern und Workstations sammeln

- Cloud- und lokale Logs in einer einheitlichen Ansicht zentralisieren

- Aktionen anhand spezifischer Log-Ereignisse oder Trends automatisieren

Minimieren Sie Risiken in Ihrer gesamten vernetzten Umgebung

Starten Sie noch heute mit Rapid7 Insight.