Project Sonarの概要

Project Sonarは、パブリックネットワークのアクティブスキャナーによる分析を通じてセキュリティを向上させることを目的として2013年9月に開始されました。開始当初の数か月間は、ほぼ完全にSSL、DNS、HTTPのリスト化に焦点を当てていましたが、Project Sonarのデータセットから得られた調査結果と洞察は、とりわけITチームが認識していないシステムの識別について、UDPサービスのスキャンも包含するように拡張されています。

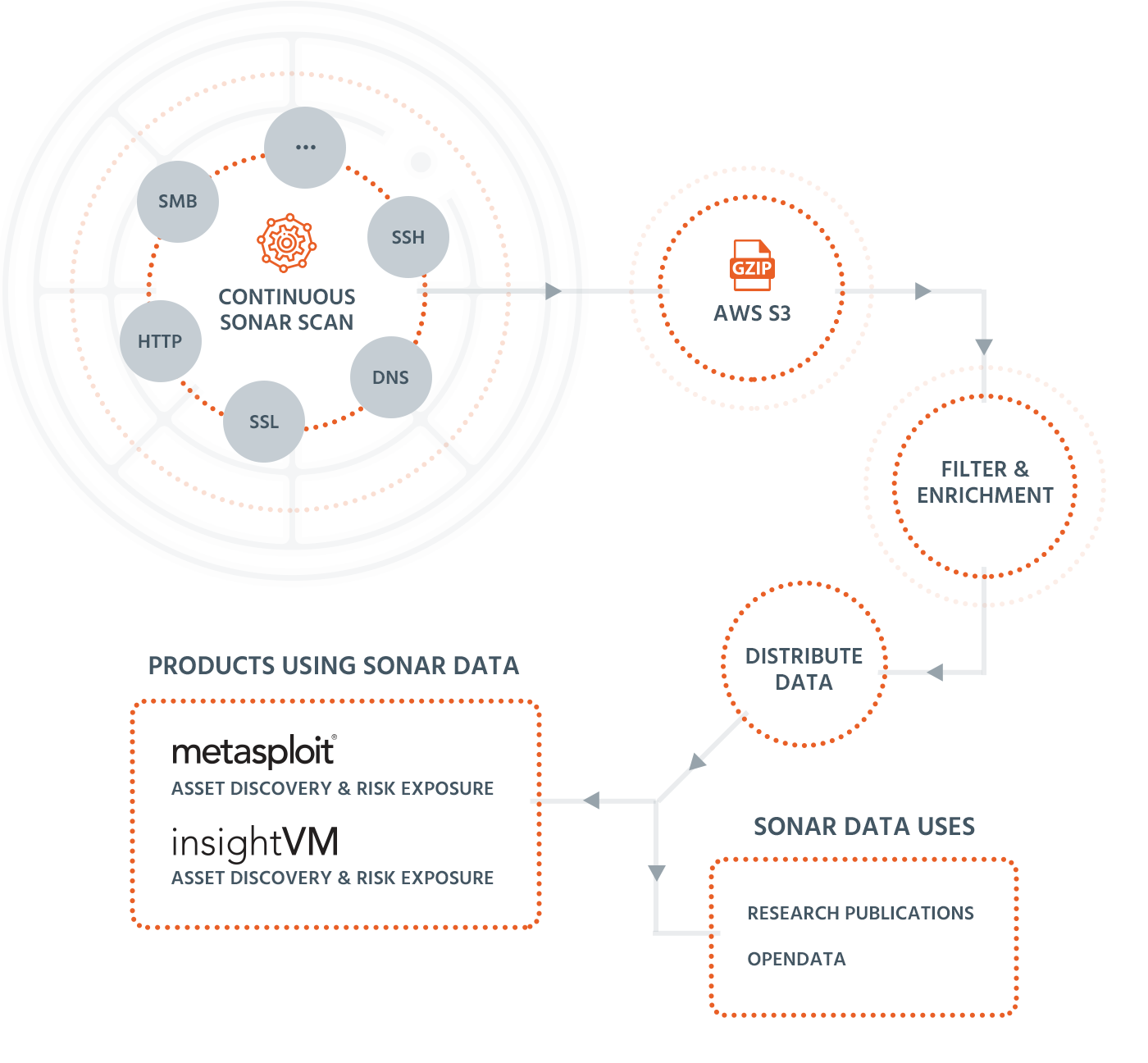

今日、Project Sonarは70を超えるさまざまなサービスとプロトコルにわたってインターネット全体の調査を実施し、一般的な脆弱性へのグローバルなエクスポージャーに関する洞察を得ています。そして、四半期脅威レポートやNational Exposure Indexなど、より焦点を絞った調査レポートだけでなく、Rapid7の製品開発や関連リサーチにも反映されています。データセットは、さらなるセキュリティの研究を推進できるようにopendata.rapid7.comで一般公開されています。

Project Sonarの仕組み

エンドポイント調査の場合、Project Sonarは2つの段階でデータを収集しています。最初の段階では、すべてのパブリックIPv4アドレス(オプトアウトされたものを除く、約36億)がスキャンされ、それぞれのサービスポートが開いているかどうかが判断されます。このポートとプロトコルが開いていると識別されたエンドポイントは、有用なインテリジェンスを抽出する目的で通信されます。これらのアクティビティの一環として、SonarはDNSレコードを表す可能性のある名前を検出します。たとえば、SonarはHTTP調査中に発見されたHTMLリンクから名前を取得し、SSL証明書の一部として含まれている一般名とその他の名前を抽出します。次に、Sonarは入力として30億近くの名前を使用して毎週DNS調査を実行し、有用なインテリジェンスを備えたいくつかの異なるDNSレコードタイプを要求します。

Project Sonarでは、これらのデータを使用してセキュリティの専門家と研究者を支援しています。

- エンドポイントのエクスポージャーの調査:目的のひとつには、パブリックインターネット上のポート25 / TCPを開いているホストの数の特定があります。

- 特定の組織が所有するIPv4アドレスがインターネット上で公開されている数など、外部公開されている資産についての理解。もうひとつの例として、パブリックインターネット上でディスカバリおよび名前解決されている、組織が所有するドメイン下のDNS名の数が挙げられます。

- リスクエクスポージャーの理解:Sonarデータを使用することで、「パブリックインターネット上の何台のホストがSMBのような危険なサービスを公開しているか」や、「エンドポイントが実行しているオペレーティングシステムは何か」というような質問に対して回答することが可能になります。

Project Sonarは、最終的に全体としてのセキュリティポスチャを改善するためにありますが、CIDRブロック/ IPアドレスと所属のリストを、research@rapid7.comにメールで送信することにより、スキャン元のサブネットを、ホワイトリストに入れるのかブラックリストに入れるのか選択ができます。

Project Sonar内部の活動の詳細については、opendata.rapid7.comをご覧ください。