Rapid7 Research

2020年第2四半期

脅威レポート

By Bob Rudis, Senior Director, Chief Security Data Scientist at Rapid7

Wade Woolwine, Principal Threat Intelligence Researcher at Rapid7

Kwan Lin, Principal Data Scientist at Rapid7

September 22, 2020

脅威とは

脅威というものは、攻撃者に、何らかの意図と能力、そしてそれを利用可能な機会が存在した場合に生じます。 これらの要素が2つ以上存在する場合(例:意図と能力はあるが機会がない)、それを差し迫った脅威と呼んでいます。なぜなら、それが真の脅威になるために欠けている要素が1つしかないからです。 要素が1つしかない場合(ソフトウェアの脆弱性という形の機会など)、それを潜在的な脅威と呼びます。 真の脅威となる可能性はありますが、ほとんどの組織に実際に影響を与える前に、他の要素が揃う必要があります。

はじめに

セキュリティチーム、マネージャ、リーダーにとって時間と予算が限られている場合、最も重要となるのは、効果とリスクの削減を最大化するために優先的に投資を行うことです。脅威レポートは、セキュリティとビジネスの専門家が直面する脅威と、組織がそれらにどのように対処しているかについて概要を把握するのに役立ちます。

四半期毎の脅威レポートは、通常、原因と結果という2つの側面から見た脅威の検討結果で構成されています。「脅威テレメトリ」セクションでは、脅威のリスクと蔓延に関する分析結果を説明します。「検知テレメトリ」セクションでは、影響を受ける脅威と脅威の影響に関する分析結果を説明します。これらの従来のレポートで定番となっている内容に加えて、3番目のセクションでは、セキュリティプログラムの改善を推進するために重要なイベントやセキュリティプログラムの機能に焦点を当てます。今四半期のレポートでは、このセクションでインシデント対応チームとそのストーリーに着目して説明します。

「脅威テレメトリ」のセクションでは、ハニーポットネットワークで観測された2つの攻撃キャンペーンについてレポートします。これらの攻撃キャンペーンは、不必要に資産やサービスをインターネット全体に公開するリスクと、ネットワークトラフィック分析(NTA)の重要性を示しています。1つ目の攻撃キャンペーンでは、クリプトマイナーをインストールして、内部システムへのピボットでEternalBlueの脆弱性を悪用しようとして攻撃者がSQLサーバーを標的としています。2つ目の攻撃キャンペーンでは、Miraiのようなマルウェアに対する8,000を超えるリクエストの原因となる2つのIPアドレスを探索しています。リスクを軽減するために組織は、情報資産の外部フットプリント(外部公開された情報資産)について、変更や脆弱性がないか定期的に評価および分析する計画を立てる必要があります。同様に重要なのは、ネットワークトラフィックの脅威と異常を分析するという戦略を採用することにより、組織が侵害の影響を軽減することの必要性です。

「検知テレメトリ」のセクションでは、一般的に、小規模な組織における小規模なセキュリティプログラムでより頻繁にセキュリティ侵害が発生し、大規模な組織における大規模なセキュリティプログラムでそれほど頻繁にセキュリティ侵害が発生しないことが判明しています。これは特に、攻撃者から継続的に最も標的にされている業種の製造業に当てはまります。エンドユーザーもまた、攻撃者から継続的に標的にされています。組織に報告された脅威の大部分を占めているのは、フィッシングによって窃取された資格情報とソーシャルエンジニアリングです。最後に、攻撃者はセキュリティ管理と脅威防止ソフトウェアを突破するために多額の投資をしています。調査データでは、MITER ATT&CK™における「Masquerading」のテクニックが、報告された脅威の中で最も大きな影響であったことが示されています。組織は、このような脅威のリスクを低減するために、資格情報の盗難やソーシャルエンジニアリングからエンドユーザーを保護するための投資を優先すると同時に、セキュリティ侵害が発生した場合の影響を最小限に抑えるために、脅威検知の機能に対して投資する必要があります。

本脅威レポートで、Rapid7の独自性が色濃く反映されているのは「インシデント対応」のセクションです。ここでは、インシデントレスポンスチームが、2020年の第2四半期から3つのインシデントのデータを再集計しています。インシデントの1つは、攻撃者がWebアプリケーションを介して組織のセキュティ侵害を行ったケースで、残りの2つは、ランサムウェアのケースです。「対応について」のセクションの内容が、そのようなセキュリティ侵害のエグゼクティブサマリーとなっているため、調査レポートをよく読んで、調査中に何が起こり得るかさらに良く理解しておくことことをお勧めします。

残りのレポートについて説明する前に、最近公開されたUnder the HoodieとNational / Industry / Cloud Exposure Report(NICER)はご覧いただけたでしょうか。環境(クラウド環境であっても)によっては、容易にセキュリティ侵害を及ぼすことが可能なことを示しているため、これらのレポートには一読の価値があります。

*注記事項:テレメトリとは、一般的に、観測された行動または観測された条件を指します。本レポートでは、直接的に測定/観測された結果をテレメトリと表現しています。脅威テレメトリとは、攻撃面の観点から配慮すべき潜在的な脅威です。本レポートの内容は、大部分が、Project HeisenbergとLabチームが実施した調査結果です。また、検知テレメトリとは、お客様の環境において発生した脅威とセキュリティ侵害です。本レポートの内容は、MDRサービスのデータによる調査結果です。

脅威テレメトリ

愉快犯によるSQL Server攻撃と[Crypto] Profit

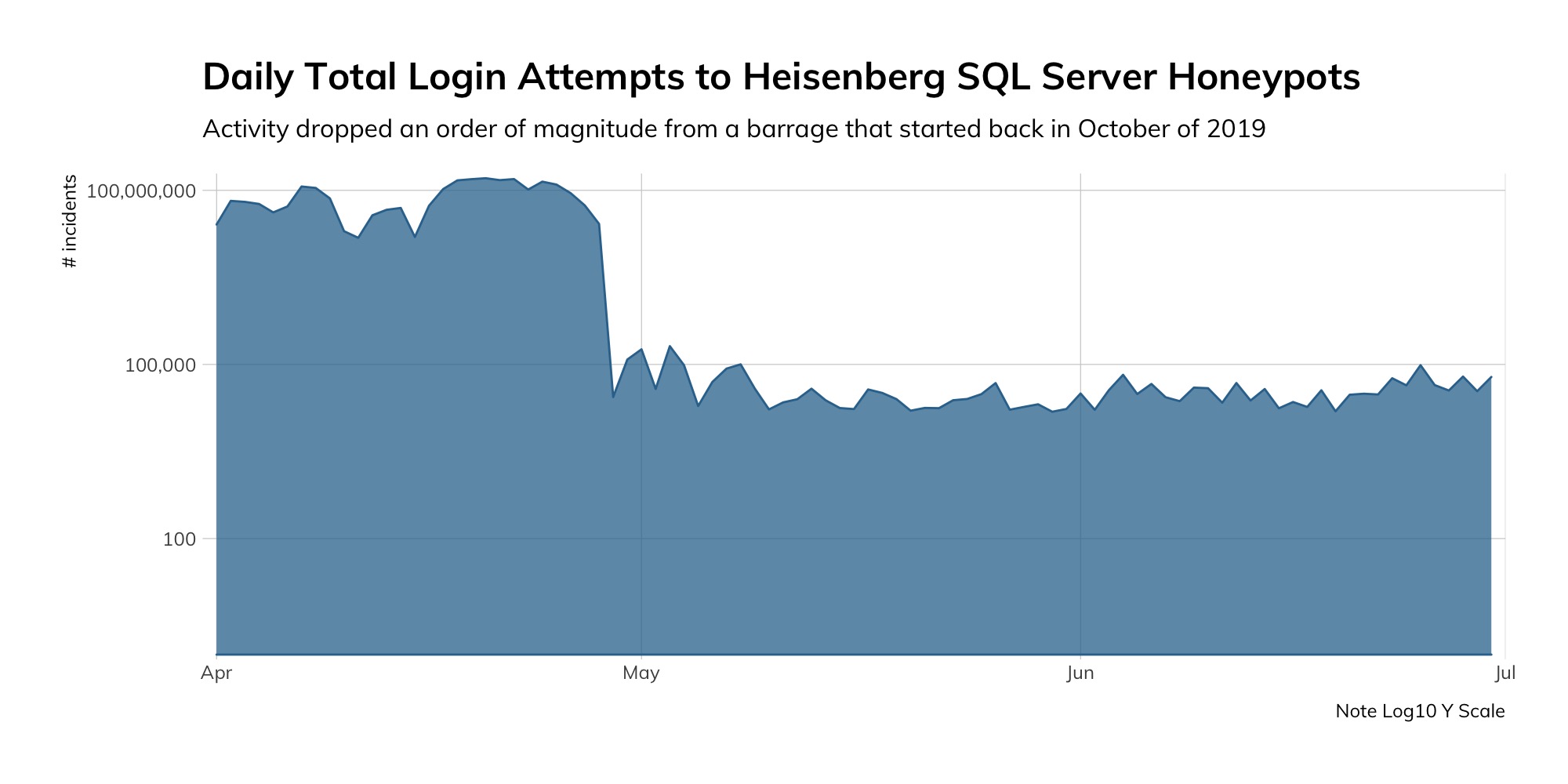

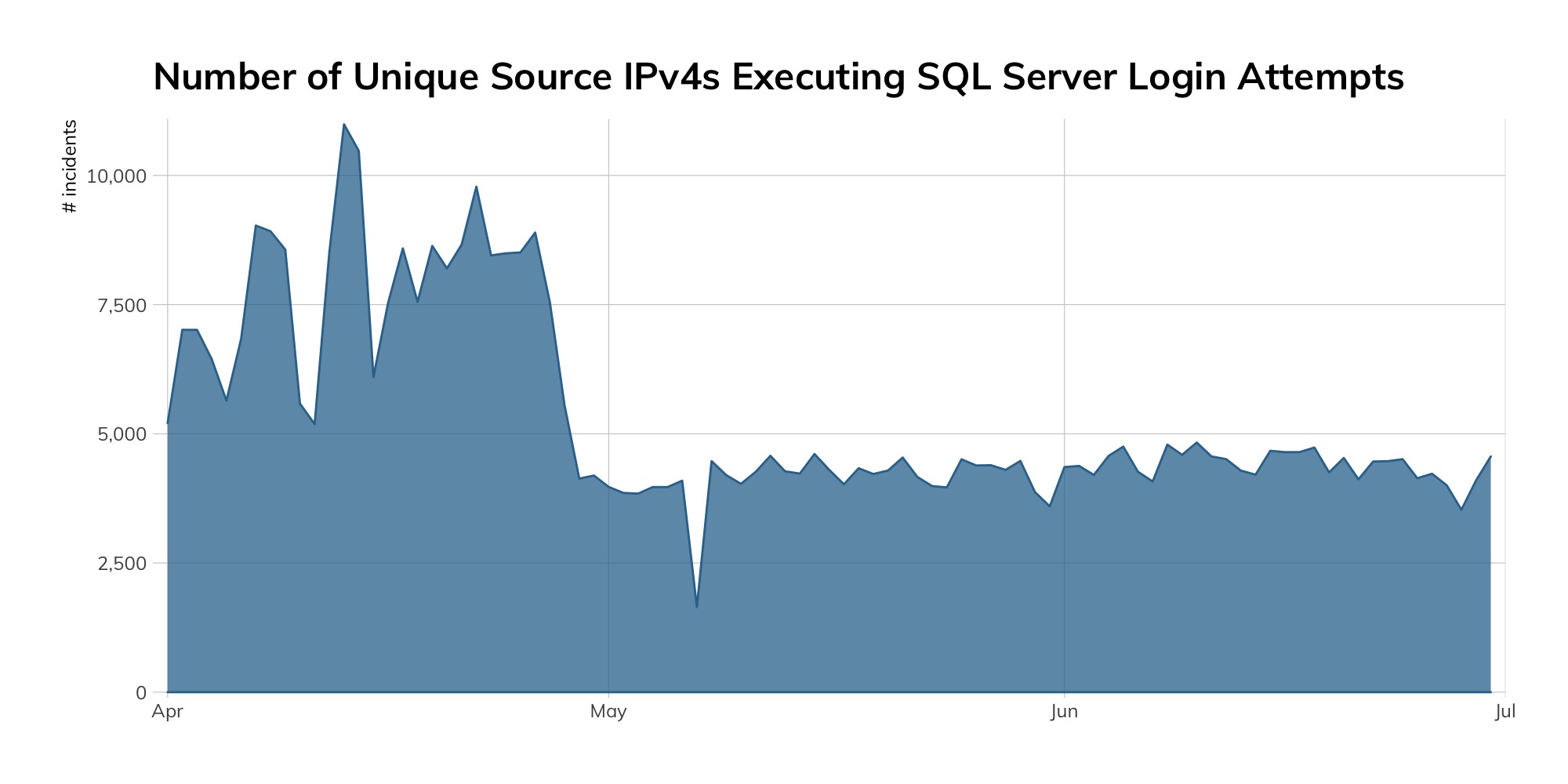

コロナ禍における新しい生活様式に落ち着くまでに、日和見主義的な攻撃者は、まるで数日間の病欠休暇をとっていたかのようでした。つまり、2019年10月以降にProject Heisenbergの複数のハニーポットに対して毎日活発に行われていた、SQL Serverのブルートフォース攻撃が桁違いに減少をしていたのです。

Guardicoreでは、今年初めに「Vollgarキャンペーン」の観測結果を報告しています。また、360 Total Securityでは、KingMinerに関する最新の洞察を提供しています。(本件は、チェックポイントの研究者が2018年に初めて指摘しています)。

データベースクエリインターフェイスを直接インターネットに配置すると、非常に大きなリスクが生じます。さらに、単純な資格情報でアクセス可能な場合、そのリスクは倍増します。Rapid7 2020 NICER Reportに記載されているように、98,000を超えるSQL Serverインスタンスにインターネット経由でアクセスできる状態になっています。(そのうちのごく一部がハニーポットですが、大多数は偶然、もしくは故意にそのような状態で、危害を加えられうるのです)。

Rapid7の脅威リサーチ担当者にとって印象深かったのは、このキャンペーンがいかに効率的だったかです。

平均7,500の一意のソースシステムが、SQL Serverログインセッションに関連する複数のパラメーターを変更して、1億を超える一意の資格情報セッションを生成可能でした。DevOpsのプロセスを合理化していたとしたらどうなっていたことでしょうか。

これらの攻撃では、クリプトマイナーをインストールしていますが、多くがEternalBlueや他のエクスプロイトを介して他の内部システムへのアクセスも試みています。実施しているテレメトリは純粋に外部に対するものですが、これらと同じ手法を使用して内部のSQL Serverインスタンスを悪用することもできます。WindowsイベントID18456(MSSQLSERVERのソースを含む)を使用していないのであれば、これを設定してから、SQL Serverフリートで実行されているプロセスの簡単なチェックを行うと良いでしょう。

Cowrieの四分の一

Cowrieは、ハニーポットについてあまり詳しくない方達に人気のあるハニーポットサービスです。これは、「ブルートフォース攻撃と攻撃者が実行したシェルの相互作用をログに記録するように設計された中〜高の相互作用SSHおよびTelnetハニーポットです。中相互作用モード(シェル)では、PythonでUNIXシステムをエミュレートし、高相互作用モード(プロキシ)では、SSHおよびtelnetプロキシとして機能して、別のシステムに対する攻撃者の動作を監視します。」Project Heisenberg には多数のカスタムハニーポットが配置されていますが、Cowrieはこの機能に優れていることから、Labsチームで大きく活用しています。

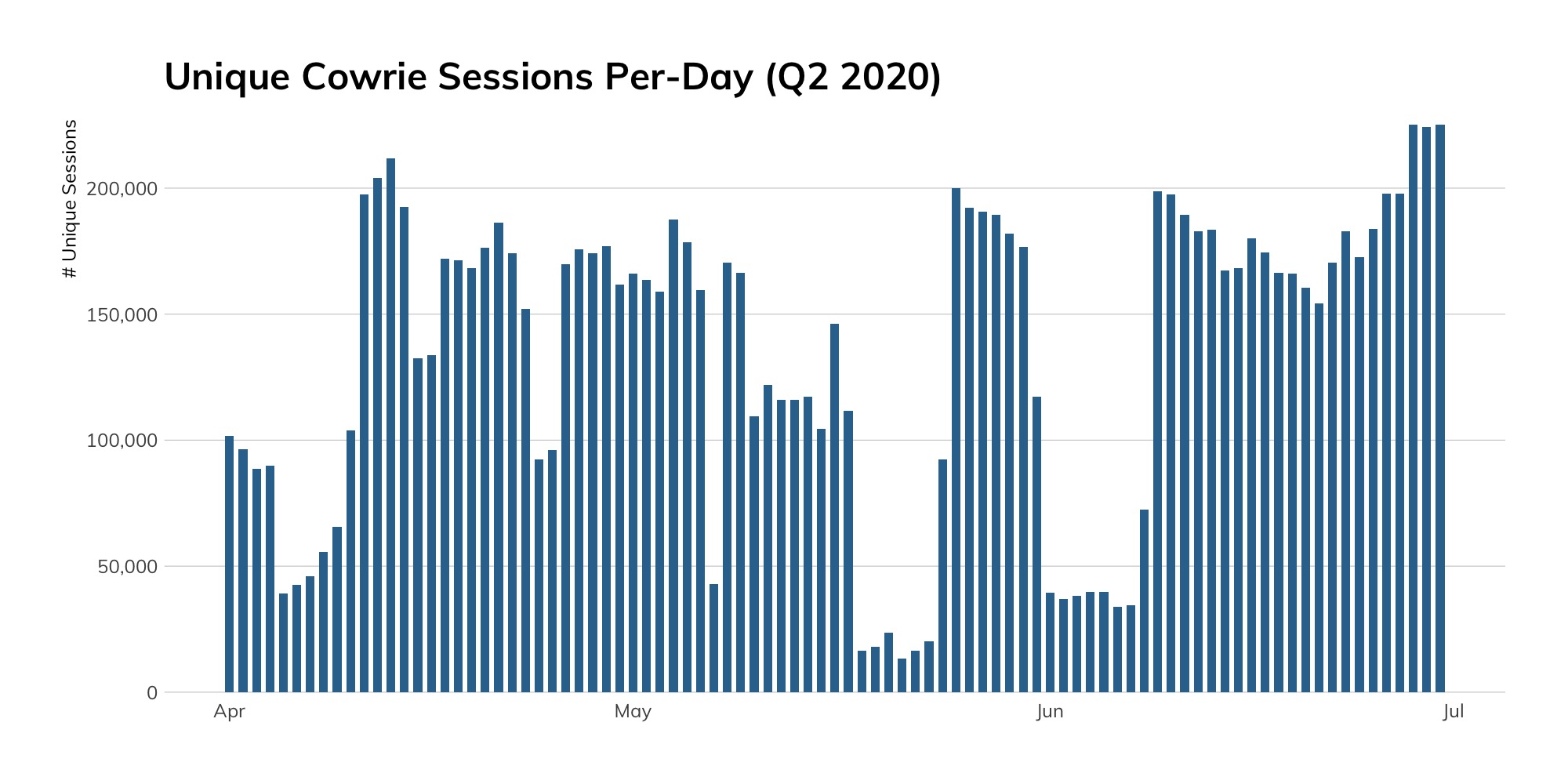

現在、関連する誰もがSSHハニーポットを実行しているので、一般的に、Rapid7がここに見られる活動について取り上げるのはある意味稀なことです。この四半期の異常検知プロセスでは、1日あたりのユニークセッション数が「標準外」のレベルで増加していることを示しています。

そこで、Rapid7では、具体的に何が起きているのかを見るために掘り下げました。そして分析の結果、Dotsiホスティングプロバイダーネットワーク内のリモートIP(5.206.227.228および5.206.227.18)からMiraiのようなマルウェアを取得しようとする約8,000のソースボットネットIPにフラグを付けました。

これらのソースはインターネット全体から取得され、Webサーバーからルーター、カメラ、DVR、およびその他の「モノのインターネット(IoT)」まで多様なデバイスで構成されています。

|

自律システム |

ISO2C |

数 |

% |

|

HINET Data Communication Business Group |

TW |

1,430 |

19.35% |

|

CHINA169-BACKBONE CHINA UNICOM China169 Backbone |

CN |

499 |

6.75% |

|

KIXS-AS-KR Korea Telecom |

KR |

369 |

4.99% |

|

CHINANET-BACKBONE No.31,Jin-rong Street |

CN |

308 |

4.17% |

|

TOT-NET TOT Public Company Limited |

TH |

289 |

3.91% |

|

HKTIMS-AP HKT Limited |

HK |

262 |

3.55% |

|

HUTCHISON-AS-AP HGC Global Communications Limited |

HK |

169 |

2.29% |

|

PLIM TELECOMUNICACOES LTDA-ME |

BR |

158 |

2.14% |

|

Metrotel SA ESP |

CO |

129 |

1.75% |

|

VIETEL-AS-AP Viettel Group |

VN |

118 |

1.60% |

|

JASTEL-NETWORK-TH-AP JasTel Network International Gateway |

TH |

100 |

1.35% |

|

TRIPLETNET-AS-AP Triple T Internet/Triple T Broadband |

TH |

100 |

1.35% |

|

Win Time Informatica Ltda. |

BR |

72 |

0.97% |

|

FPT-AS-AP The Corporation for Financing & Promoting Technology |

VN |

71 |

0.96% |

|

Quality Net |

BR |

69 |

0.93% |

|

CTM-MO Companhia de Telecomunicacoes de Macau SARL |

MO |

63 |

0.85% |

|

TELENOR-NEXTEL Telenor Norge AS |

NO |

63 |

0.85% |

|

HGC-AS-AP HGC Global Communications Limited |

HK |

61 |

0.83% |

|

Max Telecomunicacoes Ltda |

BR |

61 |

0.83% |

|

Axnet Provedor de Internet Comercio Ltda |

BR |

57 |

0.77% |

これらは、物理的なホームルーター(および他の種類のIoTデバイス)がエンタープライズまたはクラウドネットワークに配置される可能性が非常に低いという事実にもかかわらず、インターネット上で見つけることができるありとあらゆるSSHエンドポイントを攻撃しているという「ノイズの多い(成功率の低い)」キャンペーンです。インターネット上には約1800万のSSHサーバーがあるため、攻撃者は、継続的に試行して(そして成功して)いるのです。

Rapid7は、Dotsiのネットワーク(AS49349)および上記の自律システムのリストから来るほとんどすべてについて評価を下げることを強くお勧めします。また、絶対に必要で、かつ非常に適切に構成されていない限り、SSHをインターネットに公開しないことを強くお勧めします(Mozilla SSHガイドラインを参照のこと)。

検知テレメトリ

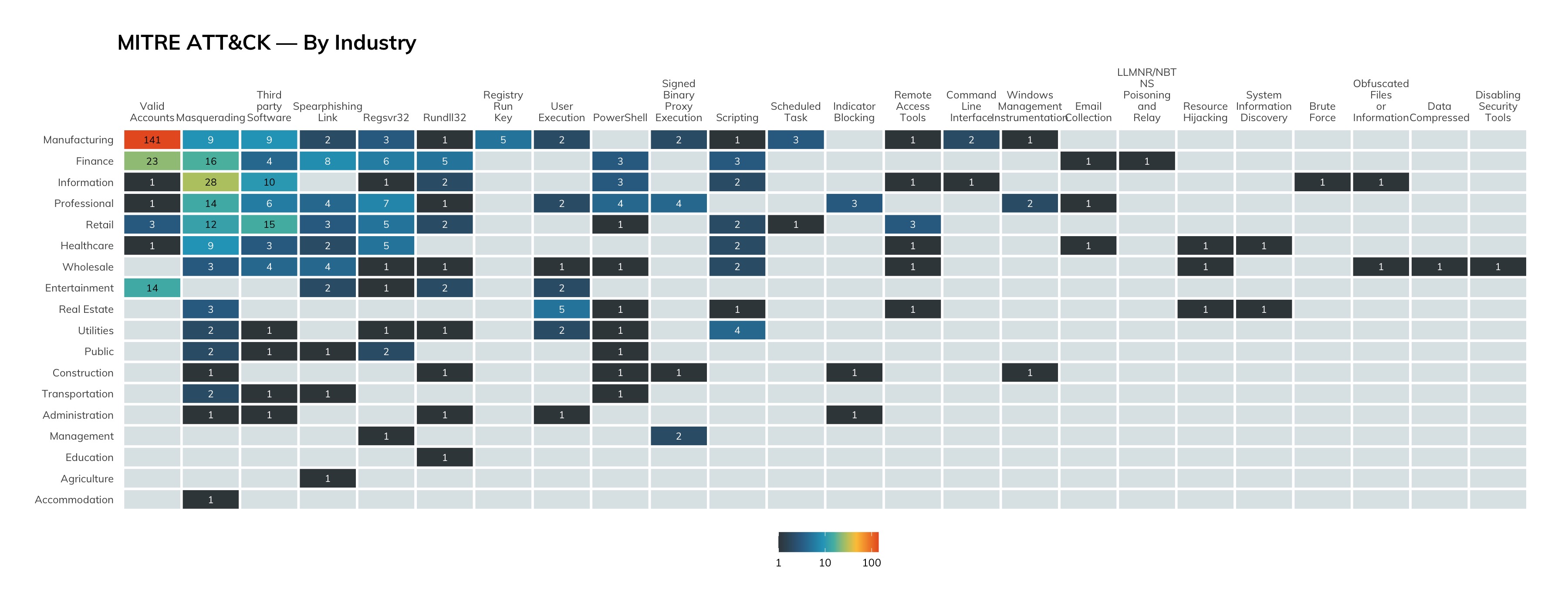

2020年の第1四半期と同様に、Rapid7のマネージドディテクションレスポンス(MDR)チームでは、お客様に報告する脅威について、より多くのコンテキストを収集して共有する能力を継続して強化してきました。第2四半期には、レポートごとに複数のMITER ATT&CK戦術とテクニックをキャプチャする機能を追加し、サイバー脅威アライアンスからのデータとの統合を進めて、カテゴリと影響について割り当て方法を改善しました。これらの変更、特に複数の戦術とテクニックをサポートすることにより、セキュリティ侵害の際に発生するさまざまなステップの可視性が向上したと感じています。

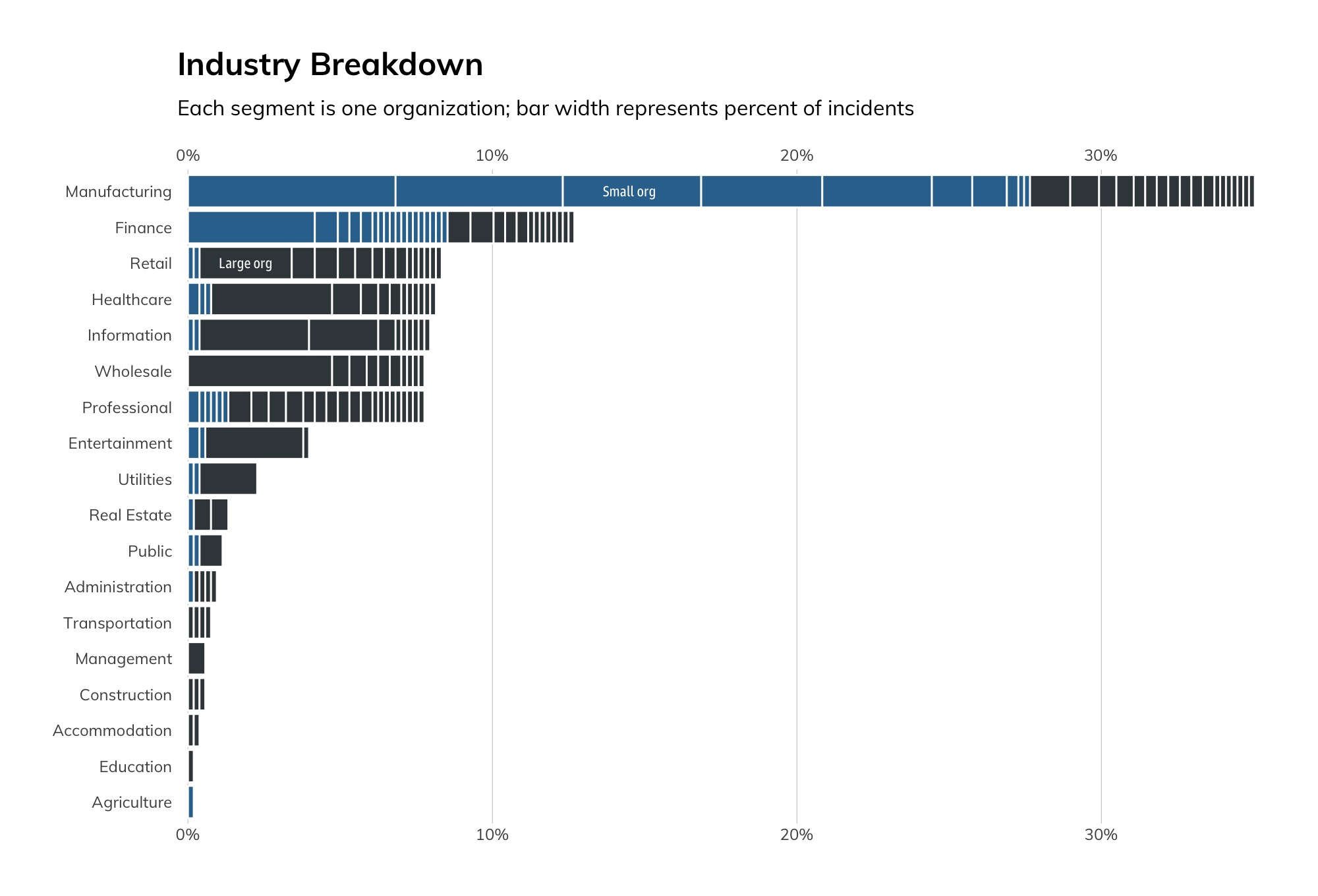

図5に示すように、インシデントの数をさらに分析するために、業界の内訳の図も再検討しました。この新しいグラフでは、業界の顧客ごとの、インシデントとして解釈できる脅威レポートの数と、顧客の規模を示しています(青色は小規模な組織を表し、黒は大規模な組織を表しています)。

ここで最初に観測されたのは、製造業の中小企業が耐えてきた脅威の数についてです。時間が経つにつれ、その数が体系的なものなのか、それとも一時的な傾向なのか判断できるようになります。また、製造業と金融業の双方の小規模企業は、他の業界の同業他社に比べて脅威レポートの数が大幅に多いこと、そして、それぞれの業界内の大規模組織よりもレポートの数が大幅に多いことも注目に値します。

前四半期と同様に、製造、金融、小売、医療が最も標的にされた産業であり、製造は第1四半期と第2四半期の間で飛躍的に増加しました。その多くが15以上の脅威レポートが出された5つの組織が原因となっている可能性があります。いずれにせよ、攻撃者は、製造業の特に中小企業を狙っています。

最後に、金融から小売、リストの最後まで、中小企業から大企業への標的のシフトが見られます。また、上位3つと比較して、組織あたりのインシデント数が少ないことがわかります。

ここでは大まかなデータを読み取っているだけですが、製造業でかなりの数の組織が15件以上のインシデントを抱えているということは、製造業を標的とする攻撃が増えていることに関係している可能性が高いと仮定しています。他の業界でのセキュリティ侵害は、セキュリティプログラムの成熟度が低いことに関係している可能性があります。

本セクションの冒頭で説明した通り、報告するインシデントの脅威を分類する機能を強化しています。これは、脅威の性質を大まかによりよく理解するのに役立つと信じています。

|

脅威 |

% |

|

アカウントの侵害 |

35.04% |

|

マルウェア |

33.52% |

|

トロイの木馬 |

28.79% |

|

リモートアクセストロイの木馬 |

10.60% |

|

フィッシング |

7.58% |

|

ボット |

6.82% |

|

コインマイナー |

4.73% |

|

Maldoc |

3.98% |

|

偽のブラウザの更新 |

3.03% |

|

ローダ |

3.03% |

|

ランサムウェア |

3.03% |

|

バックドア |

2.08% |

|

その他の |

15.53% |

2020年第1四半期の脅威レポートでも説明したように、攻撃者が認証情報を標的する傾向が高まっています。第2四半期も例外ではなく、MDRのお客様では、インシデントの35%がユーザー認証情報の窃取であると報告されています。これは、過去に使用されていた従来のITインフラストラクチャを、ソフトウェアアズサービス(SaaS)プロバイダーに移行させていることを考えると、とても理にかなっています。組織がクラウドベースの電子メールとドキュメント管理を使用して機密性の高いビジネスの情報を通信して、(従業員のPIIおよびPHI関連の情報の格納に加えて)機密性の高い顧客情報を格納するCRMツール、そして、それらすべてを接続するSSOソリューションなど、攻撃者が資格情報を標的とするのは決して驚くべきことではありません。

まるで終わりがないかのように、マルウェア、トロイの木馬、そして、その他すべてのエンドポイントベースの侵害が、従業員の生産性とビジネスオペレーションを混乱させ続けています。

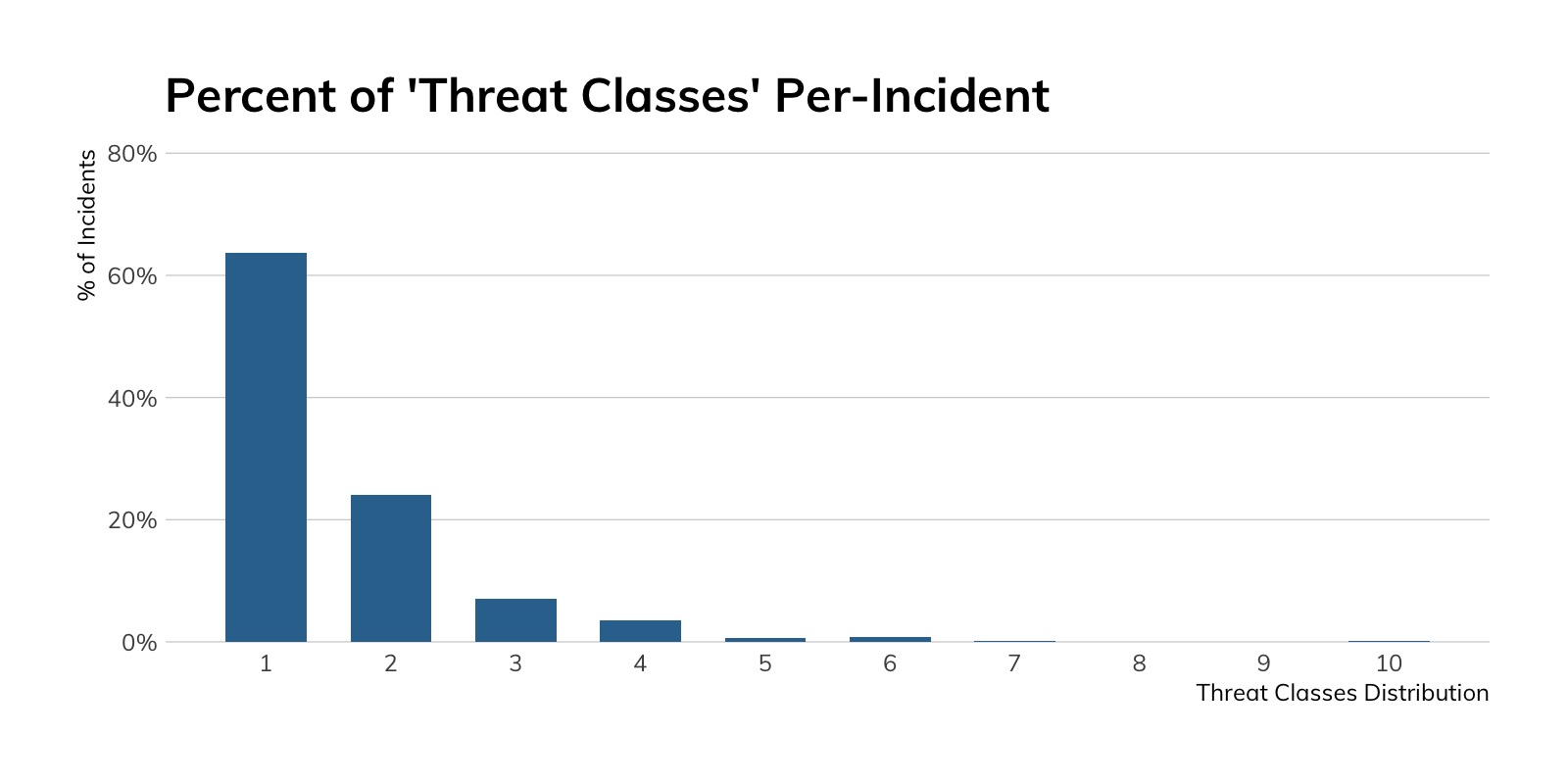

図6のレポートごとの分類別の脅威の数を見ると、圧倒的な数のインシデントが1つの脅威タイプのみに関係していることがわかります(多くの場合、攻撃ライフサイクルの早い段階で脅威を見つけたためです)。ただし、約3分の1のケースでは、2つの脅威の種類(資格情報の侵害につながるフィッシングなど)が関与し、いくつかのインシデントには3つ以上の種類が含まれていました。

攻撃と侵害が独立して発生しないことを理解するのが非常に重要です。攻撃者と一般的な脅威は、セキュリティ侵害時にさまざまな操作を実行します。これらの各操作は、検知と対応のチームが脅威に対応して封じ込める機会です。

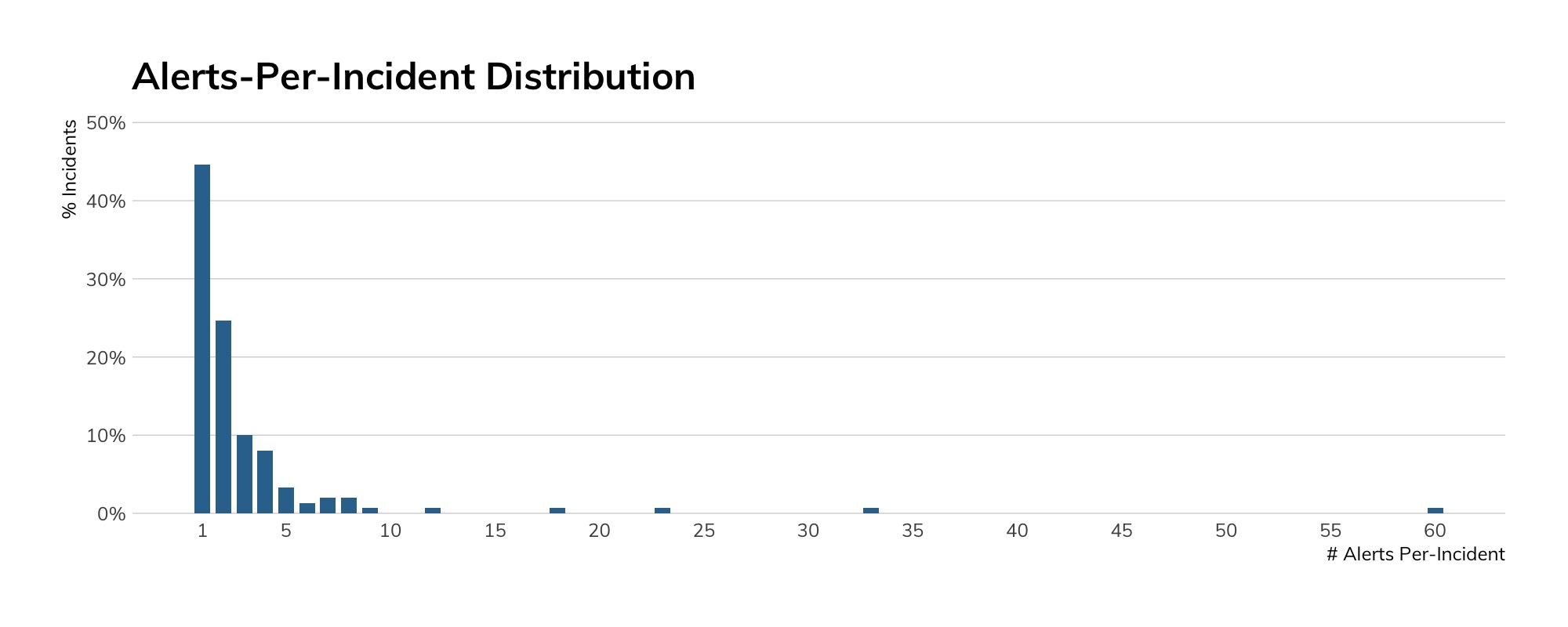

図7の各インシデントに関連するアラートの数を見て、この概念についてもう少し詳しく見てみましょう。

多くのインシデントでは1つのアラートが表示されていますが、ほとんどの場合で、2つ以上の脅威を示すアラートがあります。過剰アラートは非常に現実的な問題です。脅威検知のチームに必要なのは、アラートを少なくすることではなく、より意味のあるアラートについてグループ化と優先順位付けをすることです。

それぞれのインシデントには氷山の一角のような兆候があります。つまり、それが調査全体を捉えるために必要となるアラートなのです。Rapid7 MDR SOCチームが2020年第2四半期に報告した上位10のアラートタイプを以下に示します。

|

アラートのタイトル |

% |

|

Maldoc-WScript開始ファイル |

20.45% |

|

不審なプロセス-実行 |

10.98% |

|

悪意のあるドキュメント-Wordがregsvr32を生成 |

6.44% |

|

不審なプロセス:CMDまたはPowerShellを起動するRunDLL32 |

5.30% |

|

フィッシング-URL短縮 |

3.79% |

|

不審なプロセス-ExplorerがWScriptでJSファイルを実行 |

3.79% |

|

悪意のあるドキュメント-WordまたはExcelがRunDLL32を生成 |

3.60% |

|

コマンド実行-HTTP経由のMSIExecオブジェクト のロード |

1.70% |

|

フィッシング-潜在的なフィッシングサイトを開くPDF |

1.70% |

|

名前が変更されたスクリプトホスト |

1.70% |

|

その他 |

29.73% |

攻撃者が標的のPCを犠牲にしてコード実行を行うためによく利用する方法として、引き続き、WScriptが観測されています。通常、これらはマルウェアか、スピアフィッシングの添付ファイルとして配信されたルアーです。

このような情報を提供する主な理由は、攻撃者行動分析ベースの検知を行うことで脅威インジケーターベースの検知を強化させるように、検知と対応に取り組んでいるチームを刺激したいからです。これらのアラートはすべて、親プロセス/子プロセスの関係、組み込みのコマンドラインツールの異常な使用、ネットワークトラフィックを開始する異常なプロセスなど、エンドポイントでの疑わしい振る舞いを見ています。

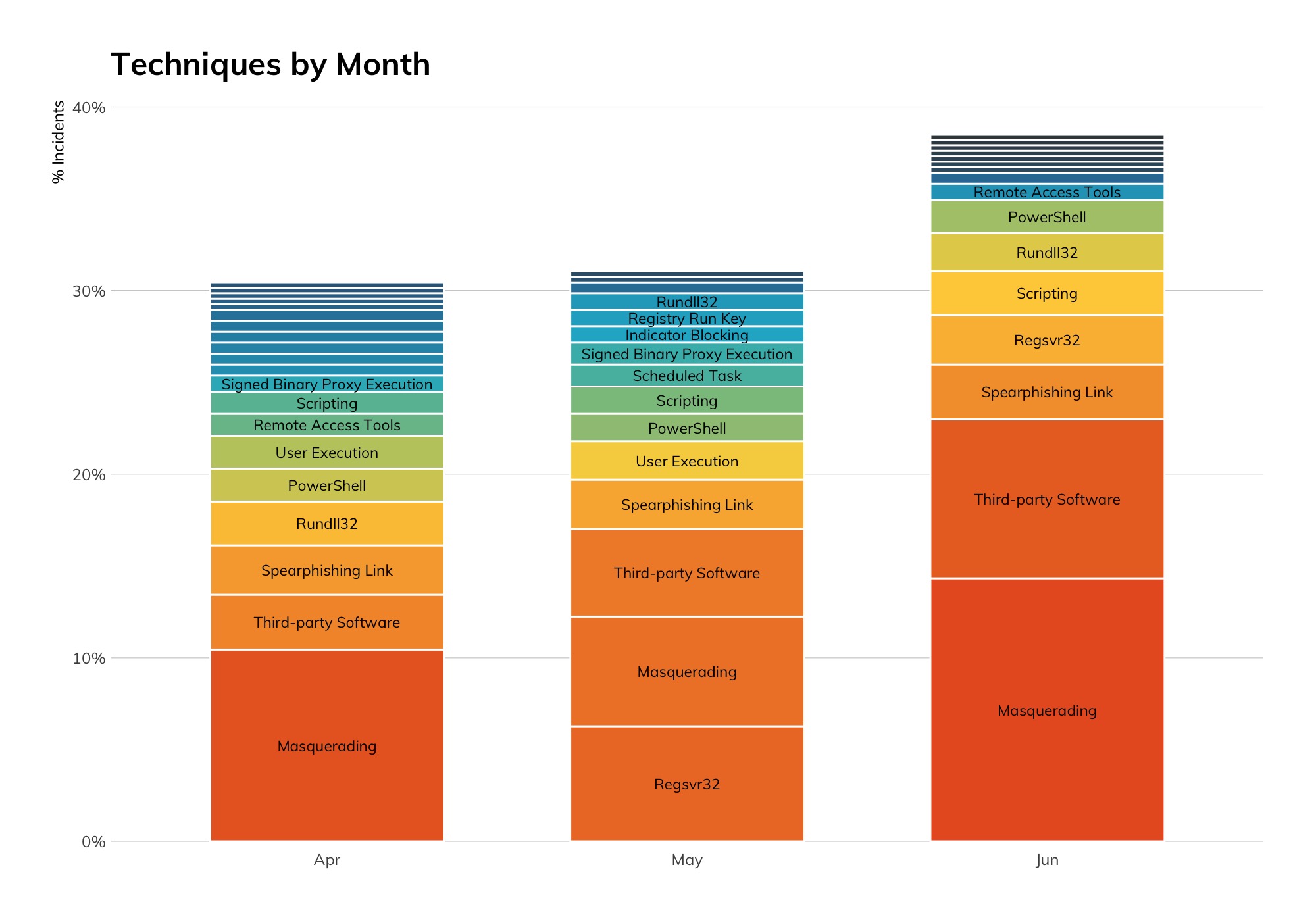

次に、インシデント中に観測されたMITER ATT&CKの戦術とテクニックを復習します。「初期アクセス」戦術で「有効なアカウント」技法を除外したことに注意してください(この技法/戦術のインスタンスは141個ありました)。

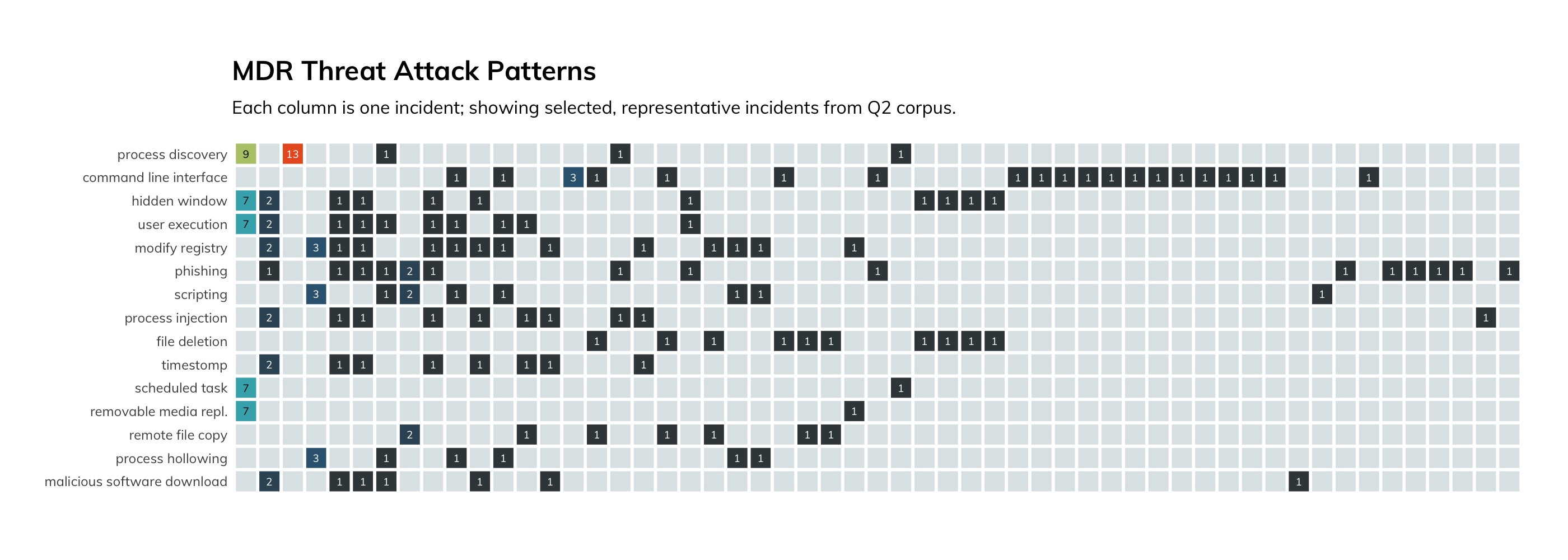

Rapid7のMDRのお客様に報告されたインシデントに複数の戦術と手法を割り当てる能力が向上したことで、攻撃がどれだけ成功しているかをより詳細に把握できるようになりました。色分けで示されているように、攻撃ライフサイクルの初期段階で脅威を検知すると、侵害の影響が軽減されるだけでなく、検知チームと対応チームの時間単位のコストも削減されます。すべてではありませんが、ほとんどのセキュリティプログラムには、実行する必要がある作業のバックログがあるため、これは非常に重要です。

さらに、MITRE ATT&CKフレームワークと一致するように検知および応答機能を構築している場合、攻撃ライフサイクルの早い段階でも最もよく使用される手法に優先順位を付けることで、セキュリティ侵害が発生した際の財務面とブランドへの影響を大幅に減少させることができます。

最後に、「Masquerading」、つまりATT&CKテクニックT1036に関連する圧倒的な数のインシデントについて注意喚起します。この一連の手法について精通していないと、これらの活動により、攻撃者はほとんどの制御と脅威防止ツールを破壊または回避でてしまいます。したがって、既知の脅威を防止し、未知の脅威を検知し、軽減と修復を迅速化するためのツール、人、プロセスを脅威を軽減するための戦略に含めることは不可欠です

次のグラフは、攻撃者が「Masquerading」テクニックを使用した回数を多角的に視覚化したものです。

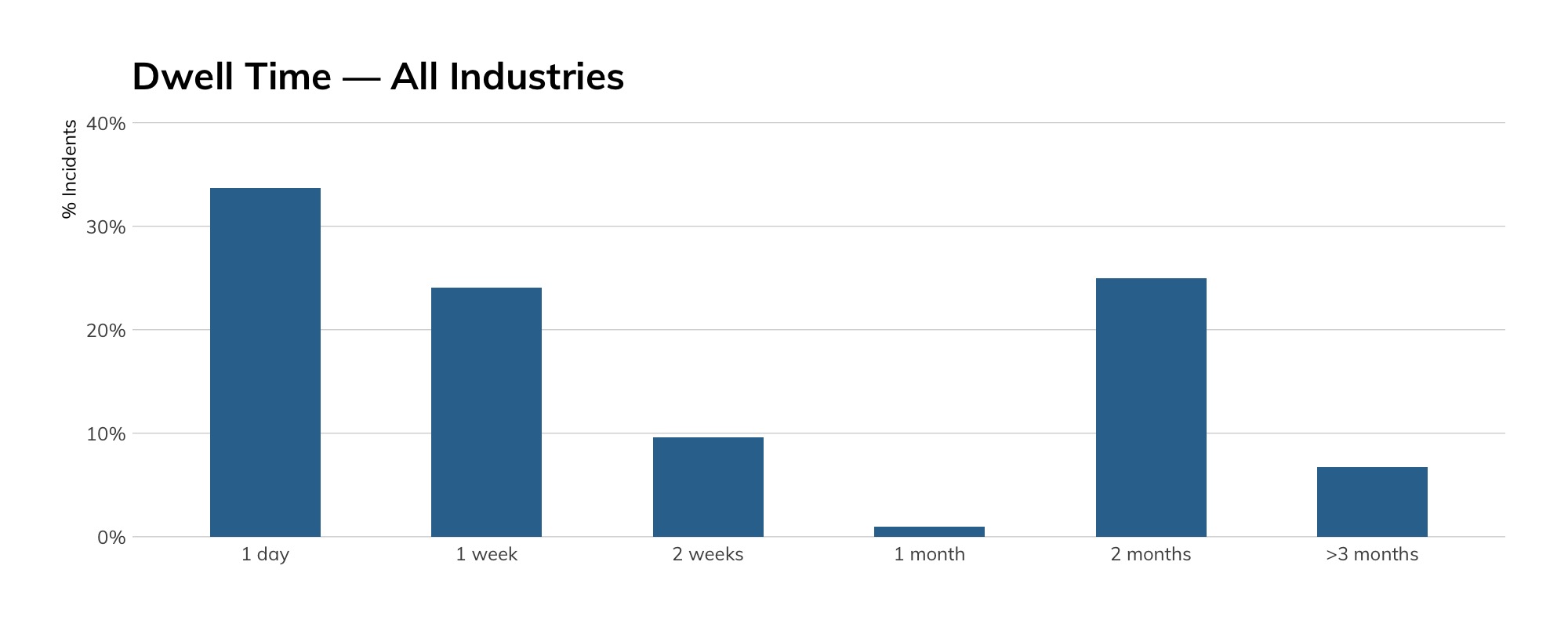

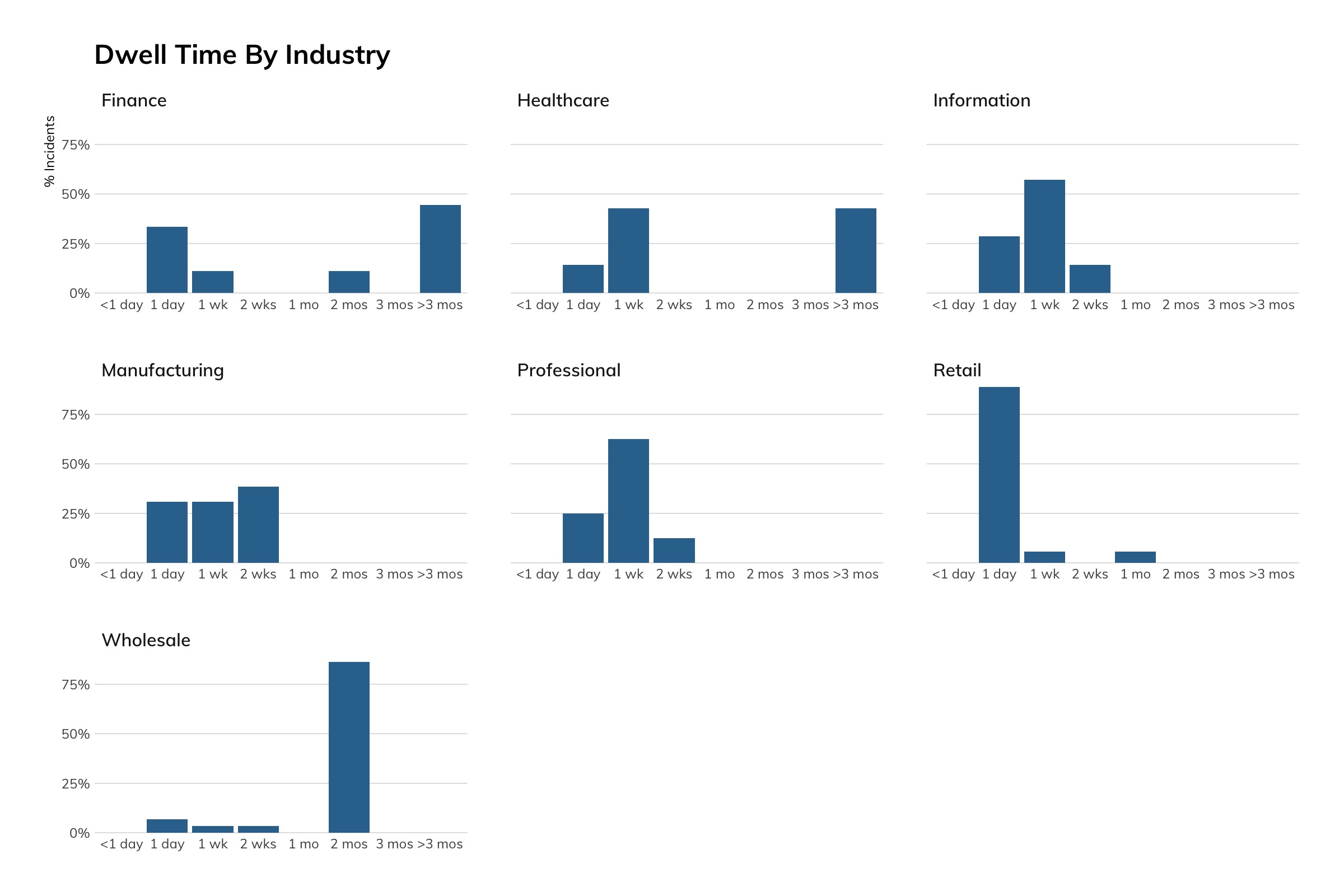

滞留時間は、検知と応答の戦略にとって、もう1つの重要な要素です。攻撃者がエンタープライズインフラストラクチャに長く滞在するほど、ミッションの目的を達成する可能性が高くなります。

四半期ごとの脅威レポートを継続して読んでいただいているのであれば、お気づきかもしれませんが、Rapid7 MDR SOCチームが脅威を特定して報告する早さに関係して、右へとシフトしています。これにはいくつかの理由があります。まず、図12でわかるように、2〜3か月のカテゴリは、金融、ヘルスケア、および卸売業から影響を大きく受けています。さらに、本レポートを構成しているインシデントからより多くのデータを抽出する拡張機能と、脅威ハンティングとネットワークセンサーによる可視性に関してMDRチームが作成した追加機能との間で、以前は検知できなかった侵害の指標を検知しています。

すべての脅威を防止することはできず、セキュリティプログラムは脅威の検知を可能にするために人とテクノロジーによる防止のための戦略を補完する必要があると説明しましたが、脅威を検知するさまざまな方法論を用いて、脅威の検知における成熟度を向上させることをお勧めします。

脅威ハンティングは、Rapid7の最も熟練した脅威アナリストが使用している一般的な手法であり、アラートエンジンでは一般的に使用されていないデータタイプに統計ビューと差分ビューを適用しています。たとえば、MDRアナリストは毎月、Windowsレジストリの実行キーで疑わしいエントリを確認しています。過去30日間に変更されていないエントリを排除できなかった場合、これは困難なプロセスになります。脅威アナリストは、同じ意図とプロセスでWindowsスケジュールタスクを確認します。これらのハンティングテクニックを使用すると、攻撃者が従来のアラートによる検知を回避するのに十分なほどステルス性が高くても侵害を発見することが可能です。

脅威ハンティングプログラムは非常に高価です。そして、プログラムの作成と実行には、専門的な技術と専門的な知識と経験が必要となります。そのため、すべてのセキュリティプログラムに対応しているわけではありません。ただし、プロセス/エンドポイントの動作分析、ユーザーの動作分析、攻撃者の動作分析などの高度なアラート技術を実装している場合は、脅威ハンティングが次のステップとなります。

インシデント対応のセクションに進む前に、インシデントをお客様に報告する際にRapid7のMDRによって識別される最も一般的なプロセスを見てみましょう。

|

プログラム |

% |

|

wscript |

22.54% |

|

wmic |

0.76% |

|

utilman |

0.19% |

|

パワーシェル |

8.90% |

|

mshta |

0.38% |

|

コントロール |

0.19% |

|

cmd |

7.95% |

|

クロム |

3.79% |

|

その他の |

24.24% |

セキュリティ侵害時に攻撃者がどのプログラムを使用するかを理解することで、セキュリティプログラムは、エンドポイントで実行できるプログラムを制限することにより、機会を排除する機会が得られます。複雑なブロック/許可リストテクノロジからWindowsグループポリシーまで、多くのソリューションが存在するため、組織内の圧倒的多数のユーザーがこれらのツールを必要としない場合は、実行を許可すべきではありません。

インシデント対応

今四半期の新機能では、Rapid7のインシデントレスポンスフライアウェイチームのRobert KnappとRapid7の脅威インテリジェンス&検知エンジニアリングチームのBryce Abdoに、この四半期のいくつかの記憶に残るセキュリティ侵害を明らかにするよう依頼しました。これらは実際あったストーリーなのです。

マネージドディテク���ョンレスポンス(MDR)サービス:オーガニックな侵入データ

脅威インテリジェンスの最良の形態の1つは、侵入のRAWデータから派生したものです。Rapid7 マネージドディテクションレスポンス(MDR)チームは、疑わしいか、もしくは悪意のあるアクティビティがないか何百もの環境を継続的に監視することにより、24時間体制でクライアントを脅威の攻撃者の侵入から保護します。重大度の高い侵入が特定されると、MDRはリモートインシデントレスポンス(RIR)を起動してクライアントと連携し、より深いフォレンジックを提供し、攻撃者を阻止し、侵入を修復します。

Rapid7 脅威インテリジェンス&検知エンジニアリング(TIDE)チームの中心的な責務の1つは、エージェントのテレメトリデータと侵入レポートの膨大なセットからの戦術的および運用的インテリジェンスでMDRインシデントレスポンスの取り組みをサポートすることです。TIDEチームは指標を取り込み、詳細な分析を提供し、マルウェアをリバースエンジニアリングし、敵の手法とトレードクラフトを確認するために必要なピボットを実行します。このIRライフサイクルにより、Rapid7の検知と対応のすべてのお客様向けに設計および導入された新しい検知が行われます。

最前線から:ターゲティングを繰り返す

2020年の第2四半期中に、Rapid7 MDRは、クライアントベース全体で検知された多数の侵入を特定して対応しました。これらの2つのケースでは、クライアントの環境が繰り返し対象とされていたことが特定されました。

これら2つのケースの間に、MDRは不審なPowerShell実行を識別しました。PowerShellの実行には、電子メールサーバーアセット上の電子メールデータベース(.PST)ファイルをエクスポートするコマンドが含まれていました。最初の侵入の分析が進むにつれ、Rapid7 MDRとIRのアナリストは、メールサーバー上の20を超えるターゲットの経営幹部ユーザーアカウントに対応する、エクスポートおよび流出された電子メールの受信ボックスファイルにおいて膨大な履歴の証拠を特定することができました。

追加の分析により、初期の感染ベクターはサーバーに埋め込まれたChopper Webシェルの亜種であることが判明しました。ネットワークへの最初の足がかりを得るためのこの実証済みのアプローチは、現在でもかなり頻繁に使用されています。攻撃者はWebシェルを使用してコマンドを実行し、組み込みのネイティブWindowsコマンドを使用してネットワークを列挙しました。攻撃者は、ウェブシェルを使用して、Dumpert、ProcDump、ProcDump64、WinRAR、AdFind などの公開されているツールをアップロードして実行し、追加の列挙や資格情報の収集などのさまざまなタスクを実行しました。複数のシステムをさらにフォレンジック分析したところ、PlugXバックドアバリアントの感染が明らかになりました。これは、さまざまな脅威の攻撃者によって使用されるトロイの木馬です。

これらの侵入の両方で攻撃者によって使用されたツールのいくつかはオープンソースのツールのバリエーションでしたが、攻撃者によって採用されたトレードクラフトと方法論が、複数の方法において重なっていました。ほとんどの侵入において、敵の最終目標を確認するのは、しばしば困難なことです。ただし、エグゼクティブのメール通信を継続的に標的としているということは、敵の目的がスパイ活動に関連していたことを示しています。これらの指標と方法論が重なっているということは、組織がAdvanced Persistent Threat(APT)の標的であったこと、および標的となっていることを繰り返し示しています。

Rapid7では、このような侵入の発生を軽減するために、次のアクションアイテムを推奨しています。

- 特権サービスとドメイン管理者アカウントのアクティビティの確認および監査

- サービスアカウントからのインタラクティブおよびローカルログイン権限の無効化

- サーバーの資格情報のキャッシュの無効化

- すべてのローカル管理者アカウントでの一意のパスワードの使用と、パスワードの複雑性ポリシーの使用

- インターネットに接続しているWebサーバーのファイル整合性監視の実装

- 多要素認証(MFA)の実装

- データの機密性とタイプに基づいたネットワークのセグメント化

- 重要なシステムのアプリケーションホワイトリストの実装

現場から:ランサムウェアオペレーター

侵入の初期段階で、TIDEチームでは、攻撃目的のインフラストラクチャ分析と観測された指標のピボットを実行します。評価された指標は、多くの場合、場合によっては重なり合うトレードクラフトを持つ追加の攻撃者インフラストラクチャの発見につながります。これらのピボットは、侵入中にどのタイプの攻撃者が対処しているかに関するコンテキストを提供するのでアナリストに役立ちます。

ターゲットを絞った「大物狩り」のランサムウェアのオペレーターは、今年非常に活発です。攻撃者の目標は、暗号通貨の身代金のためにクライアント環境を大量に暗号化し、さらに場合によっては窃取して独自のデータを盗み出すことです。これらの攻撃者によって採用されているTTPは、活動のクラスターによって大きく異なります。ただし、Rapid7は、方法論ベースのアプローチに重点を置いており、クライアントネットワークへのこれらのタイプの攻撃を捕まえます。検知エンジニアリングの観点から、TIDEチームは、特定のツール用に作成されたインジケーターと、攻撃者が使用する根本的な方法論についてアラートを出すために開発されたインジケーターをバランス良く考慮することが重要です。以下の侵入のユースケースは、最近のこの活動で特徴的なものです。

第2四半期の5月に、Rapid7 MDRは、お客様の資産からのリアルタイムプロセスデータで疑わしいPowerShellコマンドを観測しました。MDRアナリストは、合計25の異なるアセットで実行されている同様のコマンドを特定しました。Rapid7のチームは、PowerShellの呼び出しの目的が、侵入テスト担当者と脅威関係者の両方が使用する非常に一般的な悪用後のフレームワークであるCobalt Strikeをデプロイすることであると判断しました。

患者ゼロへの侵入前の活動を分析したところ、侵入はフィッシング攻撃の結果であることが判明しました。標的型ランサムウェアオペレーターの主な戦術は、商品型トロイの木馬の初期感染を利用して、悪用後のフレームワークで環境をさらに侵害することです。Valakトロイの木馬の最初の感染経路は、Cobalt Strikeフレームワークの使用と相まって、このトレードクラフトと一致していました。

TIDEチームは、利用可能なネットワークインジケーターを収集し、インフラストラクチャピボットを実行して、攻撃者のインフラストラクチャの膨大なコレクションを明らかにしました。TIDEは、パッシブDNSレコードやネットワークスキャンデータなどのソースを使用して、追加のインフラストラクチャを識別および確認しました。Cobalt Strike インフラストラクチャは、主に、動的DNS ドメインを使用するインフラストラクチャと、フォールバックサーバー技術と複数のC2チャネルを使用する追加のインフラストラクチャという2つの異なる要素に依存していました。

攻撃者が使用するドメインは、複数のデータポイント、つまりは、ドメイン登録プロファイル(Namecheap )、TLSメタデータ(LetsEncrypt )、およびその緩やかな出力セキュリティコントロールで知られているホスティングプロバイダーで重なり合っています。ただし、これらのインジケーターで最も大きく重なり合っていた部分は、サーバーが使用していたコバルトストライクの「悪意のあるC2」プロファイルでした。これは、攻撃者にカスタマイズされたものであり、公に、もしくは一般的に入手可能なC2プロファイルではありません。このサーバーのクラスター全体にわたるこれらのプロファイルは、攻撃者がインフラストラクチャのセットアップと運用上のセキュリティに熟練していることを示しています。

このケースでは、MDRチームの介入によりランサムウェアと恐喝が阻止されましたが、TIDEチームは、攻撃者が採用したトレードクラフトが、未分類の脅威アクターによるランサムウェアの展開の試みを示していることについて確信を持って評価することができました。

Rapid7では、このような侵入の発生を軽減するために、次のアクションアイテムを推奨しています。

- フィッシングキャンペーンのユーザー認識トレーニング

- すべてのアプリケーションへの集中ログの実装

- 重要なシステムへの2要素認証の実装

- グループポリシーによるOfficeマクロの実行の防止

- フィッシング対策サービスまたは電子メールセキュリティゲートウェイの統合

- 特権ドメインアクセスの標準ユーザーアカウントからの分離

- 「regsvr32」の発信接続のブロック

- サービスアカウントからインタラクティブおよびローカルログイン権限の削除

インシデント対応サービス

TabletopやPurple Team演習などの積極的なサービス契約を行っていない場合、Rapid7 インシデントレスポンスサービス(IR)チームは、MDR、リテーナー、およびオフザストリートのお客様の主要なインシデントへの対応で忙しくなります。

最前線から:ランサムウェアの破壊

2020年の第2四半期中に、Rapid7のインシデントレスポンスサービスチームは、内部ネットワークを介してマルウェアがワームワーキングする兆候があると考えている組織から連絡を受けました。Rapid7のインシデントレスポンスサービス(IR)と脅威インテリジェンスと検知エンジニアリング(TIDE)のチームは、初期調査の結果、EvilCorpと呼ばれる脅威の攻撃者による積極的な侵害の真っ只中にあることを確認しました。WastedLockerと呼ばれるランサムウェアバリアントの展開の準備に合わせて複数のTTPを調整し、無駄な時間はほとんどありませんでした。

最初の感染経路は、ユーザーが閲覧した偽のChromeアップデートを提供する人気のあるWebサイトに関する他の公開レポートと一致していました。ネイティブWindowsバイナリWscript.exe を使用して、ワークステーションにダウンロードされた圧縮.zipファイル内の.jsペイロードを実行し、エントリの最初のポイントであると判断されました。攻撃者は、ターゲットのネットワークに30日間アクセスしました。これは、ほとんどのランサムウェアオペレーターにとって非定型のアクセス期間でした。インシデントの進行中、攻撃者は8つのオープンソースの攻撃的なセキュリティツール、人気のある侵入テストフレームワークであるCobalt Strike、および複数のネイティブWindowsバイナリの組み合わせを利用して、運用のさまざまな段階を実行しました。

オープンソースの攻撃的なセキュリティツールは、攻撃者に複数の目的を果たしました。Rapid7は、クレデンシャルハーベストで複数のアプローチを観測しました。Invoke-MassMimikatzは、複数のエンドポイントからローカルに保存された資格情報を取得するために使用され、KeeThiefは、一般的なパスワード管理ソリューションKeePass内��保存された資格情報を取得するために使用されました。起動-TheHashのスイートはまた、列挙ターゲットに使用され、WMIおよびSMBを介してリモートホストにバイナリを実行しました。最後に、オープンソースの攻撃的なセキュリティツールであるPowerSploitのGet-TimedScreenshotモジュールを使用して、特に関心のあるシステムで30秒間隔でスクリーンショットをキャプチャしました。

Cobalt Strikeのペイロードが環境全体で実行されていることが確認されました。複数のホスト間で、攻撃者はカスタムC#プロジェクトのXMLを含む.CSPROJファイルをネイティブのWindowsバイナリであるmsbuild.exeに渡しました。これは、インラインC#を即座にコンパイルして実行するために使用されました。攻撃者は、攻撃の過程で、qwinsta.exe、nltest.exe、net.exe、wmic.exe、rundll32.exeなどの追加ネイティブのWindowsバイナリを利用しました。

攻撃者は合計13組のユーザー認証情報を利用して、特権を昇格させ、環境全体を横方向に移動し、目的を実行しようとしました。アカウントの種類は、攻撃者が作成したローカルアカウント、多数の特権ドメインアカウント、ローカル管理者アカウントの間で異なりました。

徹底的な防御、EDRツールの導入、および迅速な抑制、根絶、復旧の推奨を実施したお客様の運用チームとの共同作業で、Rapid7は、WastedLockerペイロードが環境内に導入される前に攻撃者を阻止するための支援を行いました。

Rapid7では、このような侵入の発生を軽減するために、次のアクションアイテムを推奨しています。

- 特権サービスとドメイン管理者アカウントのアクティビティの確認および監査

- PowerShellスクリプトブロックのログの定期的な生成、集約、確認

- サーバーの資格情報のキャッシュの無効化

- すべてのローカル管理者アカウントへの一意のパスワードの使用と、パスワードの複雑性ポリシーの使用

- データの機密性とタイプに基づいたネットワークのセグメント化

- 攻撃者(powershell.exe、cmd.exe、at.exeなど)によって一般的に悪用されるLOLbin(Living Off the Land Binaries)の使用状況の監視

Rapid7について

Rapid7は、Rapid7 Insight Cloudによって、Visibility - 可視化、Analytics - 分析、Automation - 自動化をもたらし、企業のサイバーセキュリティのさらなる向上を実現します。ラピッドセブンのソリューションなら、複雑なタスクがシンプルになり、セキュリティ部門がより効率的にIT部門や開発部門と共に、脆弱性を減らし、悪意ある行動を監視し、攻撃を調査し遮断し、ルーチン業務を自動化することが可能になります。全世界で、7,900社のお客様がラピッドセブンのテクノロジー、サービス、リサーチを活用することで、セキュリティを向上させています。詳しい情報は、ホームページをご覧ください。