エグゼクティブサマリー

さらに実用的なデータを提供するため、調査結果を国、業界、プロトコル別に分け、またパンデミックやクラウドへの移行などの技術的変化の影響を追加しました。これにより行政当局や、事業部門、研究開発部門は、脆弱性、改善または改悪した点、およびインターネットの安全性の強化について、対策の立案で必要となる分析を行うことが可能になります。

エグゼクティブサマリー

インターネットから見るグローバルパンデミック

エグゼクティブサマリー

インターネットから見るグローバルパンデミック

2020年中頃には、コンピューターサイエンス分野は通常扱わないようなウイルスの発生に世界が対応することになりました。それは、COVID-19の生物学的パンデミックと、それによるロックダウンの直後に続いた景気の低迷です。Rapid7は、以前よりインターネットと世界中のセキュリティ状況に関する調査を計画していましたが、今となっては急速に、そして無秩序に世界の形を変えている、このような前例のない混乱の時代を捉える、珍しい機会を得ることになりました。

まず私たちが答えを見つけるべきだと考えたのは、「パンデミック、ロックダウン、そして雇用喪失が、どのようにインターネットの特徴や構成に影響したか」ということです。人々がオフィス、コワーキングスペース、学校に行けなくなり、在宅での仕事や学習モデルに突然切り替わったため、「とりあえず物事を機能させる」ことを急ぎました。そのため、公共のインターネットには、急いで展開された構成が不十分かつ、全体的に安全性に欠けたサービスが復活すると予想していました。本プロジェクトに向けて4月と5月のデータ収集を開始した際、自宅と職場間のファイル共有に、数千万という新しいWindows SMBサービス、インターネット全体のバックアップデータを収集するrsyncサーバー、およびTelnetベースのコンソールを提供する未構成のIoTデバイスに関する懸念が拭えませんでした。

しかし2020年は悪いものだけでなく、良い驚きにも満ちた年です。実に、SMB、Telnet、rsyncなどの安全性が非常に低いサービスと、中核的なメールプロトコルの個体数が、2019年の水準よりも減少したことが分かりました。一方、SSH(セキュアシェル)やDoT(DNS over TLS)など安全性が低いプロトコルに替わる、安全な選択肢は増加しました。つまり、地域間の違いや、懸念すべき程度のサイバーエクスポージャーが明らかにあり、それについては後に詳細を見ていきますが、サービスの安全性という点では、インターネット全体が正しい方向に向かっているようです。

��れは率直なところ、衝撃的な結果です。世界的な病気と不況という災害、そしてそれらがもたらす不透明感は、インターネットの根本的な性質に明白な影響を与えていないように思われます。これは、まだパンデミック、不況、およびリモートワークの導入拡大による影響が完全に把握できていないためという可能性もあります。Rapid7は今後もモニタリングを続け、状況の展開を報告いたします。

エグゼクティブサマリー

シルバーシティの神話

エグゼクティブサマリー

シルバーシティの神話

クラウドは今まで以上に「インターネット上の問題」を抱えるようになりました。Platform-as-a-Service(PaaS)とInfrastructure-as-a-Service(IaaS)のプロバイダなら、中小企業でもプロレベルで管理と保守が行われたサーバーインフラを展開し、想像できる限りありとあらゆるインターネットのベンチャービジネスを運用できるようできます。インターネット上で、設計的に安全ではないサービスが減少したのは、クラウドプロバイダによるものだと予想していました。単純に世界的なクラウドプロビジョニングの大手が、コンテナ化された安全設計のソフトウェアを展開できる完璧なアーキテクチャーの「シルバーシティの神話」、つまりは、天空にそびえるまばゆい銀色の都市を構築できるものと想像していました。

しかし、そうではありませんでした。実際には、クライドプロバイダは多くの場合、従来のオンプレミス環境でIT部門が苦戦しているのと同じ問題に悩まされているのでした。プロバイダが持つドキュメンテーションやデフォルト設定ですら、必ずしも安全にインターネットサービスの設定と実行を行うための近道という訳ではないのです。この結果から、インターネットの安全性が、依然としてできるだけ早く機能させて次に進みたいという要望に追いついていないという事実に気付かせられます。

エグゼクティブサマリー

国別ランキング

エグゼクティブサマリー

国別ランキング

調査結果をまとめるにあたり、収集したコンピュータの情報をネットワークオペレータ以外でも理解できるようにする方法を考える必要がありました。自律システム「AS4809」は、インターネットルーティングの仕組みに詳しい人にとっては聞きなれた名称かも知れませんが、分かりやすくするため、単純に「中国に」あるコンピュータと呼ぶことにします。

また、IPアドレスが物理的に世界のどこにあるかというジオロケーションに、かなりの時間を費やしました。しかしながら、物理的な世界では普遍性、実証性において不十分なため、経度と緯度の座標ではなく、「デンマーク」や「グリーンランド」といった馴染みのある場所の名前を使用しています。

最後に、本レポートでは地域を説明するのに「国」という言葉を使用していますが、他の名付けられた地球上の地域を指すことがあります。その場合、特別な行政領域、科学的な保護区域、または他国の領土といった政治的ステータスは区別していません。算入の基準は単純に、「この地域はISO 3166 3-alphaの国名コードがあるかどうか」です。国名コードがある場合は、政治的現状に関係なく、調査目的のために「国」と見なします。例えば、「香港」(HKG)のような地域は、このレポートにも出てきます(香港はサイバーエクスポージャーの面で興味深い点がいくつかあります)が、一方、設定が不十分なインターネットに接続されたデバイスが多くあるにもかかわらず、「カリフォルニア」は出てきません。

もし、世界の中で「最もサイバーエクスポージャーが多い」国を知るためだけに本レポートをお読みになっている場合は、以下の説明と表を見るだけで答えが分かるようになっています。

サイバーエクスポージャーが最も高い国

表1では、リストの上位国(エクスポージャーの状態が悪い)国を重点的に下記の指標を使って計算した、サイバーエクスポージャーが最も高い国を示しています。

- 全体の攻撃面(調査期間中に使用されていて、何かを露出させたIPv4の合計数)根拠:IPアドレスの多さ=攻撃対象の多さ。

- 特定のサービスにおけるエクスポージャーの合計。具体的にはSMB、SQL サーバーおよびTelnet。根拠:これらは決して露出させてはいけません。

- 全サービスを通して存在する個別のCVE数。根拠:既知の脆弱性の多さ=露出の多さ。

- 脆弱性率分布の中心。脆弱性率とは、脆弱性を伴うエクスポージャーのあるサービスまたはエクスポージャーのあるサービスの数を指します。根拠:エクスポージャーのあるサービスすべてを通して高い脆弱性率が、ランクの低下につながるはずです。

- 最大の脆弱性率。根拠:前段階を経た後に残った全ての関係を断つため、最も脆弱性率が高い国にペナルティを加点する。

予想通り、IPスペースが広い国がランキング上位に選ばれています。米国と中国が「最も露出のある」国の1位と2位というのは、驚くべき結果ではありません。興味深く、そしておそらく驚くべき結果は、最も露出が高いとされた3位から50位までの順位です。例えば、カナダとイランはどちらも精巧かつ広範なインターネットを保有していますが、カナダの人口はイランの半分以下です。それでも、カナダとイランの露出率は非常に似ており、カナダが僅差でイランを抜いて9位となっています。

��らなる深堀レポート

今後で、日本やラテンアメリカなど、特定の国や国のグループを詳しく調べた補足レポートを作成する予定です。これらのアップデートについてはこちらをご覧いただくか、Rapid7ブログ(英語)でご確認ください。さらに、これら以外に、深堀調査を行いたい特定の国や地域がある場合は、お知らせください。

エグゼクティブサマリー

業界別ランキング

エグゼクティブサマリー

業界別ランキング

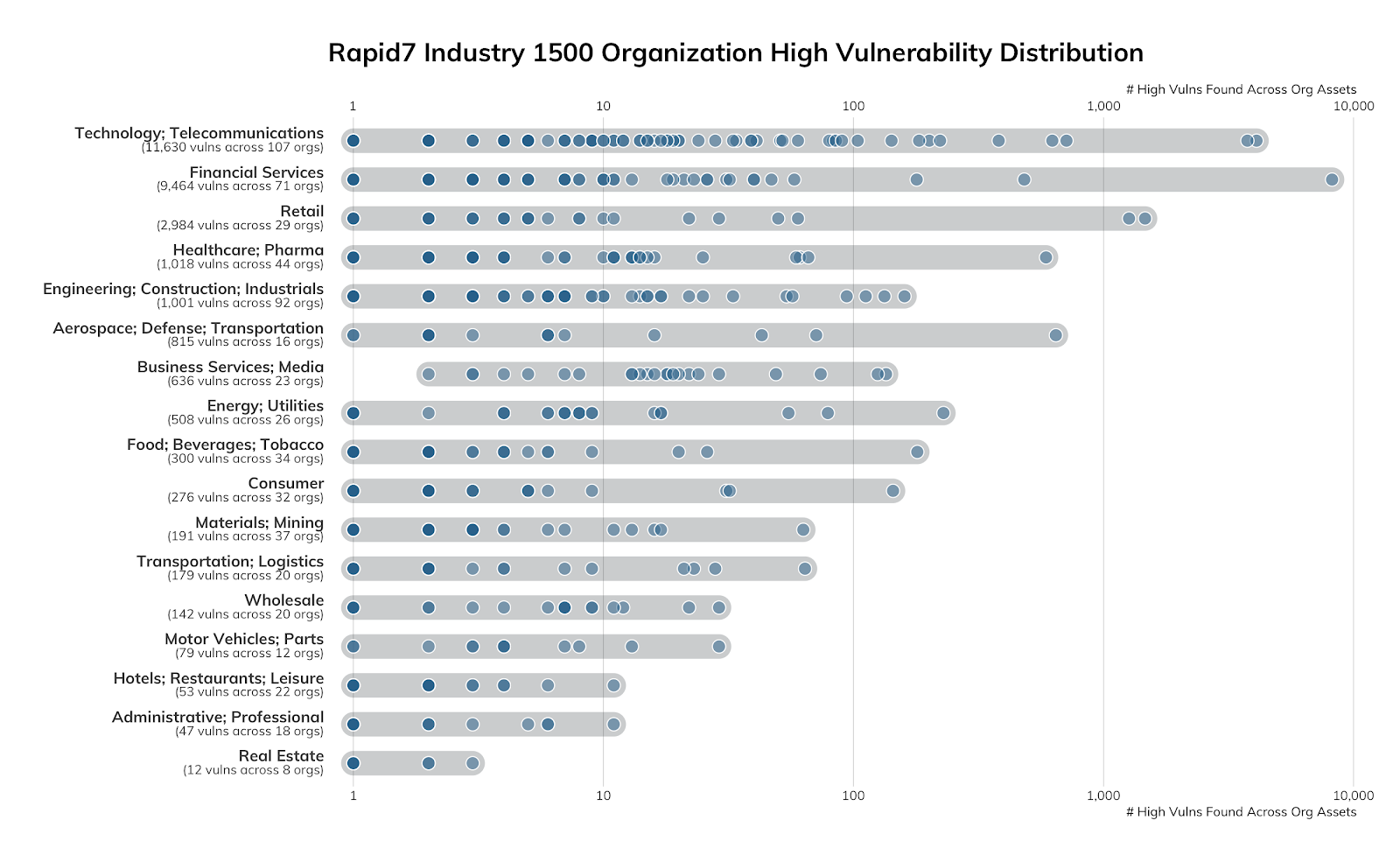

2019年に、Rapid7は米国のFortune 500、英国のFTSE250+、ドイツのプライムスタンダード320社、オーストラリアのASX200、そして日本の日経225のセキュリティ体制を調べたレポートシリーズ、「業界別サイバーエクスポージャーレポート(ICERs)」を作成しました。すでにこのような好業績で資金力の高い上場企業1,500社を特定していたことから、業界別にグレード付け、順位付けしました。

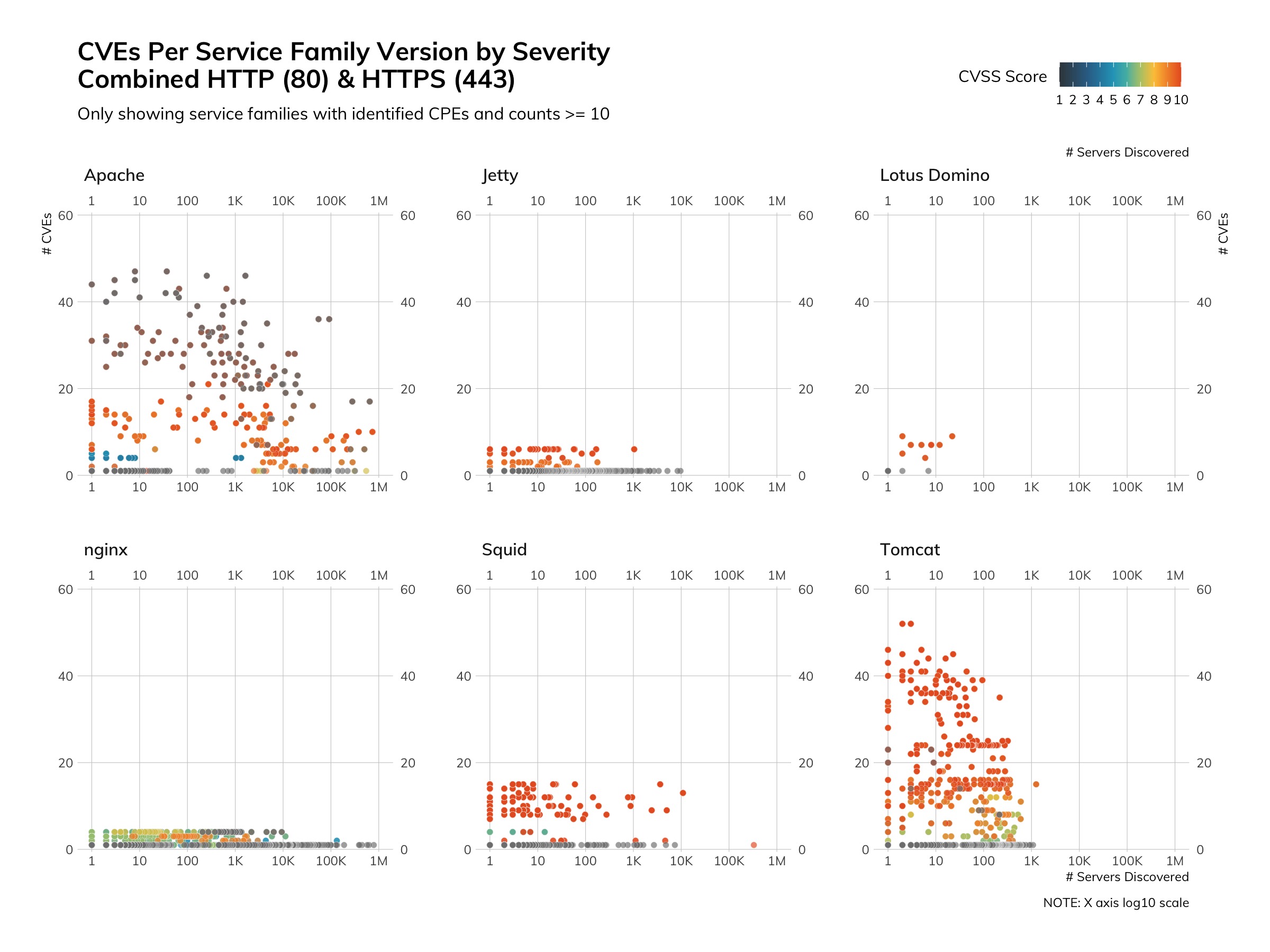

上記の表にある点は企業を、X軸上の位置はインターネットに面する攻撃面のコンポーネントで検出された重大な脆弱性の数を表しています。これらのコンポーネントは、Webサーバーからキャッシュサーバー、そしてこれらのサービスが実行されているオペレーティングシステムまでを含みます。弱点の多くは、管理が行き届いていないApache HTTPのWebサーバーで、「お決まりの問題点」(例:DNS、SMTP、SSH)などが続きます。

Apacheのコンポーネント(ここではHTTPDのWebサーバーとJavaサーブレットランナーを指す)には、nginxなどに比べてかなり古く、多くの企業にとって可視性や管理性のない「アプライアンス」の一部となっているという明らかな欠点があります(ITとセキュリティ部門がエクスポージャーの管理を強化するためには、「ソフトウェアのBOM(部品表)」のようなものが必要になります。

グラフは全体的な分布を示していますが、これらのサービスを露出している個体数が比較的把握できていることから、業界別ランキングのアプローチは国別ランキングと若干異なります。これらの企業は十分な資金力があり、その大半が規制枠組みを遵守しなければならず、独自の情報技術および情報セキュリティの専門家を有しています。多くは創業から10年以上経過しており、対象企業の全てが基礎的なITおよびサイバー衛生を実践しています。

これらを念頭に置いたうえで、汚れやネズミの侵入のサイバー版を、各業界グループに見られた「高」(CVSS8.5以上)脆弱性の数字として定義し、ニューヨーク市がレストランの格付けを行うのと同様に、アルファベットを割り当てました。割り当てられたアルファベットは、業界ごとのエクスポージャーの高さの対数平均で決定されています(一部の業界は他よりも企業数がはるかに少なく、また業界によっては数百、数千に上るアセットのエクスポージャーに関与しているため)。結果は表3の通りです。

過去12カ月ほどを振り返ると、発生した侵入やランサムウェアのほとんどが、グレード「D」の業界に集中していることから、同業界が他業界に後れを取っていることは当然だといえます。

一方、「完璧」に近い業界はなく、サイバー衛生という点では各地域に掲載されている企業は、さらなる努力が必要であるということが前回のICERから分かりました。これは、Apache HTTPDの高エクスポージャーの80%が、3年から14年前のバージョンであるという事実からも明らかです。

それでも、悪いことばかりではありません。ICER全体で1,500社弱が所有するパブリックIPv4スペースをマッピングしたところ、重大なエクスポージャーがあったのは、611社(40%以下)と少数でした。老朽化するITアプリケーションやインフラを、最新のコンポーネントに置き換える企業が増えると同時に、この割合はさらに低下すると見込んでいます。

エグゼクティブサマリー

インターネットセキュリティの分類

エグゼクティブサマリー

インターネットセキュリティの分類

サイバーセキュリティ分野の進歩が実証され、トレンドが正しい方向に進んでいる一方、進化のスピードは遅いままです。コネクテッドテクノロジー利用の大幅な拡大、自動化された非標的型攻撃のまん延、極めて精巧で資金力の高い攻撃者、そしてシステムの複雑化という観点から見ると、進歩の速度は遅すぎるといえます。私たちは、サイバーセキュリティ―を(障害物ではなく)ビジネスを成功させる重要な手段、また安全で安定した社会の構築に欠かせない要素と捉え、努力を続ける必要があります。

そこで、私たちがビジネスを行い、文化を表現し、また日々の生活を送る上でこれまで以上に頼りとする、この先進的なグローバル通信ネットワークの全体的なセキュリティ体制には、どのような特徴があるのかを見てみましょう。最終的には、本レポートで審査した24のプロトコルすべてで測定された、4つの基準にまとめられます。その基準とは、インターネットをベースとするサービスの設計、展開、アクセ��、保守です。

暗号化への対応

インターネットは1960年代に発明され、1990年代に急激に拡大し、21世紀を通じて成長と変化を続けています。その進化の中で、多くの大学、企業、および個人が、公共ネットワークを通したデータの送受信における新たなソリューションを開発してきました。しかし、サービスの設計にセキュリティの概念がある程度組み込まれるようになったのは最近のことです。インターネットの新しいサービスを設計するうえで最も重要な要素は、2つの機能を備えた最新の暗号化技術を取り入れることです。暗号化の第1の機能は、コミュニケーションとデータの機密性を高め、パブリックインターネットを横断する際に盗難や変更されないようにすることです。第2に、暗号化によるコントロールが、安全な会話に関わるマシンや人のアイデンティティを確立することです。つまり、銀行のマシンだと名乗るものが本当にそうであり、銀行側もあなたが本当にあなた自身であると確かめることです。「クリアテキスト」通信と呼ばれる、暗号化が使用されていない状況では、機密性およびアイデンティティのどちらも、有意義な形で証明することはできません。

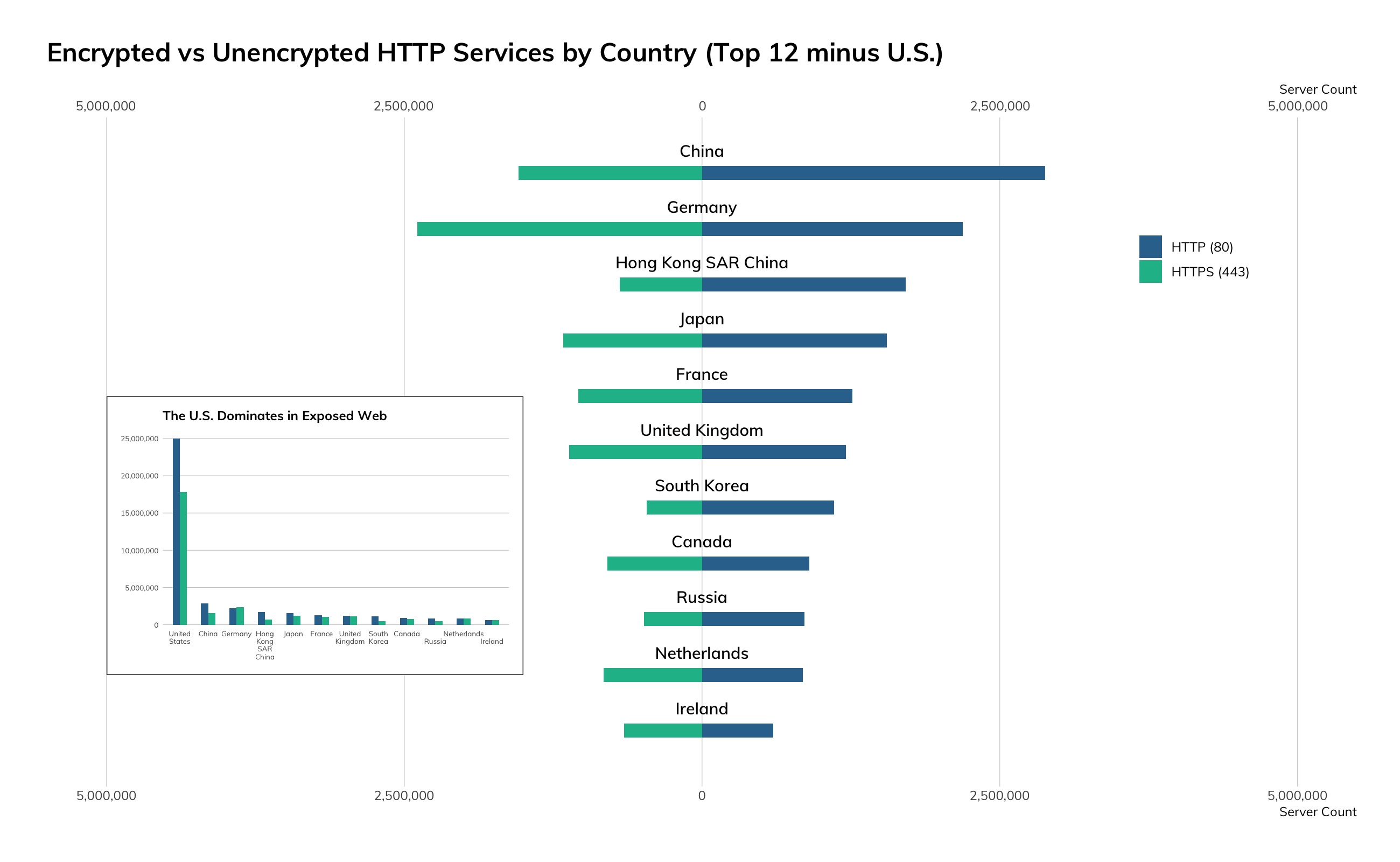

- 調査結果:24種類のサービスプロトコルの技術評価により、世界中に流されている情報の全体のうち、暗号化されていないクリアテキストプロトコルが、決して例外的な少数派ではなく、依然として多数派となっています。つまり、プレーンテキストのHTTPサーバーが、HTTPSサーバーより42%も多いことが判明しました。300万ものデータベースが安全でないクエリを待機し、290万のルーター、スイッチ、サーバーがTelnet接続を受け入れています。

- 推奨事項:インターネットに接続する場合は、暗号化を行う必要があります。これは、データ、サービスのID、すべてに当てはまります。

サービスの展開

これは、私たちが最も時間と努力を費やして測定する領域です。インターネット上にはどのようなサービスがあり、誰がそのようなサービスを受けられるのかを見ます。インターネットは分散型のオープンデザインで作成されましたが、この開放性は諸刃の剣です。一方では、インターネット全体の破壊を非常に困難にします。一部が破損、破壊されても、インターネットというのは単純にその破損部分を迂回して、他のサービスやユーザー向けに機能し続けます。その反面、悪意のある攻撃者が操作するものも含め、すべてのコンピュータは他のコンピュータにアクセスしたり情報交換を行ったりできるのです。つまり、データベース、コマンド、コントロールコンソールなど、誰もがアクセスできるはずではないサービスや、外部の人には全く関係のないサービスを見つけた場合、それを危険な露出としてマークします。

調査結果: 安全でないサービスの数が過去1年間で減少したことは良いニュースです。つまり、数百万単位の人がテレワークへ突然移行したことと、在宅環境でIoTデバイスが継続的に増加していることで新たにTelnetやSMBなどの安全でないサービスが外部に公開されているにもかかわらず、SMB、Telnet、rsyncなどのリスクの高いサービスが平均で13%減少し、懸念されていた大惨事は免れました。

推奨事項: 対策の継続です。ISP、企業、および政府は、これらの不適切なサービスをインターネットから排除するために引き続き協力を行う必要があります。

コンソールアクセス

インターネットの構築で最初に行われたのは、リモートシステムのオペレーターが、遠隔のコンピュータにログインし、コマンドを実行し、結果を得られるようにすることでした。リモートアクセスの対象となるコンソールの安全性よりも接続性の方が重要でした。今日では、コンソールアクセスがあることが分かると、セキュリティの専門家は、そのエントリーポイントを懐疑的に見る傾向があります。少なくとも、Telnet、SSH、RDP、およびVNCのコンソールは、何かしらの二要素認証やコントロールを組み込むことで、インターネットベースの攻撃者に対する耐性を強化するべきです。通常、仮想プライベートネットワーク(VPN)コントロールを組み込むことで、直接的なアクセスの可能性を排除することができます。攻撃しようとする者はまず、暗号化によってセキュアになったVPN層を破らなければ、パスワードを試したり、認証の脆弱性を悪用したりするコンソールを見つけることもできないからです。そうしておかないと、そういった最初の防衛線が欠けているサービスでは、「ドアノブをガチャガチャ」と動かしてみて、ロックがどれほど頑丈かを確かめるような攻撃者を安易に受け入れてしまいます。自動化された攻撃では、1秒間に世界中にある何千ものドアノブに手をかけることができるのです。

調査結果:インターネット上で、現在もアクティブで利用可能なTelnetサーバーをほぼ300万個も検出しました。それらの多くは、コアルーティングとスイッチングギアに関連しています。その数は300万を超えています。リモートコンソールアクセスはインターネットの基本的な設計上のゴールです。しかし、インターネットをうまく動作させるのに最も重要な役割を担っているルーターとスイッチにとっては、このような古代的な技術に依存させたままにしておく理由がありません。

推奨事項:Telnet、SSH、RDP、VNCはすべて、少なくとも1つの追加のセキュリティレイヤーを利用する必要があります。つまり、多要素認証、またはVPN接続環境でのみ使用可能にするべきです。

ソフトウェアのメンテナンス

私たちはよくインターネットについて、世界中で情報を交換する仕組みという観点から話をします。しかしながら、この仕組みの耐久性が非常に高いのだということを思い出してください。これらは、消耗期間があるような物理的にピストンやギアで構成されているものではなく、主に個体で構成され動力部品のない電子機器です。機械的な動作を伴うとしても冷却ファンの部品くらいのものです。このような仕組みは、インシデントや人間による操作なしで何年も稼働し続けることができます。当然のように動作する機能のようにも見えるかも知れませんが、実際にはこれが過信を招くことがあります。これらのハードウェアを動作させる複雑なソフトウェアには、パッチ、アップグレード、そして最終的にはハードウェアの交換という形での定期的なメンテナンスが必要です。セキュリティと安全な設計概念に関する知識と理解が深まるにつれ、そのビジネス、学術、または文化に関する要件を満たすために、新しいソフトウェアを展開する必要が生じます。残念ながら、多くのインターネットサービス分野で、定期的メンテナンスが大きく欠如していることが分かりました。数十年前の脆弱性のままのソフトウェアが使用されており、悪用されるのは時間の問題です。

調査結果:パッチとアップデートへの対応はさらに遅くなってきています。実際に悪用が起きていることが報告されている最新のサービスに対してもそのことが言えます。これはとりわけ、例として、360万ものSSHサーバーが、5〜14年経過した脆弱なバージョンを使用した電子メールの処理とリモートコンソールアクセスを行っている部分に当てはまります。さらに厄介なのは、米国、英国、オーストラリア、ドイツ、および日本の上場企業が、とりわけ金融サービスと通信において、既知の脆弱性を抱え、パッチ適用されていないサービスを驚くほど多数ホステイングしていることです。外部公開されている資産の全体に対してCVEを評価しました。ふんだんな資金と専門知識を持った人材を抱えた巨大な組織であるにもかかわらず、このレベルの脆弱性のサイバーエクスポージャーに関しては、世界的に不況が襲いかかってきている時代に改善される可能性は低いでしょう。

エグゼクティブサマリー

インターネットに迫る災害

エグゼクティブサマリー

インターネットに迫る災害

上記のようなインターネットエンジニアリングの観点から、さらなる努力が必要なことは明らかです。この1年間でインターネットは徐々に改善され、現代のインターネットにあふれる生物学的および経済的な危機、脆弱性、そしてエクスポージャーには耐えているように見えます。このようなエクスポージャーは、不十分な設計の古いソフトウェア、重要な「バックエンド」サービスの過剰な有用性、コントロールされていないオペレーティングシステムコンソールのアクセスポイントと定期的なパッチやアップグレードといったメンテナンスの欠如を通して、深刻なリスクをもたらし続けます。

さらに、インターネットベースの攻撃者が、このような設計、展開、アクセス、保守の欠点を十分に把握しており、すでに何の報いも受けずに、インターネット上の弱い標的を悪用していることは、私たちも分かっています。有効な「インターネット警察」がパトロールをしているわけではありません。つまり、インターネットインフラの安全性は、世界中のITおよびサイバーセキュリティの専門家、そして彼らへの技術の伝授、訓練、助言、そして金銭的援助にかかっているのです。

政策担当者の役割

政策担当者の役割

ペンはファイアーウォールに勝る

政策担当者の役割

ペンはファイアーウォールに勝る

世界各国の政府で規制の推進や施行、予算と調達の優先付け、および助成金の監督に携わる政策担当者は、インターネットのセキュリティにおいて重要な役割を担っています。セキュリティは技術だけでなく、進化を続けるセキュリティの世界に関する最新かつ正確な情報、また複雑なセキュリティの課題のソリューションについて専門家の指示を仰いだインセンティブ、情報共有、そしてリーダーシップの融合によって実現されます。では、立法行政機関はどうすればそのような調査結果を学ぶことができるでしょうか。その答えがここにあります。

NICER2020は、本質的に欠陥がある、またはインターネットに露出するにはあまりにも危険なFTP、Telnetなどオープンでセキュリティが不安定など、官民の安全性に直接的影響を与えるプロトコルのリスクと、世界的な拡大状況をまとめたものです。政策立案者は、現在のインターネットに関する調査をまとめた本レポートを参考に、十分な情報を持ったうえで、オンラインのプライバシー、セキュリティおよび安全性に関する意思決定を行うことができます。この情報を官民における組織的な高リスクプロトコルへの依存軽減、既知の脆弱性やエクスポージャーの回避、またよりセキュアなプロトコルの導入を推進するのにご活用ください。活用方法の例をいくつかご紹介します。

- セキュリティやプライバシーに関する規制の施行において、特定の高リスクプロトコルやソフトウェアアプリケーションの使用に関するガイダンスを示す

- 政府のITシステム内にある高リスクプロトコルやアプリケーションを審査し、政府システムのプロトコルの安全性強化と近代化を進める

- 政府のITシステムで検知されているエクスポージャーを軽減するため、各省庁の取り組みを監督する

- 問合せ、監査、その他民間部門のセキュリティに関連するアクションにある危険なプロトコルへのエクスポージャーを考慮する

- 既知のエクスポージャーや危険なプロトコルの地域的拡散状況データを活用し、多国間の脅威に関する情報共有を強化する

- クリアテキスト、国家の安全保障、経済、消費者保護に対して危険かつ本質的に安全でないプロトコルやアプリケーション影響、またエクスポージャーの低減で組織が直面する課題に関して、さらなる研究を指示する

エクスポージャーの測定:プロトコルごとの分析

ここからは、7種類のサービスにおけるTelnetからDNS-over-TLSまで、全24種類のプロトコルを詳細にわたって分析します。まず、各プロトコルを提供するサービスの原数値を、2019年の同時期と比較します。次に、各プロトコルのセクションで、そのプロトコルの「TLDR」(概要)を以下の項目に沿ってまとめます。

- プロトコルの目的

- 見つかったサービスの数

- 当該プロトコルの一般的なプロフィール

- ビジネス機能でプロトコルに替わるもの

- 当該プロトコルに関するアドバイス

- 展開の観点から、状況が改善または悪化しているかどうか

以上の概要の後、これらのプロトコルを国別、クラウド別、バージョン別に、調査結果のデータと分析を行います。これらの分析は、それぞれが優れた研究論文にもなり得る内容ですが、ここではそれをすべてお読みいただけます。それでは、サイバーセキュリティという名の深海に一緒に潜っていきましょう。

エクスポージャーの測定

前年比で見るインターネットサービス

エクスポージャーの測定

前年比で見るインターネットサービス

ある時点のエクスポージャーを見ることにも多くのメリットがありますが、Rapid7 Labsチームは、多くの変化が生じたことから、2019年4月と2020年4月の比較に非常に興味がありました。

レポートの作成では、グローバルパンデミックと差し迫る世界的不況に関して、人々が在宅勤務を余儀なくされたことで「RDPサーバーが増加する」ものの、GUIコンソールへのアクセスは引き続き必要であるとか、遠隔の労働力を組み込むために人々が慌ててWindowsのワークフローを再構成したことから、「SMBが急増する」など、いくつかの仮説を立てました。結局、私たちの予想は大きく外れました。以下の表では、2020年の調査対象となったプロトコルが、2019年の同時期のサンプル調査と比較して増減、主に減少していることが分かります。

|

Sonar 調査 |

ポート |

2019 |

2020 |

変化 |

割合 |

|

SMB |

445 |

709,715 |

594,021 |

-115,694 |

-16.30% |

|

Telnet |

23 |

3,250,417 |

2,830,759 |

-419,658 |

-12.91% |

|

rsync |

873 |

233,296 |

208,882 |

-24,414 |

-10.46% |

|

POP3 |

110 |

4,818,758 |

4,335,533 |

-483,225 |

-10.03% |

|

SMTP |

25 |

6,439,139 |

5,809,982 |

-629,157 |

-9.77% |

|

IMAP |

143 |

4,296,778 |

4,049,427 |

-247,351 |

-5.76% |

|

SMTP |

587 |

4,220,184 |

4,011,697 |

-208,487 |

-4.94% |

|

RDP |

3389 |

4,171,666 |

3,979,356 |

-192,310 |

-4.61% |

|

POP3S |

995 |

3,887,033 |

3,717,883 |

-169,150 |

-4.35% |

|

IMAPS |

993 |

4,008,577 |

3,852,613 |

-155,964 |

-3.89% |

|

MSSQLサーバー |

1434 |

102,449 |

98,771 |

-3,678 |

-3.59% |

|

SMTPS |

465 |

3,592,678 |

3,497,791 |

-94,887 |

-2.64% |

|

DNS(Do53) |

53 |

8,498,166 |

8,341,012 |

-157,154 |

-1.85% |

|

FTP |

21 |

13,237,027 |

13,002,452 |

-234,575 |

-1.77% |

|

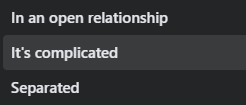

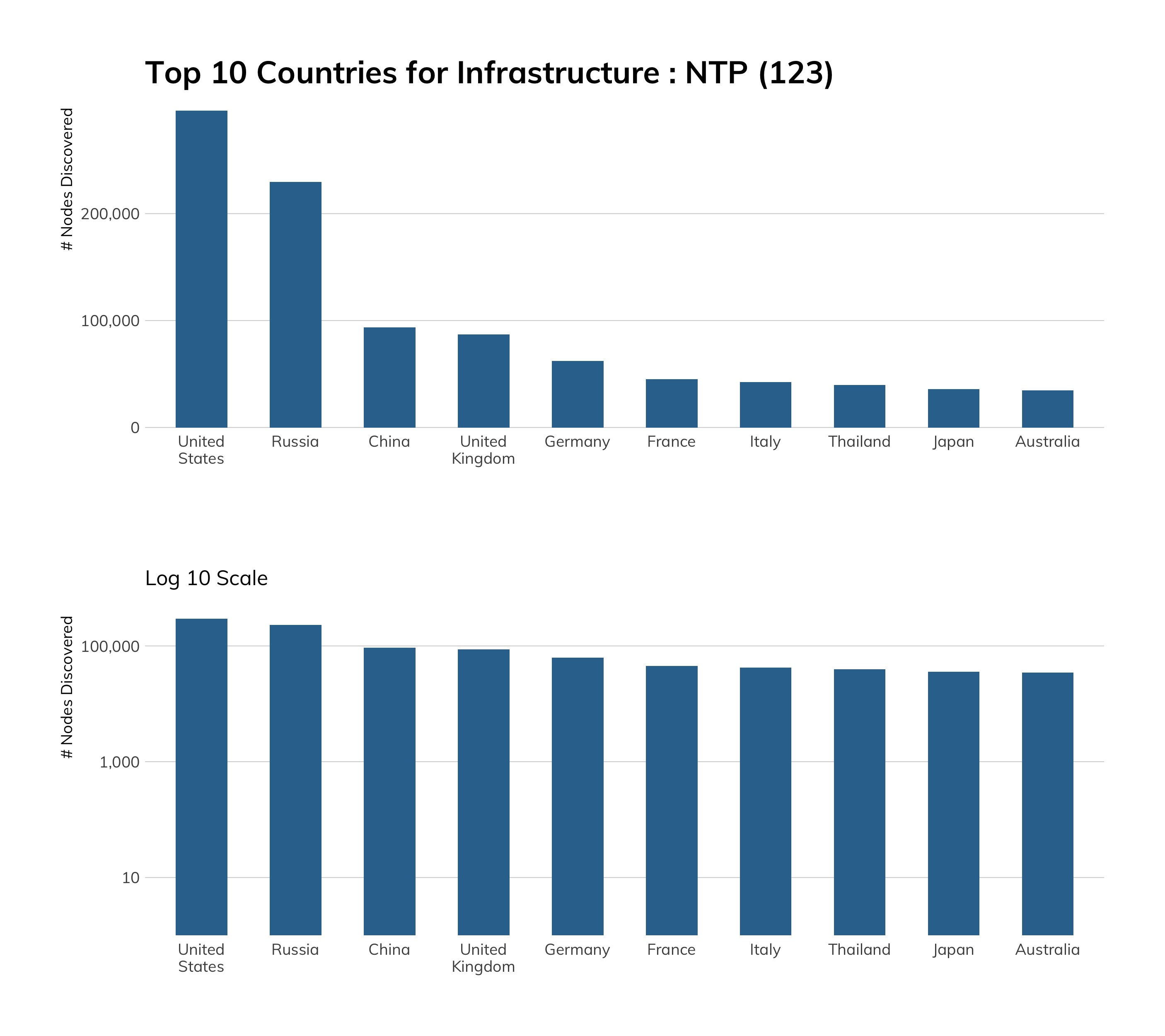

NTP |

123 |

1,653,599 |

1,638,577 |

-15,022 |

-0.91% |

|

FTPS |

990 |

443,299 |

460,054 |

16,755 |

3.78% |

|

SSH |

22 |

15,890,566 |

18,111,811 |

2,221,245 |

13.98% |

|

DNS over TLS(DoT) |

853 |

1,801 |

3,237 |

1,436 |

79.73% |

表の説明を行う前に、少なくともコアサービスに関連した部分では、インターネットの安全性が向上しているということを喜んでお伝えします。ひねくれ者のセキュリティのプロとして、書き慣れない文章です。しかし、データは嘘をつ��ません。では結果を見ましょう。

まず、「変更の割合」の列で、ハイライトされていないサービスがいくつかあります。付録の「調査方法」のセクションにある通り、インターネットのスキャンには危険が伴います。私たちは過去6年にわたってあるスキャンがどのように「おかしい」かを理解するのに十分なスキャンデータを収集しました(クラウドプロバイダのダイナミックサービスプロビジョニング増加に伴い、年々悪化しています)。Project Sonarの各調査にはそれぞれの精度範囲がありますが、全体的に+/-4%の差異がある場合、何かが「上がった」または「下がった」という絶対的な記述ができないということになります。しかしながら、ほとんどのサービスの数値は、その範囲から大きく外れていました。

Microsoft SMBは、主にISPによるSMBポートのブロックにより、エクスポージャーは20%近く減少しました。しかし、現在もSMBサービスを露出しているWindowsやLinuxシステムは50万件以上もあるので、喜ぶのはまだ早いです。

過去4年間にわたり、皆さまに使用をやめるよう訴えてきたTelnetが15%近く減少したことは喜ばしいことです。しかしまだ、残りの280万というかなりの数のルーターやスイッチといったデバイスがTelnetによって露出されています。このようなサービスが1999年の設定モードのままだからと言って、私たちまでその年に縛られるべきではないのです。

人々が自身のメールインフラをホストすることを止めているのは、喜ばしいことです。このように、Outlook 365やG Suiteなど、プロフェッショナルなメールサービスのホストへの移行は、突然の閉鎖により加速されたという可能性もありますが、メールの中央集中化はそれ以前から始まっており、今後も続くと予想しています。

SSHが13%増加したことについては、少し懸念があります(SSHサービスと、それをホストするオペレーティングシステムの脆弱性がいかに深刻かについては、SSHセクションを参照してください)。今後は、Linuxの流通がUbuntuを模倣し、安定したリモートシステムの接続には、SSHと同等またはそれ以上に安全でセキュアなWireGuardを採用することで接続性も向上し、時間の経過とともにSSHが減少することを期待しています。

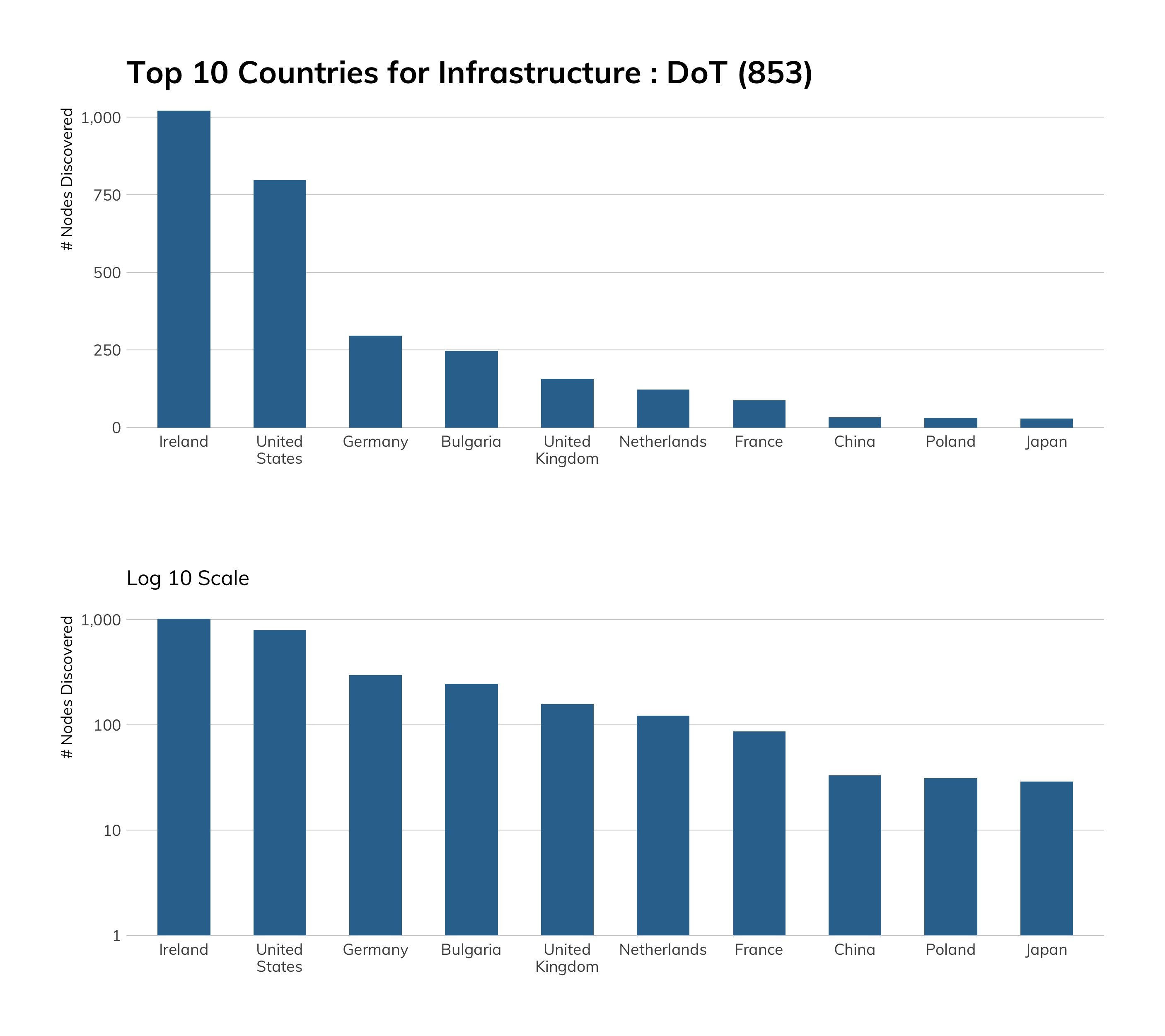

最後に、DoTサーバー数が過去1年間に2倍近くに増加したことは想定していたことで、2021年にはさらに2倍(またはそれ以上)になると見込んでいます。

このように、パンデミックによるロックダウンや経済的な不透明感の中で、人々の働き方やインターネットの利用が大幅に変化したものの、インターネット自体の性質や特徴に大きなシフトは見られませんでした。結局のところ、インターネットは世界的な災害を考慮して設計されており、その点では素晴らしい仕事をしているようです。

次は、プロトコル別の分析に移ります。いつも通りの悲観的な見方に戻りましょう。

エクスポージャーの測定

コンソールアクセス

エクスポージャーの測定

コンソールアクセス

当初、「I」が大文字だった時代のインターネットの目的は、1つのテキストベース型端末からもう1つの端末への接続を容易にして、オペレータが「ここ」でコマンドを入力して、「あちら」で実行できるようにすることでした。私たちは通常、(小文字の「i」で始まる)インターネットを、(大文字の「W」で始まる)World Wide Webとは区別ができない、読み取り専用テキスト、画像、音声、動画にあふれたものとして考えます。インタラクティブなマルチメディアアプリケーションができたのは、しばらく後のことです。リモートシステムのログインインターフェースに接続することが、最初のインターネットの基本的な機能でした。このリモートターミナルへのアクセスという遺産は現在も残っていますが、あまり良いものではありません。

Telnet (TCP/23)

最初のコンソールプロトコルではありませんが、最も厄介なものです。

調査結果の詳細

RFC15の時代、Telnetは「ネットワークシステムプリミティブ周辺のシェルプログラムで、リモートホストにあるテレタイプまたは同様の端末がサービングホストのテレタイプと同じように機能できるようにするもの」と説明されていました。このRFCからも分かるように、これは元々一時的なソリューションであり、「より洗練されたサブシステムがそのうち開発される」と考えられていました。しかし、ミルトン・フリードマンの言葉を借りるとすれば、一時的な解決策ほど永続的なものはないのです。リモートコンソールアクセスは、今日のインターネットでも求められており、最も基礎的なレベルでそれを実現してくれるTelnetが、50年経った今もまだ使われているのです。

エクスポージャー情報

半世紀にもわたって使用されている割に、表向きには(サーバーとしての)Telnetが経験した脆弱性の危機は比較的少ない。CVEデータを軽く見ても、CVSSスコアが5以上の脆弱性は10件しかありませんでした。しかし、Telnetには根本的な欠陥がいくつかあります。1つは、通常ほぼクリアテキストプロトコルであるため、認証情報(ユーザー名とパスワード)とデータの両方が受動的盗難の危険にさらされます。また、もし攻撃者がトラフィックに中間者攻撃(MITM)を仕掛けられる立場になった場合、ストリーム内でコマンドやレスポンスを置き換えることも比較的容易です。本質的に、Telnetにはセキュリティに関する保証を、ほぼまたは全くしていないため、逆に言えば、コード自体の脆弱性は比較的低いことになります。

Telnetに関するさらに大きな問題は、実際にはデフォルトのユーザー名とパスワードがありがちなもの過ぎるため、Telnetサーバーを目にすると、誰もがそうであると考えるということです。これが、2016年のMiraiワームの中心的な仮設です。Miraiは、Telnetでよく使われるデフォルトのユーザー名とパスワードの短いリストを使い、TwitterやNetflixなどのインターネット大手を、事実上偶然にも襲うことができました。

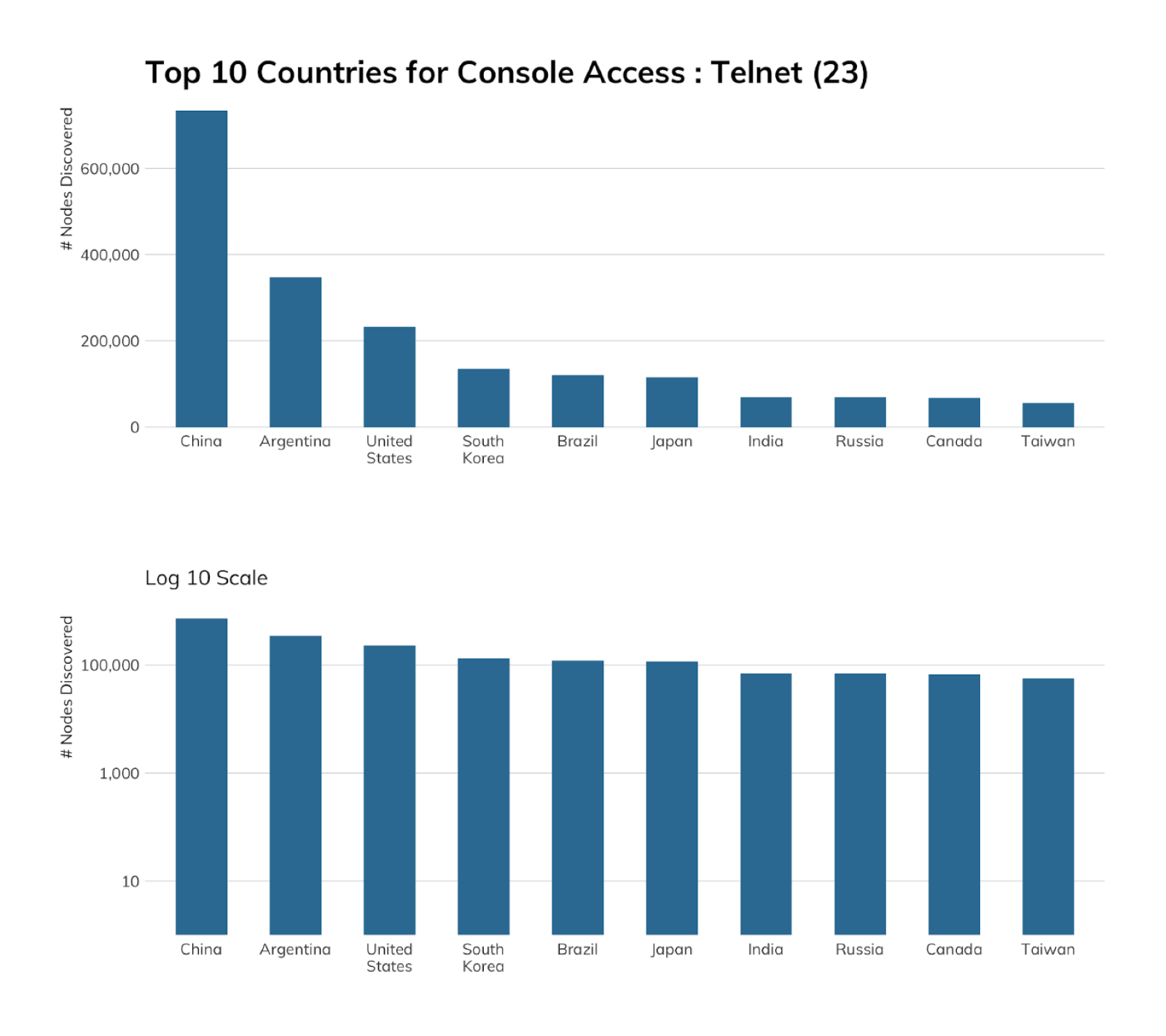

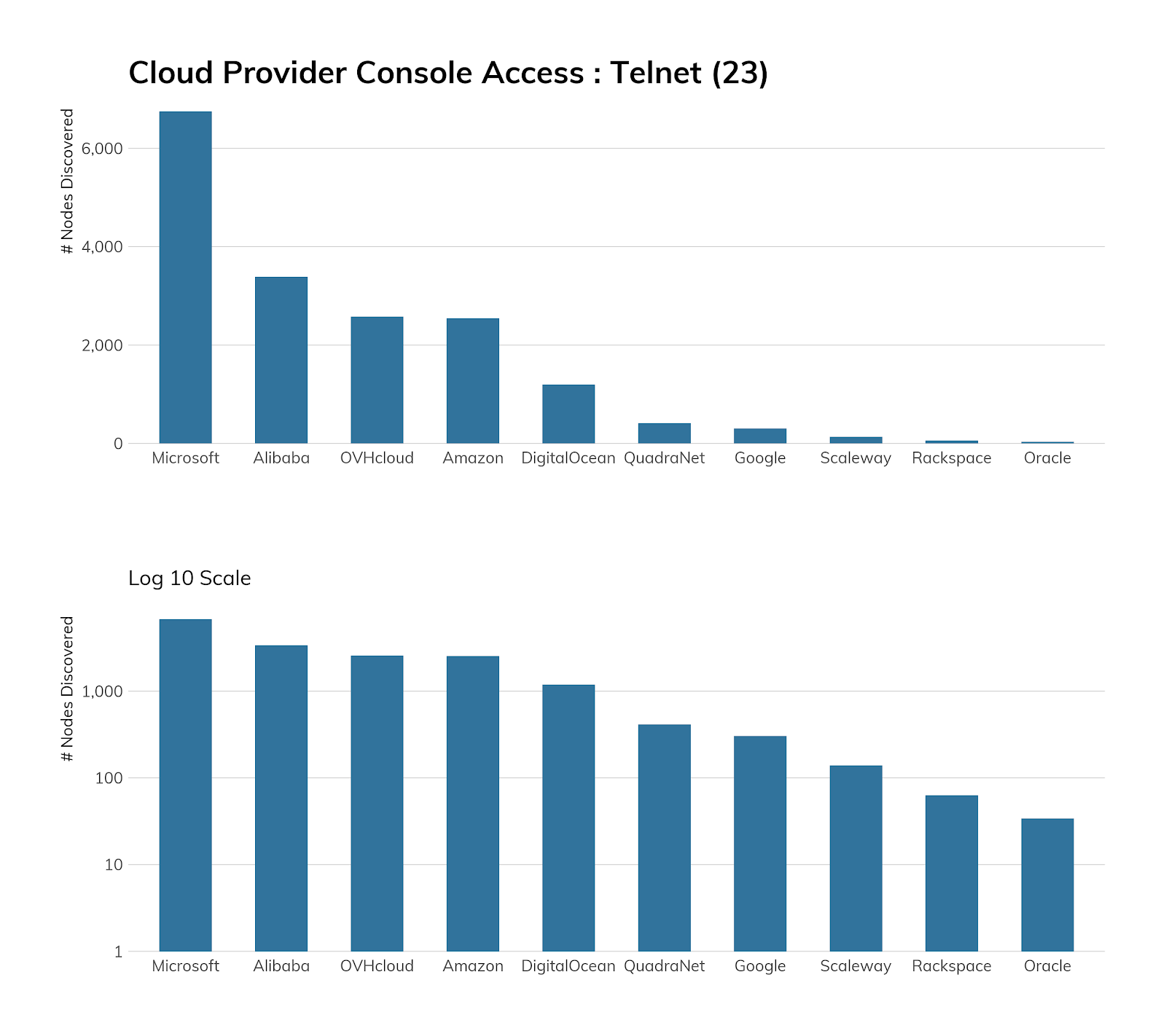

右の表では、中国が単独で非常に深刻なTelnet問題を抱えており、それにアルゼンチンと米国が続いていることが示されています。

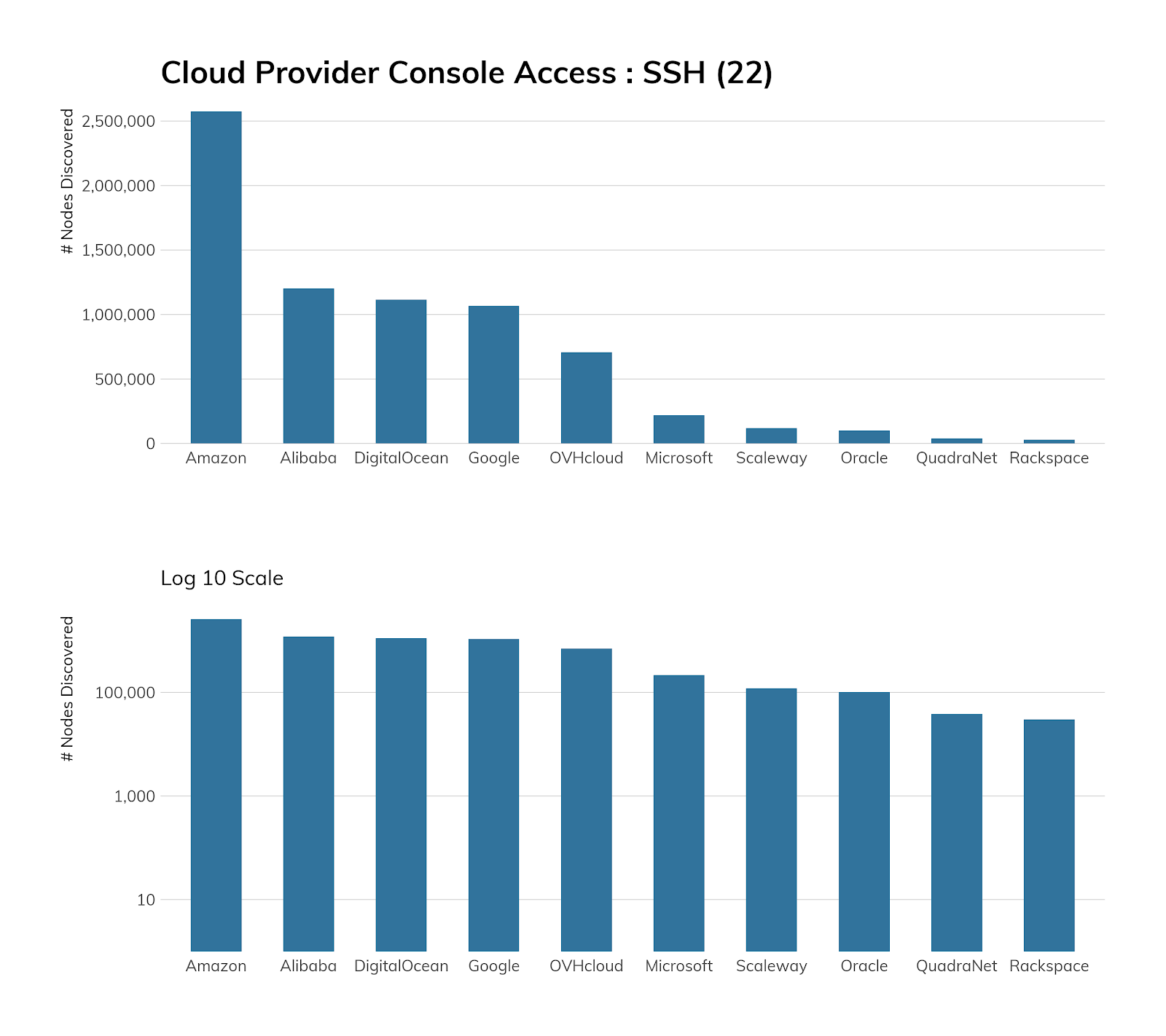

クラウドサービスプロバイダがTelnetを一切使用しないというのが理想ですが、ある程度の進歩が見られます。ランキングのトップは、7,000件のエクスポージャーがあるMicrosoft Azureです。Windowsプラットフォームは通常Telnetサーバーが内蔵されていないことから、これは少し妙な結果です。

インターネット上で見つかったTelnetのインスタンスで、ベンダー別に確信をもって識別できたもののうち、以下の表では、最低1万件のレスポンスノードがSonarに表示されたベンダーのサービスを示しています。

|

ベンダー |

数 |

|

Cisco |

278,472 |

|

Huawei |

108,065 |

|

MikroTik |

73,511 |

|

HP |

70,821 |

|

Ruijie |

17,565 |

|

ZTE |

15,558 |

|

ベンダー |

数 |

|

Cisco |

278,472 |

|

Huawei |

108,065 |

|

MikroTik |

73,511 |

|

HP |

70,821 |

|

Ruijie |

17,565 |

|

ZTE |

15,558 |

これらの数値で興味深いのは、インターネットに露出されているTelnetサービスのほとんどが、コアネットワーキングギアベンダーと深く関係していることです。CiscoとHuaweiは、ともに世界最大手のルーターメーカーで、すべてのTelnetサービスの合計数を占めています。さらに、Ciscoのデバイスの14%、そしてHuaweiのデバイスの11%が、現在でもデフォルトの認証情報でアクセスできるということが示されています。このような、世界中の数千にも上る組織の中枢が十分に保守されていないというのは残念な結果で、これらのデバイスはすべて、すでに攻撃されていると見なされるべきです。

Telnetがいまだにインターネット全体で広く使われている一方、一部のISPが、比較的気軽にサービスを提供していることが分かります。以下の表は、ネットワーク内で1万件以上のTelnetサービスをホストしている地域的ISPを示しています。さらに、これらのエクスポージャーの大半は、クライアントベースのエクスポージャーではなく、ISPが提供するコアルーティングとスイッチングギアがホストとなっています。このようなやり方(または見落とし)は、これらのプロバイダを発信元または発信先とするクライアントのネットワークトラフィックを、攻撃の危険にさらします。

攻撃者の視点

Telnetは、強力な認証や暗号化などのセキュリティコントロールが完全に欠如していることから、インターネットには全く不向きです。標準外のポートにTelnetを隠すことも、一般的には意味がありません。単にファイヤーウォールが23番ポートのエクスポージャーを禁じているという理由から、最新のTelnetスキャナは、80番や443番ポートなどにTelnetが潜んでいることは十分承知しているのです。今日、Telnetはセキュリティが低いまたは全くない低品質のIoTデバイスに最も関連付けられているものです。そのため、これらのデバイスをインターネットに露出するということは、少なくとも、その組織には厳格なセキュリティ体制がないことを示します。

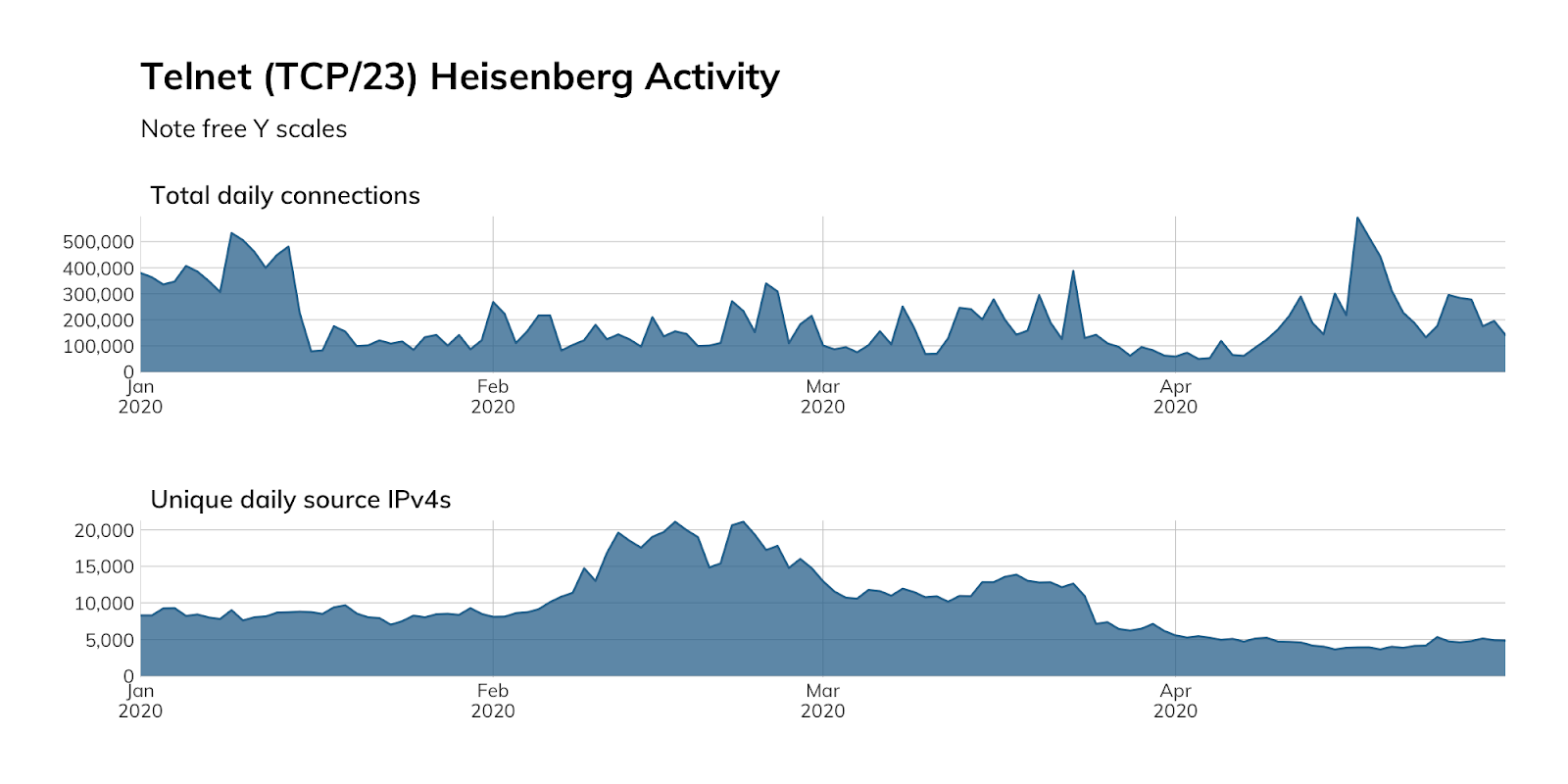

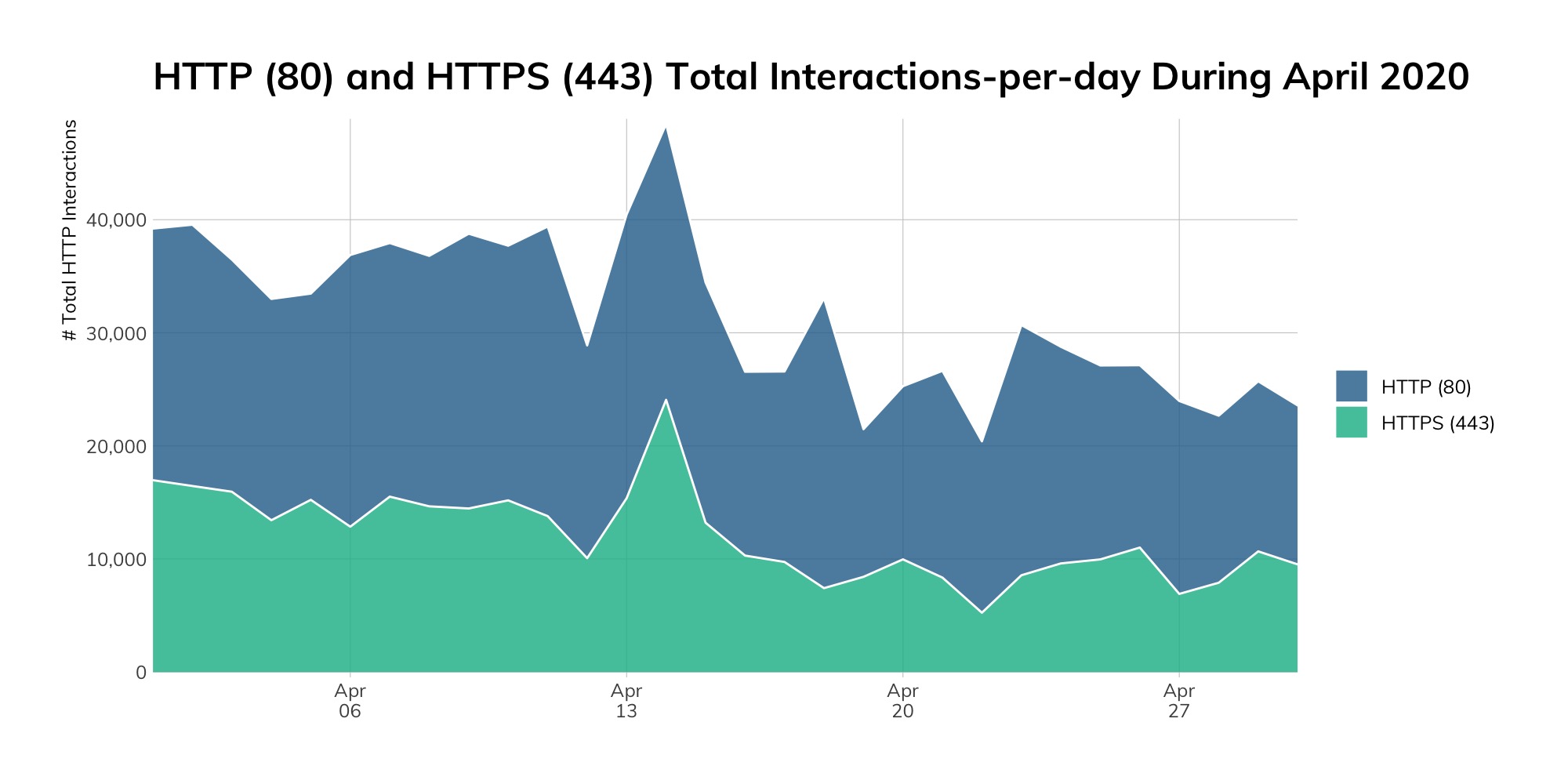

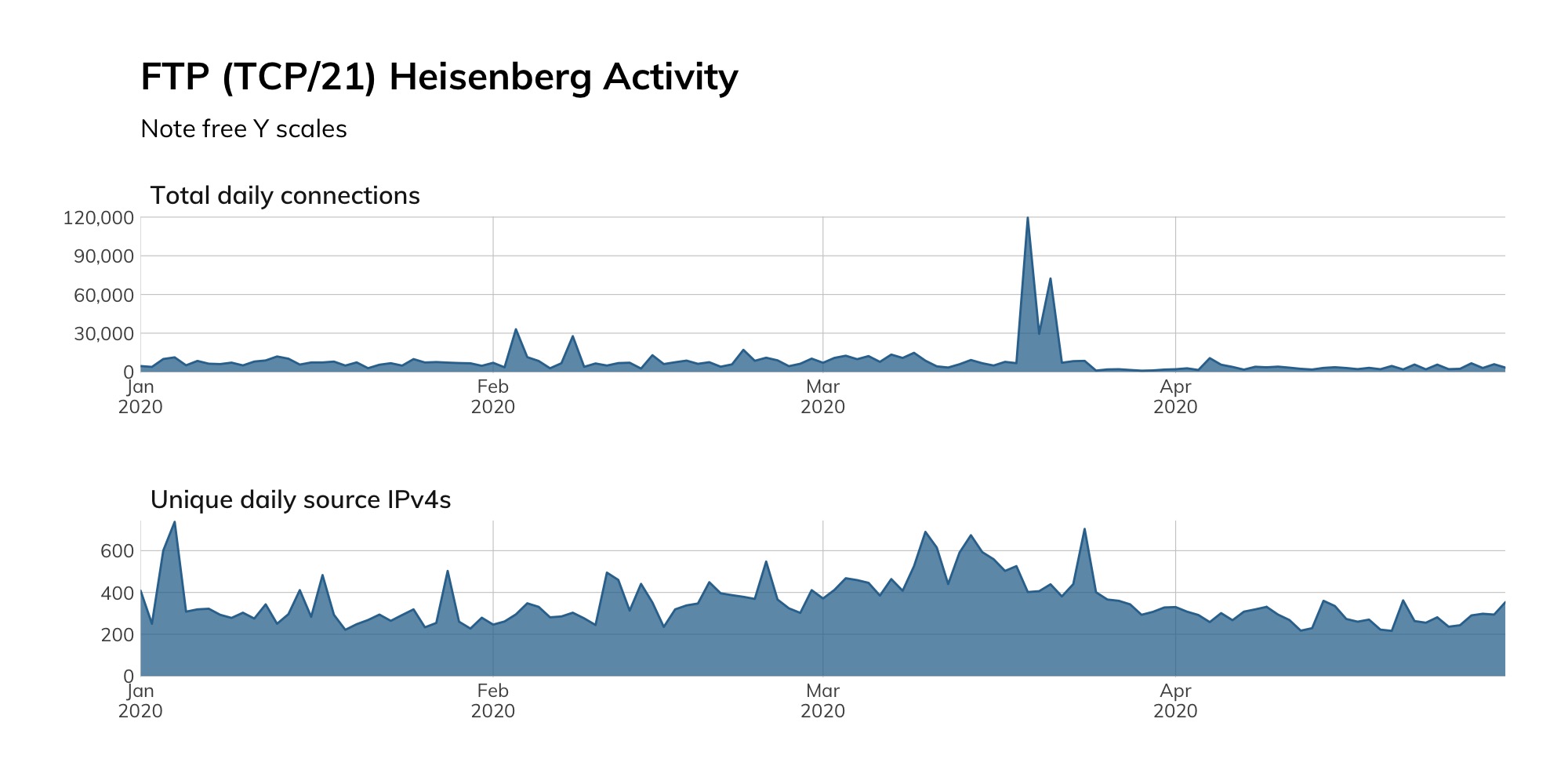

ハニーポットネットワークを見る限り、攻撃者はMirai攻撃が数十万台のデバイスをオフラインに追いやってから4年経った今でも、積極的にTelnetサービスを探し続けています。以下に示されているトラフィックの約90%は、一般的なユーザー名とパスワードで試行された基本的アクセスです。急増が見られる部分は、公開されている認証情報のダンプから引き出した、新しいユーザー名とパスワードの組み合わせを使用したクレデンシャルスタッフィング攻撃の集中を表しています。

アドバイス

ITとITセキュリティチームは、標準的なTelnetポートのブロックとディープ・パケット・インスペクション(DPI)ソリューションの両方を通じて、できる限りネットワーク上のTelnetトラフィックを両方向でブロックしてください。また、Telnetサービスの監視を続け、攻撃的なデバイスを追跡してTelnet接続を無効にする必要があります。Telnetを最新のインターネットに露出しなければならない理由はありません。稀に、ネットワークオペレーターがインターネット上でテキストベースのコンソールに誰かをログインさせたいという場合には、十分に保守されたSSHサーバーの方が、はるかに信頼性が高く、柔軟で、安全です。

クラウドプロバイダは、上記の組織と同様のオペレーションを実践するべきです。全てのTelnetトラフィックを、自動的な技術的手段によってデフォルトで禁じることです。現在もTelnetを頼りにしているというクライアントがいるかも知れませんが、その場合は、滑らかかつ確実に、SSHベースの代替手段に切り替える必要があります。最終的に、Telnetを利用しているクライアントが、最新版のWindows、OSX、Ubuntu Linuxにデフォルトでアクセスできないのには理由があります。ですから、ホストされたマシンにTelnetがないことで困る人はほとんどいません。

政府のサイバーセキュリティ機関は、コアネットワークオペレーションのハードウェアに、不当な量のTelnetアクセスを提供するISPを積極的に追跡し、そのようなオペレーターには厳しく注意し、必要であればSSPのセットアップ方法が記載された危険回避のための通知を発行してください。ISPは、現時点ですでに把握しているべきです。

セキュアシェル(SSH)(TCP/22)

まさに名前に「セキュア」が入っています。

調査結果の詳細

一般的にSSHと呼ばれるセキュアシェルは、Telnet、rlogin、FTPなどのクリアテキストプロトコルに対抗する、認証情報の受動的盗難防御手段として1995年に設計および開発され、一般に広がりました。単純に暗号化の安全性を備えた、Telnetの一時的な代替手段として一般的に考えられていますが、アプリケーションのSSHスイートは、ファイル送信のSCPなどのネイティブアプリケーションやSSHトンネリングを通して、事実上どのようなプロトコルも、安全なものにしたり、置き換えたりできます。

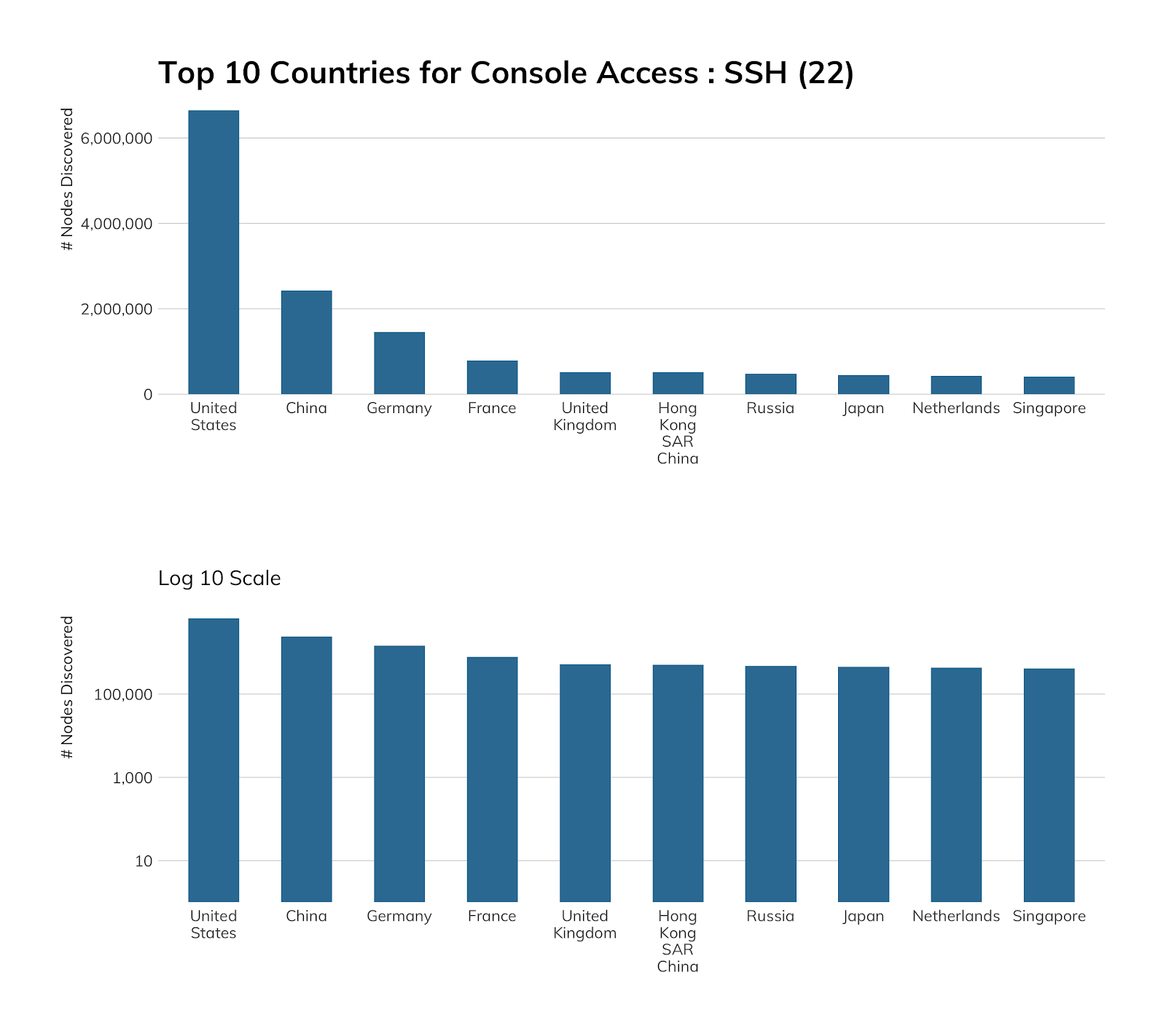

本レポートの分析で注目すべきポイントの1つは、SSH展開が今やTelnetのエクスポージャーを6対1の割合で上回ったという事実です。インターネットからの直接的なコンソールアクセスが最も賢明な手段ではない一方で、このような露出されたシェルの85%がセキュアシェルで、あらゆる盗難、スプーフィング、およびトランジット内のデータ操作を排除するということを、人々が理解したと受け取れます。インターネット、そして中でも米国中のネットワークオペレータを褒めたいです。米国のSSHサーバー(660万)とTelnetサーバー(わずか23万2,000)のエクスポージャー比率は、28対1になりました。これを中国の3対1(SSHが240万、Telnetが73万4,161)と比較してみてください。SSHがコンソールアクセスと他のプロトコルの安全性確保を可能にする一方、Telnetはほぼコンソールアクセスのみに使用されているということを考えると、米国の比率は素晴らしいものです。

エクスポージャー情報

より複雑で、明確にセキュリティを保証するSSHにも、独自の脆弱性があります。メモリ安全性が備わっていない言語で書かれた他のネットワーク同様、従来型のスタックバッファオーバーフローが発生する場合があります。さらに新たな脆弱性は、実装時にデフォルト以外の設定オプションの組み合わせに表れたり、コミュニケーションを安全にするためSSHが使用する暗号ライブラリ内の脆弱性を通して発生することがあります。しかし最も一般的なSSHの脆弱性はよく、Telnetから(正しく)離れたIoTデバイスに搭載された、ベンダーが提供する変更不可能なユーザー名、パスワード、そしてプライベートキーと関連付けられます。これはつまり、暗号の使用だけでセキュアシェルが魔法のように安全なものになるわけではないということです。SSHがよく使われる環境では、なぜかパスワードの再利用が一般的であるため、パスワードとプライベートキーを保護することは、本当に安全なSSHベースのインフラを維持するうえで重要となります。

上記の通り、管理者やデバイスメーカーも、可能な限りクリアテキストのものではなく、オープンで無料のSSHを標準化するよう、強く推奨されています。IoT、OT、ICS機器は特に、安全なサービスを実行する暗号化のオーバーヘッドに対応するのに必要なローカルリソースが足りないと言われています。しかし、もしそれが本当なら、このようなデバイスはそもそもインターネットに接続されたネットワークに露出されるべきではありません。上記でも述べましたが、デフォルトの再利用されたパスワードなど安全性の低いプラクティスを、単純にクリアテキストプロトコルから「安全な」プロトコルと移行するだけでは不十分です。暗号がもたらす安全性は、使用する主な材料の質によるのです。

インターネットで検出されたSSHサービスのうち、以下の表にあるものが99.9%以上を占めています(ここでは最低1,000のフィンガープリント可能なサービスのみを表示)。

攻撃者の視点

SSHはTelnetよりも優れたコンソールアクセス方法を提供しますが、それでも多くの機能を備えたただのソフトウェアにすぎません。SSHの機能には、ログインが成功した後、コマンドプロンプトが表示されることで、攻撃者がクレデンシャルスタッフィングを実行(盗まれた認証をSSHに使用するなど)できるため、脆弱性がサービス自体を攻撃するというものもあります。そのため、Telnetで説明したものとほぼ同じ内容を繰り返すことになります(皆さまの貴重なお時間を無駄にはしません)。

ここでできることは、フォーカスを露出されたSSHサービスに関連する脆弱性と、露出されたSSHサービスがどれほどの情報を攻撃者に与えるか、という2点に集中させることです。

OpenSSHで最も普及しているのは、バージョン7.5です。12月にリリース4周年を迎え、9つのCVEがあります。上位20のバージョンにはすべて、CVEが2~32個あります。つまり、冷酷なインターネットに露出されている何百万個というシステム全体で、パッチ管理が大きく欠けているということです。

「だからどうした」と思われるかもしれません。(インターネット上のエクスポージャーについて意見を述べる際、定期的に自問することです。)エクスポージャーに関する別の視点が、答えに導いてくれるかも知れません。

上記の数字には、かなりの情報が詰め込まれていますので、ここで2つ目のポイント(SSHサービスがどれほどの情報を攻撃者に与えるか)を掘り下げてみましょう。

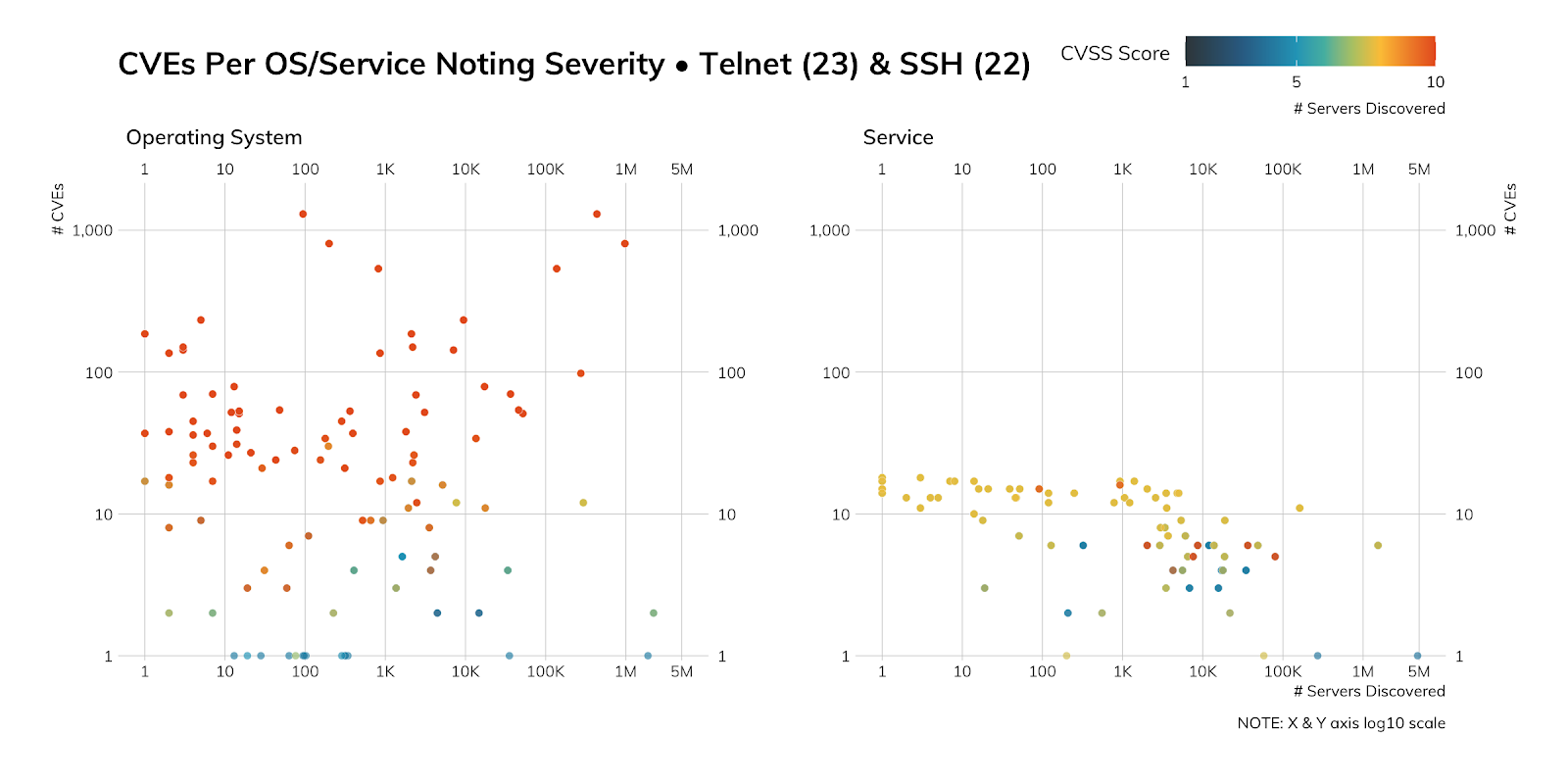

左パネルに表示されている「オペレーティングシステム」は、Sonar SSH接続から取得したデータ(以下に列挙)のみから、どのオペレーティングシステムが使用されているかが分かるということです。それぞれの点は、オペレーティングシステムの1つのバージョンを表しています。X軸上の位置は、私たちが見つけたサーバーの数、Y軸上の位置は、それに割り当てられたCVEの数です。重大度は色で表示されています。このグラフには、かなり多くのCVSS 8以上があります。つまり、これらのシステム(オペレーティングシステムレベル)には、優先度の高い脆弱性が多くあるということです。

右パネルも同じで、SSHバージョン(1つは上に列挙)です。数の違いは、Recogのカバレッジと、1つのオペレーティングシステムが異なるバージョンのSSHを実行できるという事実の両方でによるものです。そのため、オペレーティングシステムカテゴリまでの集約数の方が多くなります。SSHサービス内の重大な脆弱性は少ないものの、下よりも7以上、つまり非常に優先度の高いものが多くあります。

敵はこの情報を利用して、どの経路で攻撃するか、そして宝箱に追加するべく悪用できる脆弱性をマッピングします。総合的に、攻撃者がこのSSHに関するレポートを読んだら面白いと思います。

|

OS |

バージョン |

数 |

|

OS |

バージョン |

数 |

|

OS |

Version |

数 |

|

Ubuntu |

18.04 |

2,220,456 |

|

Debian |

9 |

975,722 |

|

FreeBSD |

11.2 |

23,503 |

|

Ubuntu |

16.04 |

1,890,981 |

|

Debian |

8 |

436,149 |

|

FreeBSD |

12 |

19,360 |

|

Ubuntu |

14.04 |

533,725 |

|

Debian |

10 |

274,752 |

|

FreeBSD |

9 |

17,646 |

|

Ubuntu |

19.1 |

52,026 |

|

Debian |

7 |

137,363 |

|

FreeBSD |

11.1 |

4,687 |

|

Ubuntu |

12.04 |

48,705 |

|

Debian |

6 |

46,054 |

|

FreeBSD |

9.2 |

4,193 |

|

Ubuntu |

19.04 |

36,451 |

|

Debian |

7.8 |

38,543 |

|

FreeBSD |

8.1 |

3,681 |

|

Ubuntu |

10.04 |

16,757 |

|

Debian |

4 |

17,279 |

|

FreeBSD |

7.1 |

2,468 |

|

Ubuntu |

17.1 |

9,467 |

|

Debian |

5 |

13,526 |

|

FreeBSD |

10.4 |

2,179 |

|

Ubuntu |

15.04 |

7,086 |

|

Debian |

3.1 |

3,089 |

|

FreeBSD |

8.3 |

1,939 |

|

Ubuntu |

17.04 |

5,183 |

|

Debian |

11 |

1,361 |

|

FreeBSD |

8.4 |

1,627 |

|

Ubuntu |

16.1 |

3,536 |

|

Debian |

3 |

362 |

|

FreeBSD |

10 |

937 |

|

Ubuntu |

8.04 |

3,314 |

|

|

|

|

|

FreeBSD |

8 |

656 |

|

Ubuntu |

12.1 |

2,408 |

|

MikroTik |

2.9 |

419 |

|

FreeBSD |

6 |

521 |

|

Ubuntu |

11.04 |

2,276 |

|

|

|

|

|

FreeBSD |

4.9 |

312 |

|

Ubuntu |

10.1 |

2,201 |

|

vxWorks |

5.1.0p1 |

911 |

|

FreeBSD |

5.3 |

155 |

|

Ubuntu |

18.1 |

2,192 |

|

vxWorks |

6.9.0 |

288 |

|

FreeBSD |

4.11 |

110 |

|

Ubuntu |

13.04 |

2,131 |

|

vxWorks |

1.10.0 |

285 |

|

FreeBSD |

4.7 |

74 |

|

Ubuntu |

14.1 |

2,117 |

|

vxWorks |

1.8.4 |

47 |

|

FreeBSD |

5.5 |

63 |

|

Ubuntu |

11.1 |

1,807 |

|

vxWorks |

6.8.0 |

40 |

|

FreeBSD |

4.8 |

43 |

|

Ubuntu |

9.1 |

1,234 |

|

vxWorks |

1.12.0 |

24 |

|

FreeBSD |

5.2 |

21 |

|

Ubuntu |

9.04 |

861 |

|

vxWorks |

6.5.0 |

22 |

|

FreeBSD |

5 |

14 |

|

Ubuntu |

15.1 |

860 |

|

vxWorks |

6.0.9 |

14 |

|

FreeBSD |

4.6 |

14 |

|

Ubuntu |

8.1 |

393 |

|

vxWorks |

6.6.0 |

8 |

|

FreeBSD |

5.1 |

11 |

|

Ubuntu |

6.04 |

303 |

|

vxWorks |

6.0.2 |

7 |

|

FreeBSD |

4.5 |

7 |

|

Ubuntu |

7.1 |

285 |

|

vxWorks |

7.0.0 |

2 |

|

FreeBSD |

4.3 |

6 |

|

Ubuntu |

7.04 |

195 |

|

|

|

|

|

FreeBSD |

4.4 |

4 |

|

Ubuntu |

5.1 |

29 |

|

|

|

|

|

|

|

|

|

Ubuntu |

5.04 |

5 |

|

|

|

|

|

|

|

|

|

OS |

バージョン |

数 |

|

OS |

バージョン |

数 |

|

OS |

Version |

数 |

|

Ubuntu |

18.04 |

2,220,456 |

|

Debian |

9 |

975,722 |

|

FreeBSD |

11.2 |

23,503 |

|

Ubuntu |

16.04 |

1,890,981 |

|

Debian |

8 |

436,149 |

|

FreeBSD |

12 |

19,360 |

|

Ubuntu |

14.04 |

533,725 |

|

Debian |

10 |

274,752 |

|

FreeBSD |

9 |

17,646 |

|

Ubuntu |

19.1 |

52,026 |

|

Debian |

7 |

137,363 |

|

FreeBSD |

11.1 |

4,687 |

|

Ubuntu |

12.04 |

48,705 |

|

Debian |

6 |

46,054 |

|

FreeBSD |

9.2 |

4,193 |

|

Ubuntu |

19.04 |

36,451 |

|

Debian |

7.8 |

38,543 |

|

FreeBSD |

8.1 |

3,681 |

|

Ubuntu |

10.04 |

16,757 |

|

Debian |

4 |

17,279 |

|

FreeBSD |

7.1 |

2,468 |

|

Ubuntu |

17.1 |

9,467 |

|

Debian |

5 |

13,526 |

|

FreeBSD |

10.4 |

2,179 |

|

Ubuntu |

15.04 |

7,086 |

|

Debian |

3.1 |

3,089 |

|

FreeBSD |

8.3 |

1,939 |

|

Ubuntu |

17.04 |

5,183 |

|

Debian |

11 |

1,361 |

|

FreeBSD |

8.4 |

1,627 |

|

Ubuntu |

16.1 |

3,536 |

|

Debian |

3 |

362 |

|

FreeBSD |

10 |

937 |

|

Ubuntu |

8.04 |

3,314 |

|

|

|

|

|

FreeBSD |

8 |

656 |

|

Ubuntu |

12.1 |

2,408 |

|

MikroTik |

2.9 |

419 |

|

FreeBSD |

6 |

521 |

|

Ubuntu |

11.04 |

2,276 |

|

|

|

|

|

FreeBSD |

4.9 |

312 |

|

Ubuntu |

10.1 |

2,201 |

|

vxWorks |

5.1.0p1 |

911 |

|

FreeBSD |

5.3 |

155 |

|

Ubuntu |

18.1 |

2,192 |

|

vxWorks |

6.9.0 |

288 |

|

FreeBSD |

4.11 |

110 |

|

Ubuntu |

13.04 |

2,131 |

|

vxWorks |

1.10.0 |

285 |

|

FreeBSD |

4.7 |

74 |

|

Ubuntu |

14.1 |

2,117 |

|

vxWorks |

1.8.4 |

47 |

|

FreeBSD |

5.5 |

63 |

|

Ubuntu |

11.1 |

1,807 |

|

vxWorks |

6.8.0 |

40 |

|

FreeBSD |

4.8 |

43 |

|

Ubuntu |

9.1 |

1,234 |

|

vxWorks |

1.12.0 |

24 |

|

FreeBSD |

5.2 |

21 |

|

Ubuntu |

9.04 |

861 |

|

vxWorks |

6.5.0 |

22 |

|

FreeBSD |

5 |

14 |

|

Ubuntu |

15.1 |

860 |

|

vxWorks |

6.0.9 |

14 |

|

FreeBSD |

4.6 |

14 |

|

Ubuntu |

8.1 |

393 |

|

vxWorks |

6.6.0 |

8 |

|

FreeBSD |

5.1 |

11 |

|

Ubuntu |

6.04 |

303 |

|

vxWorks |

6.0.2 |

7 |

|

FreeBSD |

4.5 |

7 |

|

Ubuntu |

7.1 |

285 |

|

vxWorks |

7.0.0 |

2 |

|

FreeBSD |

4.3 |

6 |

|

Ubuntu |

7.04 |

195 |

|

|

|

|

|

FreeBSD |

4.4 |

4 |

|

Ubuntu |

5.1 |

29 |

|

|

|

|

|

|

|

|

|

Ubuntu |

5.04 |

5 |

|

|

|

|

|

|

|

|

アドバイス

ITとITセキュリティチームは、クリアテキスト端末とファイル転送プロトコルが見つかり次第、積極的にSSHの代替手段へと切り替えてください。交換することが可能であれば、そのようなデバイスはパブリックインターネットから削除してください。

クラウドプロバイダは、あらゆる種類のコンソールや���ァイル転送アクセスの簡単なデフォルトとしてSSHを提供し、クライアントがどのように他のプロトコルをSSHトンネルに組み込むことができるかを、具体的な例とデフォルトで安全な設定方法を示した参考資料とともに供給してください。

政府のサイバーセキュリティ機関は、特にIoTについて、暗号化されていない他の手段ではなくSSHの使用を積極的に推進してください。このような組織は、TelnetとFTPがまだ一般的な分野での商業的なSSHの活用を奨励することもできます。さらに、サイバーセキュリティの専門は、健全なキー管理を奨励し、SSHが有効になっているデバイスに、長い間使われているデフォルトのパスワードとキーを内蔵させないようにすることも可能です。

エクスポージャーの測定

ファイル共有

エクスポージャーの測定

ファイル共有

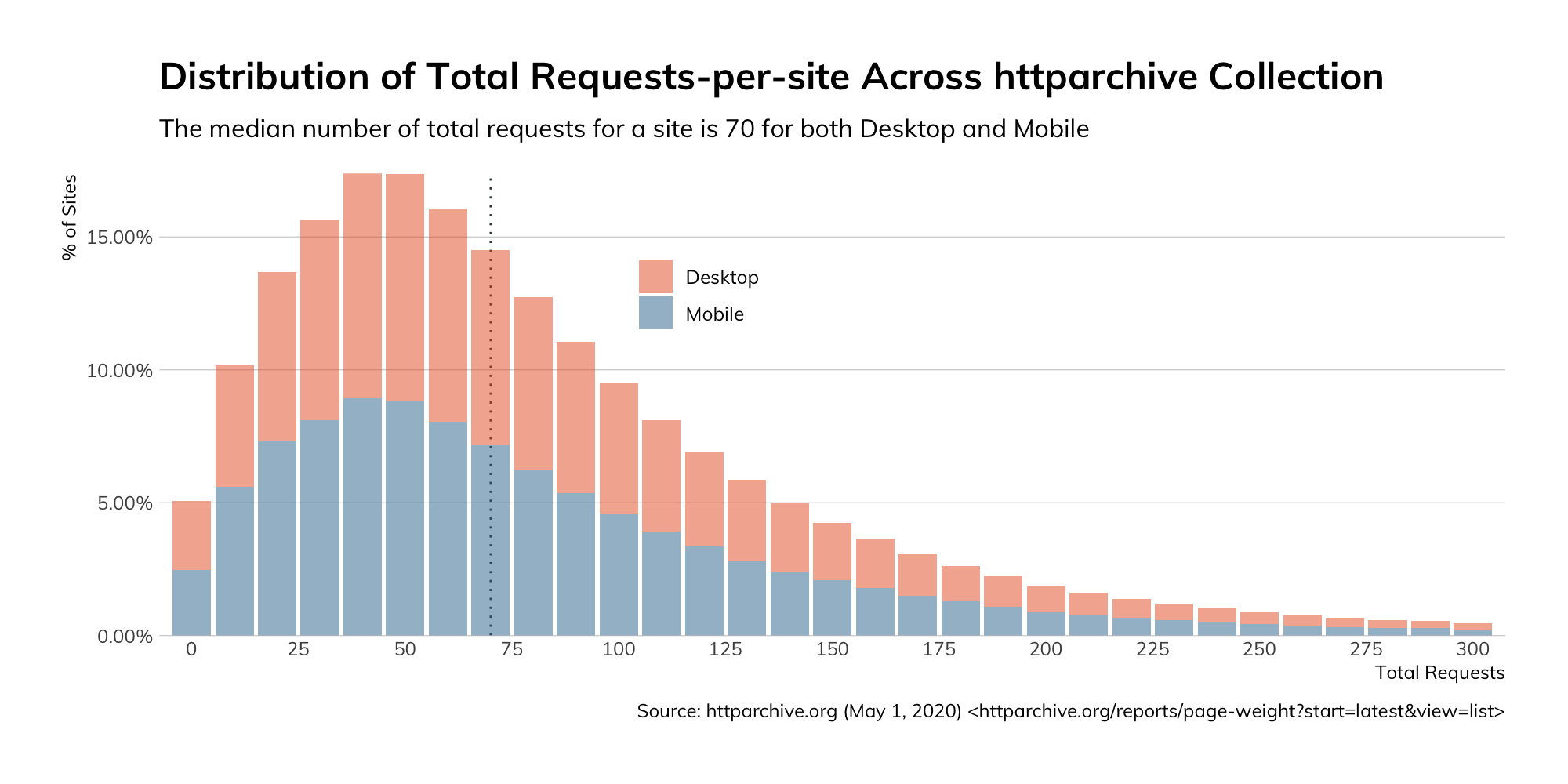

インターネットの初代ユーザーたちがコンソールアクセス得たら、次はリモートシステムとファイルを送受信する方法が必要でした。ファイル共有は、自分のデバイスにエンコードされた動画をストリームしたり、猫の写真をたくさん見たり、またはキャッシュされていないページを訪問する度に約70個のファイルがダウンロードされるウェブサイトとインタラクトしたりと、現代のインターネットトラフィックの大半を占めるものです。

現代のインターネットにおけるファイル共有の種類は、Webリソースの要求だけではありません。本レポートでは、この「ファイル共有」という広範なサービス分類で、以下の3種類のサービスについて調査しました。

- ファイル転送プロトコル(FTP)(TCP/21)と「セキュア」FTP(TCP/990)

- Server Message Block(SMB)(TCP/445)

- Rsync(TCP/873)

これらのサービスには、インターネット上のエクスポージャーという点で、それぞれ独自の安全性に関する問題があります。

まずは2種類のFTPについて説明します。

FTP (TCP/21)

分かりにくいデータチャネル交渉シーケンスと、完全なクリアテキスト。うまく行くわけがありません。

調査結果の詳細

FTP(TCP/21のバリアント)は1972年に、「シンプルかつスムーズで、容易に実装できるプロトコルデザインで、maxi-HOST、mini-HOST、Datacomputerユーザーの多様なニーズを満たす」ために開発されました。これは、クリアテキストのコマンド駆動型プロトコルで、その実用性以上に生き残っています。特に今では、ブラウザ開発の大手2社が、サポートを中止した、または中止する計画です。

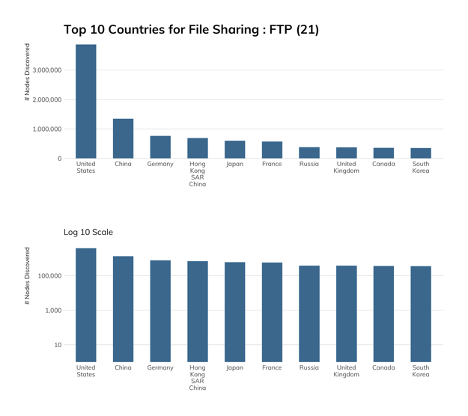

Project Sonarでは、1,300万件弱(1,299万1,544)のアクティブなFTPサイトが見つかりました。前回のNational Exposure Index調査と比べ、2,000万件以上の減少となりました。FTPのインターネットへの露出では、米国が第1位で、390万件近くのホストが「OPEN」を待っています。

少し驚いたのは、FTPはクラウド環境に大きなプレゼンスがあり、Alibaba、Amazon、OVH、Azureが検出されたノードの約13.5%をホスティングしているということです。

さらに詳しく調べると、AlibabaがLinuxとWindowsの両方で「FTPサイト構築」方法を詳細にわたって説明しており、またAmazonが新しいFTPサービスを提供していることが分かりました。同様に、OVHとMicrosoftにもFTPに関する文書があり、OVHに至っては、クライアントに対して、ウェブコンテンツのファイル管理にFTPを利用することを積極的に奨励しています。

さらにすべてのプロバイダに、FTPを搭載するか、または簡単にインストールできるというベース画像(前述の役に立つ文書から)があります。そのため、クラウド環境におけるFTPエクスポージャーの高さは、当然と言えます。

エクスポージャー情報

2020年に容認できるFTPの利用方法はただ1つです。それは、どちらかというとパブリックなデータで、匿名のFTPダウンロードサービスを提供することです。クリアテキストの認証情報が露出されないのは、このような使い方だけです(それでもトランジット中のデータは露出されます)。それ以外の使用方法は、すべて不安定かつ安全でないと見なし、避けてください。FTPはネイティブのチェックサムや他のエラーチェックをファイル転送で行わないため、この方法ですら、トランジット内のデータが中間者攻撃で容易に変更されるため、危険が伴います。

それでも、インターネットには数百万というFTPサーバーがあります。私たちはいくつかのフィンガープリントを検出することができました。以下の表は、認証済みや匿名のものを含むFTPの世界を、かなり忠実に表しています。

最後の列は読み間違いではありません。166件のプリンターがFTPサービスをインターネットに露出しているのです。おそらく、より心配するべきなのは、FTPを露出しているUbiquiti UniFi Sequare Gateway(ファイアウォール)3,401件です。

FTPサーバーのうち14種類で、比較的簡単にバージョン番号のフィンガープリントが行えます。その95%を、vsFTPd、ProFTPD、Bftpd、およびFilezillaが占めています(つまり210万件のFTPサーバーが、露出されたシステムの17%近くを占めているということ)。各種類の全バージョンをまとめるのは、膨大な作業になるため、トップ5のバージョンをコメント付きでまとめました。

| vsFTPd | Count |

|---|---|

| 3.0.2 | 221,481 |

| 3.0.3 | 165,776 |

| 2.2.2 | 164,761 |

| 2.0.5 | 43,347 |

| 2.3.5 | 16,598 |

| vsFTPd | Count |

|---|---|

| 3.0.2 | 221,481 |

| 3.0.3 | 165,776 |

| 2.2.2 | 164,761 |

| 2.0.5 | 43,347 |

| 2.3.5 | 16,598 |

バージョン3.0.3が最新のもので、RCEの観点からは安全だと考えられます。しかし、3.0.2には中程度のリモートエクスプロイトのCVEが1つあります。バージョン2.2.2は2011年のもので、DoS CVEがあります。バージョン2.0.5は2008年にリリースされ、危険な(認証済みの)リモートCVEがあります。

| ProFTPD | 数 |

|---|---|

| 1.3.5a | 118,672 |

| 1.3.5b | 100,941 |

| 1.3.4a | 59,089 |

| 1.3.5 | 57,364 |

| 1.3.5e | 45,756 |

| ProFTPD | 数 |

|---|---|

| 1.3.5a | 118,672 |

| 1.3.5b | 100,941 |

| 1.3.4a | 59,089 |

| 1.3.5 | 57,364 |

| 1.3.5e | 45,756 |

Version ProFTPDで最も普及している1.3.5/a/bの3バージョンには、攻撃者が遠隔で任意のファイルを読み書きできる、非常に危険なCVEがあります。1.3.4.aには、たちの悪いDoS CVEがあり、またその次の1.3.5eには認証された攻撃者が特定の設定下でディレクトリ構造を再設定できるようにする、低重度CVEがあります。

| Bftpd | 数 |

|---|---|

| 2.2 | 310,906 |

| 3.8 | 90,088 |

| 1.6.6 | 12,733 |

| 4.4 | 1,725 |

| 2.2.1 | 1,713 |

| Bftpd | 数 |

|---|---|

| 2.2 | 310,906 |

| 3.8 | 90,088 |

| 1.6.6 | 12,733 |

| 4.4 | 1,725 |

| 2.2.1 | 1,713 |

バージョン2.2(11月でリリース11周年を迎える)には、便利なDoS CVEがあります。残りのバージョン には、ログインしたユーザーが 悪用できるメモリ破損CVEがあります。

| FileZilla | 数 |

|---|---|

| 0.9.60 beta | 190,673 |

| 0.9.41 beta | 138,349 |

| 0.9.46 beta | 9,500 |

| 0.9.59 beta | 9,030 |

| 0.9.53 beta | 8,017 |

| FileZilla | 数 |

|---|---|

| 0.9.60 beta | 190,673 |

| 0.9.41 beta | 138,349 |

| 0.9.46 beta | 9,500 |

| 0.9.59 beta | 9,030 |

| 0.9.53 beta | 8,017 |

驚くべきことに、FileZillaのトップ5のバージョンにはCVEありませんでしたが、これらは非常に古いものです。

攻撃者の視点

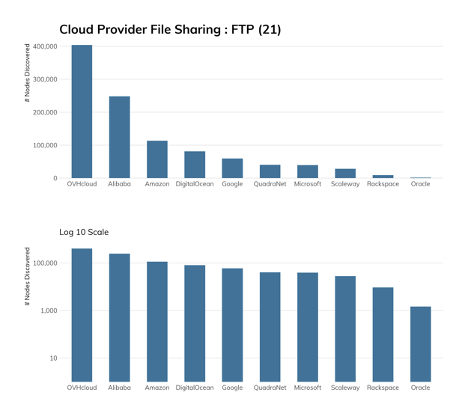

Project HeisenbergにはFTPのハニーポットがありませんが、よく発生するTCP/21の接続試行はすべて捕えています。

この活動では、攻撃者がC2インベントリに追加できる、ノード上の悪用できるサービスを探すか、または攻撃者やリサーチャーが盗難できるドキュメントを探します。いずれのシナリオでも、これ以上システムを犠牲にしない方が良いでしょう。

アドバイス

ITとITセキュリティチームは、内部および外部両方でFTP(TCP/21)の使用を避けてください。このクリアテキストプロトコルは本質的に安全性が低く、はるかに安全で優れた新しい代替手段があります。システム間ファイル転送では、FTPの「S」バージョン(FTPSまたはSFTP)や、(できれば)広いクライアントおよびサーバーサポートのあるSCPが、より安全でかつ手早い代替手段です。よりインタラクティブに使用するには、商業的に利用でき、HTTPS上で動作するオープンソースのファイル共有ソリューションも多くあります。本当にインフラコンポーネントでFTPファームウェアの更新が必要な場合は、少なくともエンドポイントがインターネットに面していないことを確認し、認証情報が除かれないように内部のVPNゲートウェイで隠すことを検討してください。

脆弱性のスキャンや、パブリックにおける攻撃面のモニタリングの際はFTPもフラグしてください。調達プロセスでは、ソリューションのサポートでFTPが含まれている、またはFTPを必要とするかを確認し、その情報に基づいて安全な製品やサービスを選ぶようにしてください。

クラウドプロバイダは、安全性が非常に低いサービスの設定に関する親しみやすい文書を提供するのではなく、FTPがインストールされていない、またはデフォルトで有効になっていないベース画像だけを提供して、FTPの使用を避けるように呼びかけてください。サービス文書やその他の指示書は、明確にFTPの使用を止めさせ、露出されたFTPが見つかった際には、ユーザーに関連する通知ができる定期的なサービスの提供をプロバイダは検討してください。可能であれば、FTPプロトコル自体、またTCP/21はデフォルトでブロックし、標準のSaaSサービスからは必ず外してください。

政府のサイバーセキュリティ機関は、代替サービスの提案とともにFTPの危険性に関するガイダンスを提供してください。エクスポージャーセクションで述べた通り、インターネットに面したFTPシステムのかなりの数で、認証されていないRCEの脆弱性が見つかっています。これは、攻撃者が選びやすい標的、そしてFTPサービスが露出されている各国の公共インフラの本質的な弱点となります。

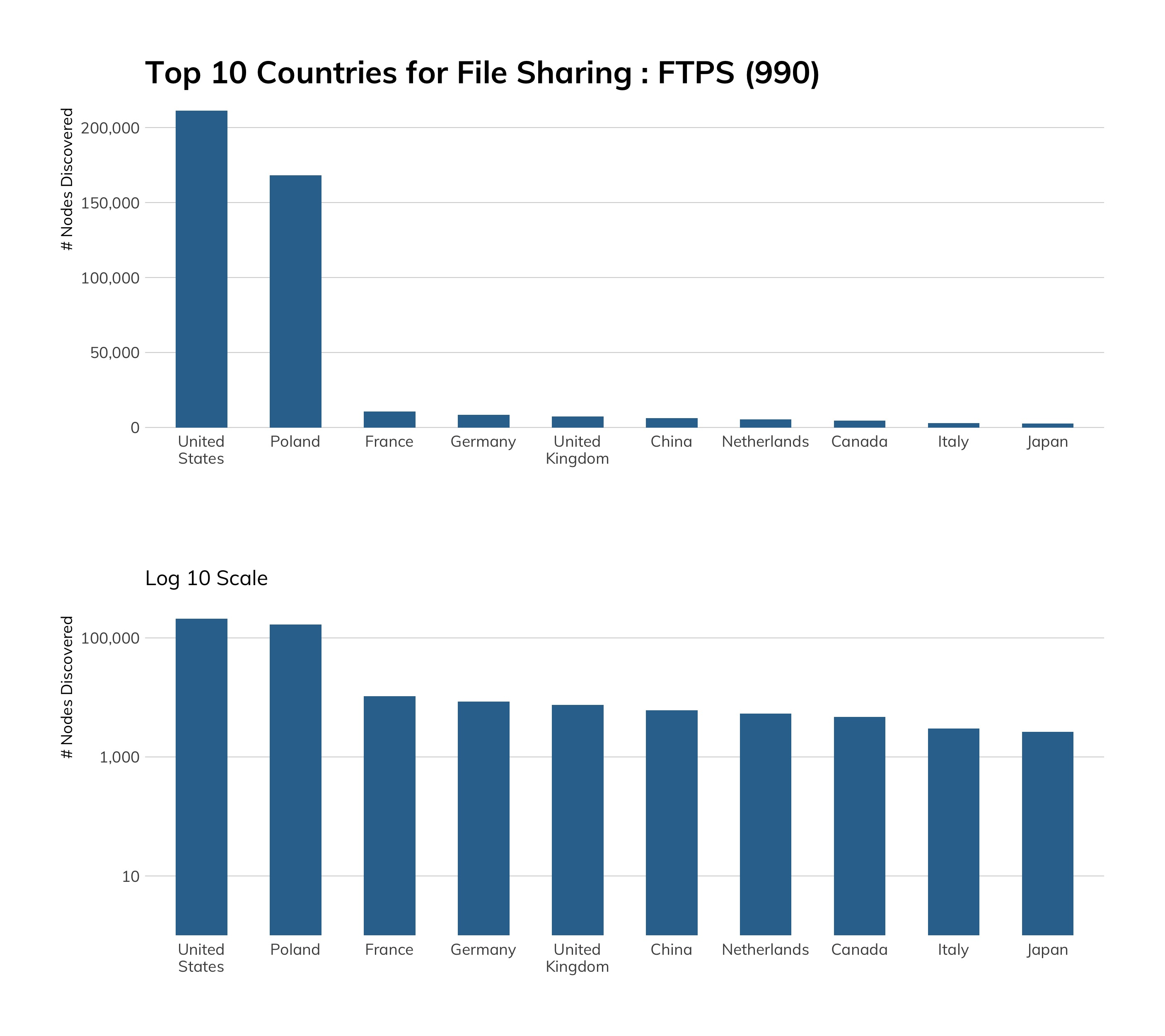

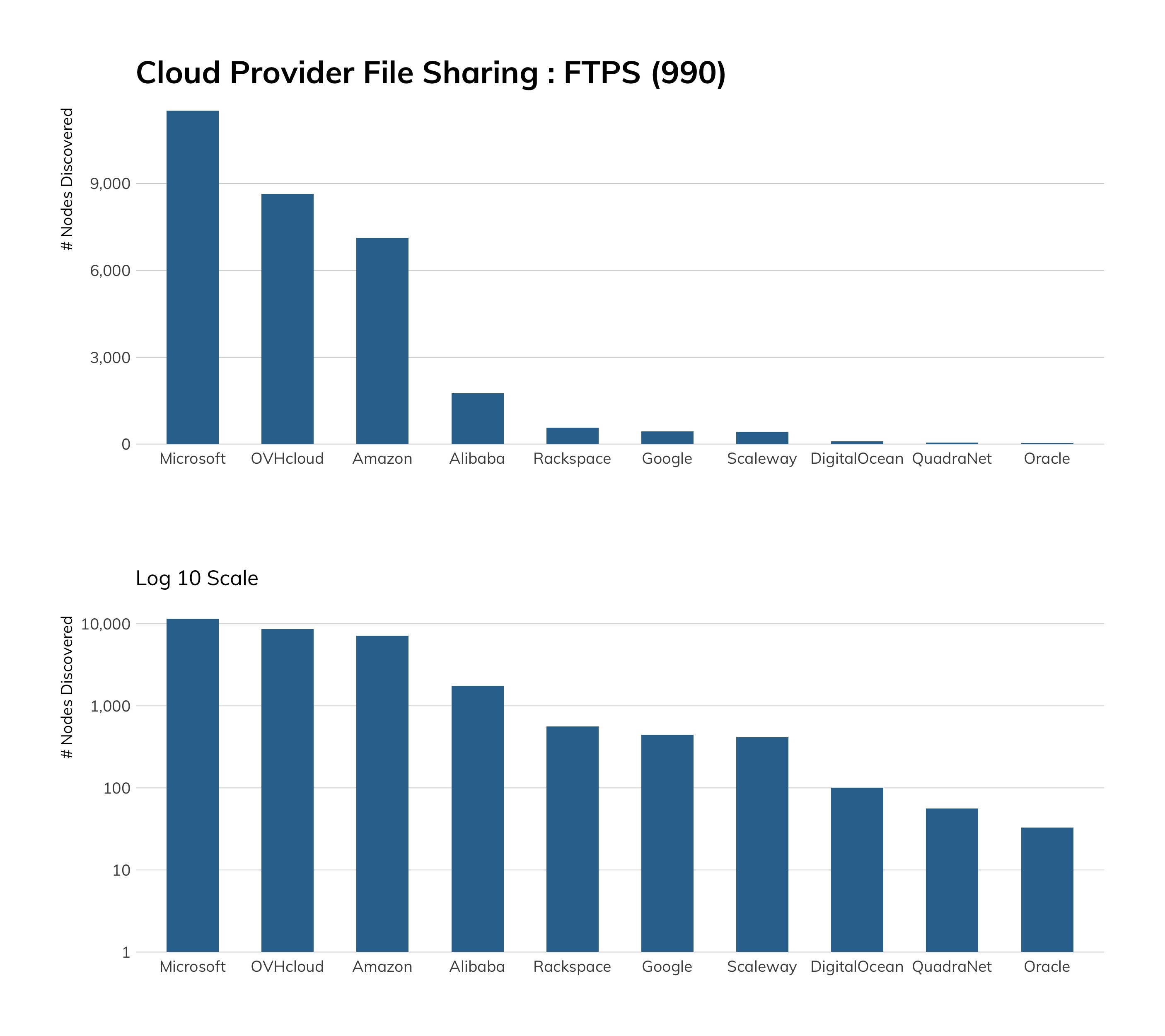

FTP/S (TCP/990)

調査結果の詳細

FTP/S(TCP/990のバリアント)は1997年に、前のセクションで説明したFTPプロトコルに残るセキュリティ問題を解決するために開発されました。本質的には、FTPのやや安全なバージョンです。残念ながら、安全になるのはログインだけで、ファイル転送は盗難に対する保護や、トランジット内の変更が全くないまま、クリアテキストで行われます。もう1つの利点は、FTP/Sサーバーが(HTTPSサーバー同様)暗号化の確実性を持ってアイデンティティを主張できることですが、これにはクライアントが実際に証明書の詳細を確認し、証明書の識別が失敗したときに正しい対策を講じなければなりません。

FTP/Sが、安全性の低い従兄弟とほぼ同じながらも、使用する上では比較的安全であることを考えると、より広く使われていると思うかもしれませんが、そうではありません。Project Sonarでは、パブリックインターネットで普通のFTPサーバーが何百万も見つかったのに対し、FTP/Sはわずか50万ノードでした。考えられる大きな1つの理由は、FTP/Sのプロセスで、HTTPSで前ほど単純ではなくなったTLS証明の作成、インストール、定期的な更新の必要性です。

FTP/Sは米国に集中していますが(主にAzureが広く普及しているためで、これについては後に説明します)、ポーランドではhome.plのホスティングプロバイダーが従来のFTPからの切り替えに尽力しています。他のクラウドプロバイダにも是非このような文書化の努力をしていただきたいです

残念ながら、home.plは本レポートに記載されている調査で、トップ10入りするには十分なノードが露出されませんでしたが、Microsoft同様、正しいことを行っています。前述のFTP文書に加え、彼らには専用のFTP/S設定と指示書があり、「エクスポージャー」セクションの表から察することができる通り、IISでFTP/Sを有効化するのが非常に簡単です。

このような努力があっても、ユーザーはおそらくFTP/SではなくSCPを使用していると思われます。SCPはトランジット内のファイルコンテンツだけでなく、ログイン認証情報も暗号化するからです。

エクスポージャー情報

Recogがフィンガープリントできた利用可能なFTP/Sサービスは、わずか8万4,697件(18%でした)が、FTP/Sで利用できる明示的な設定パラメータがあり、証明書の要求とインストールにはGUIが備わっているため、今回はIISの「勝ち」となりました。

多くのFTP/SサーバーがFTPとFTP/Sサーバーの機能を備えているため、同じ脆弱性が適用されます。IISについては、本レポートの「Webサーバー」セクションで詳しく説明します。

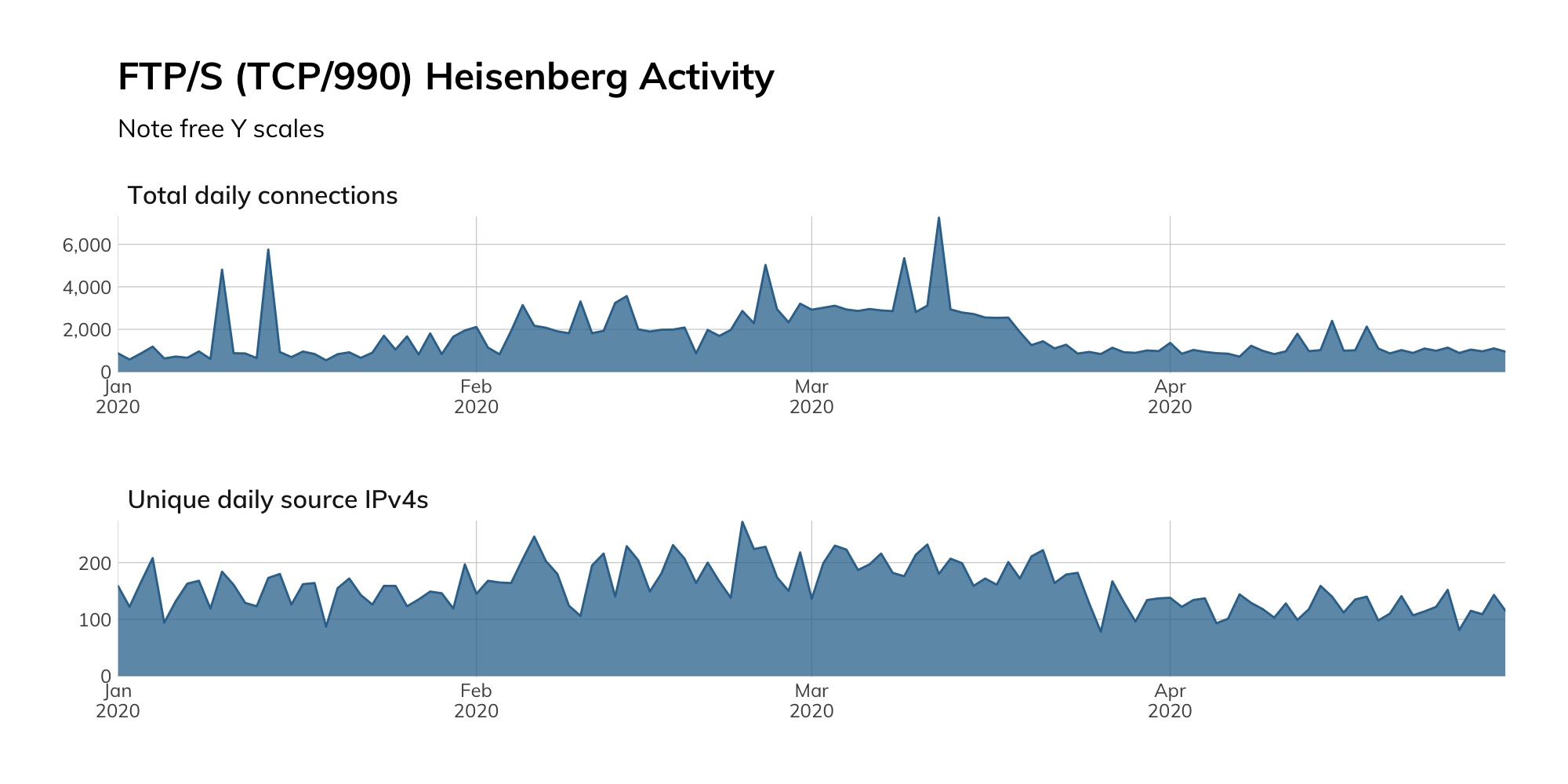

攻撃者の視点

FTP/Sはあまり使用されていません。これは一般的に、攻撃者やリサーチャーからそれほど注目されないことを意味します。Project Heisenbergの調査では、この仮定が補強されました(FTP同様、FTP/Sでもインタラクションの多いハニーポットがないため、原数値の合計と独自の時系列カウントを攻撃者と研究者の活動の代替値としました)。

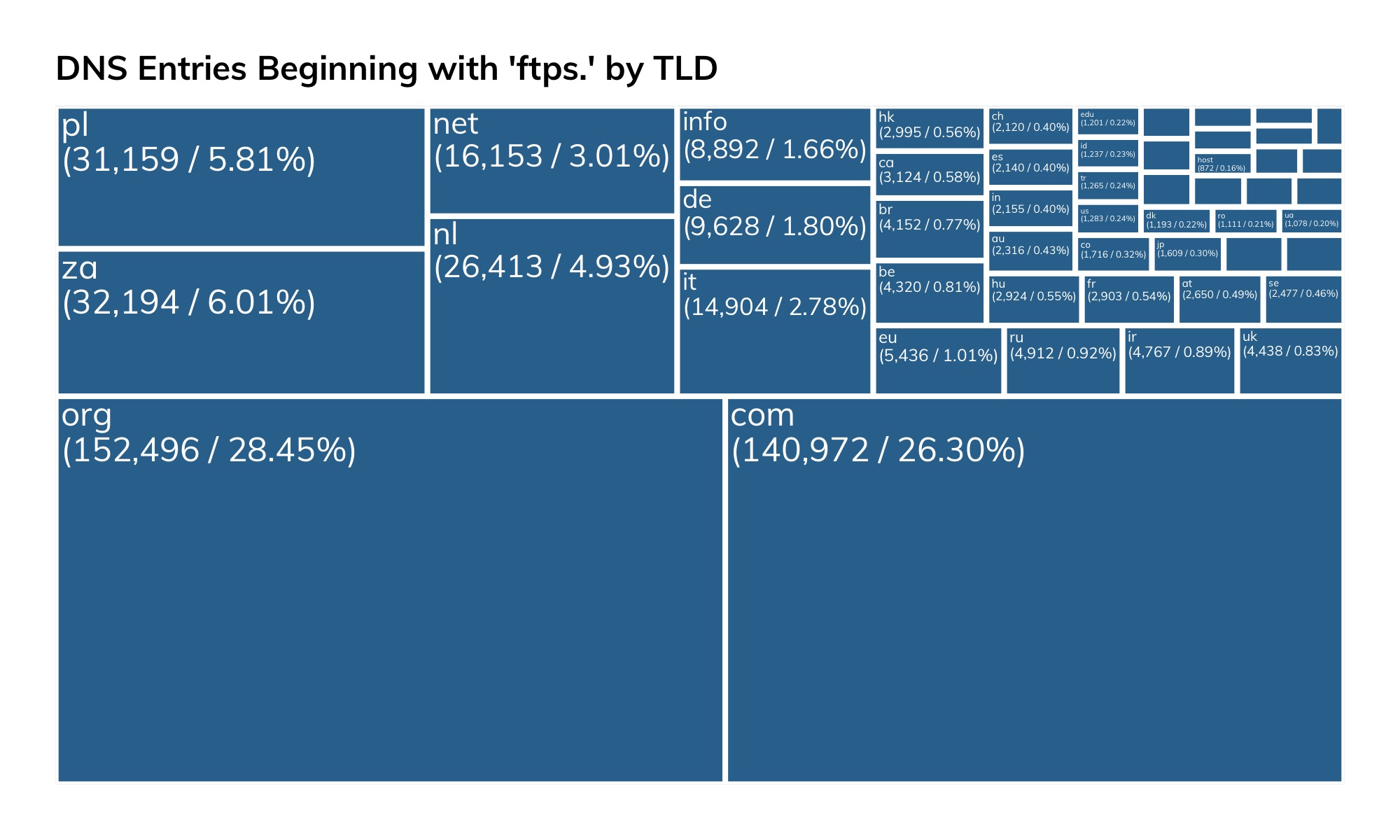

デフォルトのポートでFTP/Sを露出させるだけでなく、パブリックDNSのFTPS...tldのエントリ数の多さを考慮すると、攻撃者はDNSエントリで簡単にこれらのシステムを見つけられます。

アドバイス

ITとITセキュリティチームは、内容がほぼ同じであるため、FTPセクションのアドバイスに沿ってください。いつも事前に暗号化されたファイルを送信している、またはアップロードやダウンロードするコンテンツが機密情報でない(または中間者に覗かれたり変更されたりすることが気にならない)のであれば、もう少しの間FTP/Sの使用を続けられるかもしれません。

クラウドプロバイダは、home.plの例に倣い、安全なファイル転送に関するFTP/Sの可能性や限界を明確に説明してください。FTP/Sに依存しているシステムがあったとしても、クラウドプロバイダはSSH上のSCPやrsyncなど、総合的なソリューションを積極的に推進する必要があります。

政府のサイバーセキュリティ機関は、安全なファイル転送に関するFTP/Sの可能性や限界を明確に説明し、代替サービスを提案してください。「FTPエクスポージャー」のセクション(FTP/Sにも適用)で述べているように、比較的少ない、インターネットに面するFTP/Sシステムにも、認証されていないRCEの脆弱性が存在しており、攻撃者が選びやすい標的、そしてFTPサービスが露出されている各国の公共インフラの本質的な弱点となります。

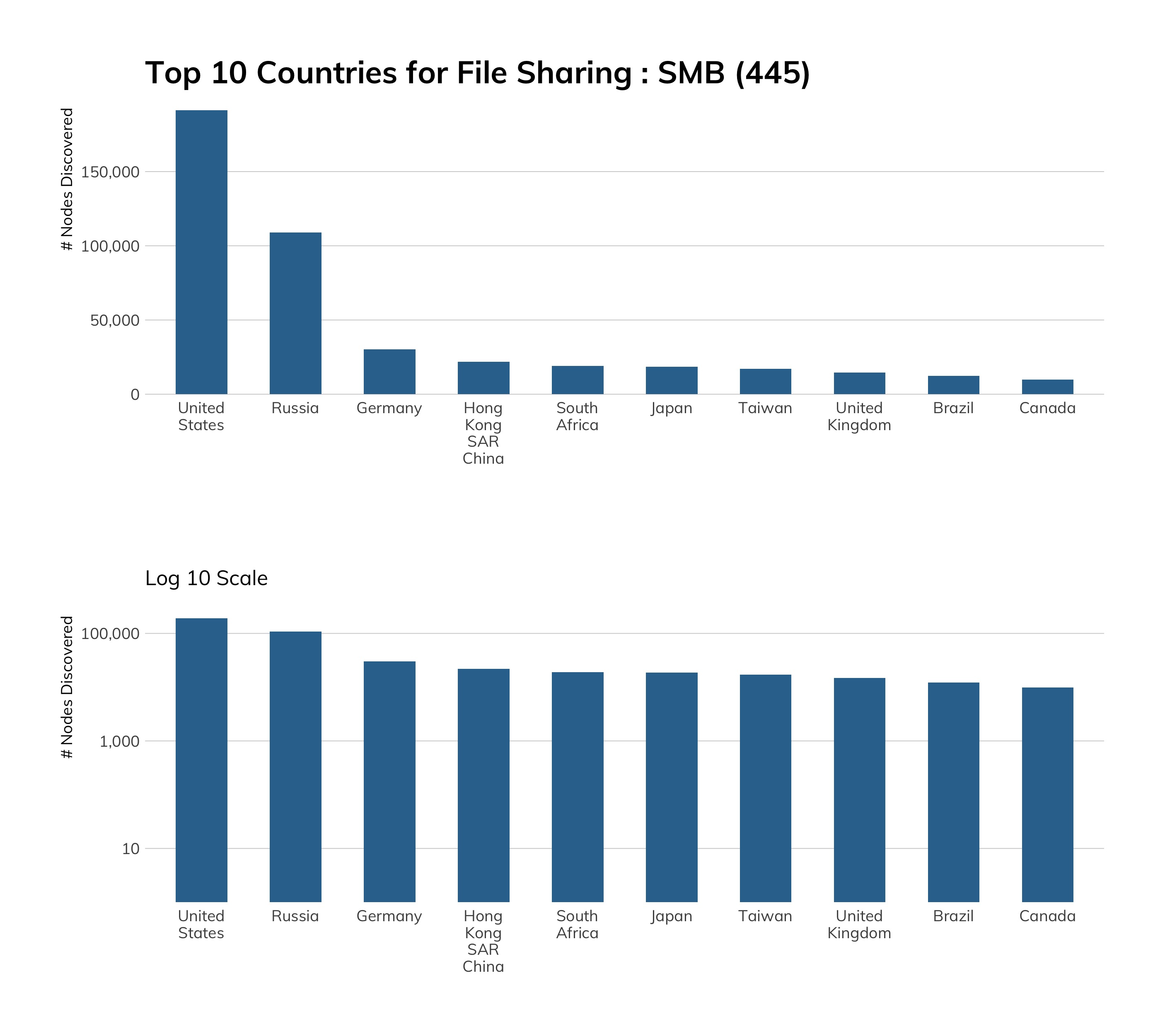

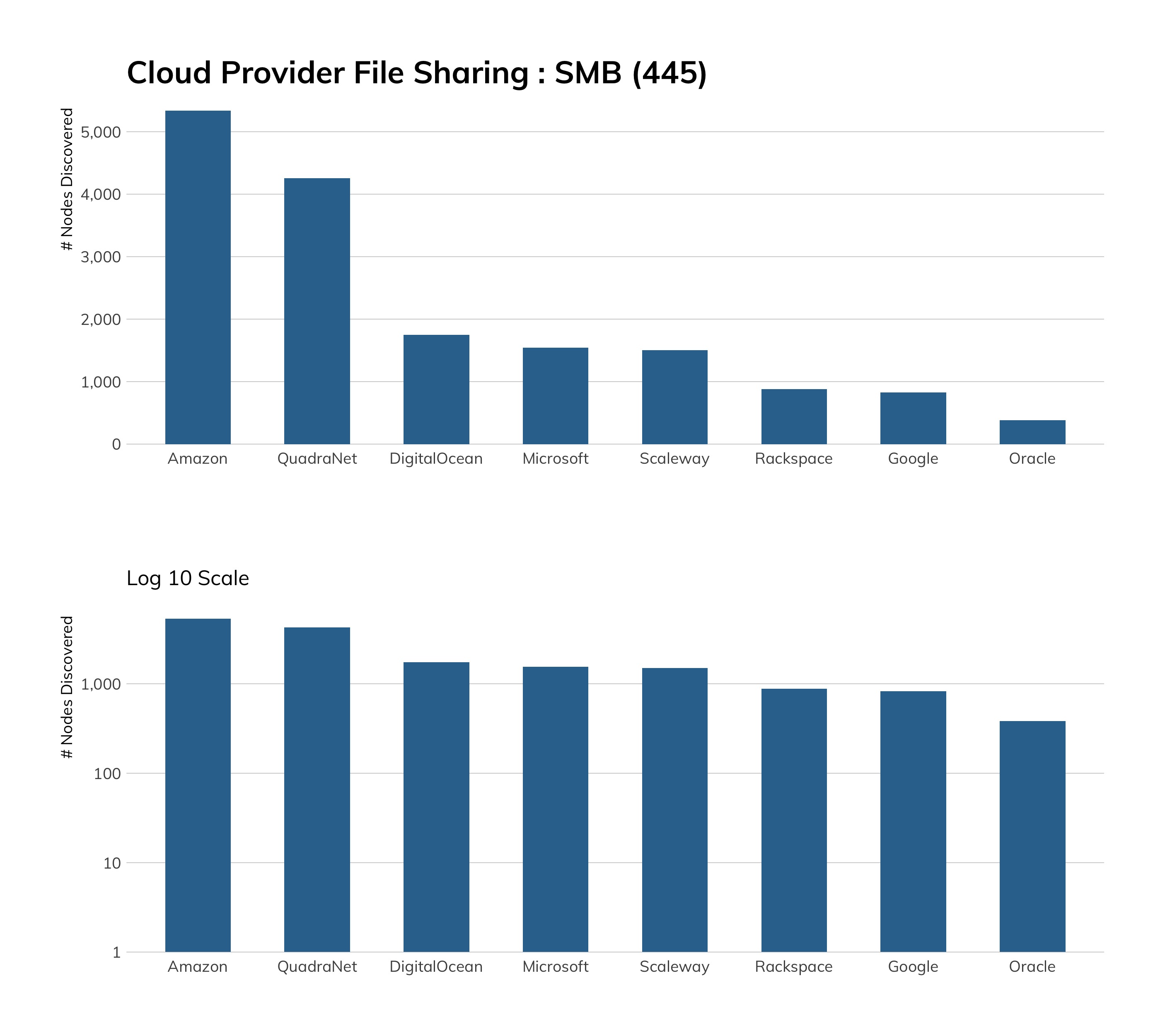

SMB (TCP/445)

こだわる攻撃者はSMBを狙います。

調査結果の詳細

SMBは、世界中のネットワークオペレータにとって、今でも頭痛の種です。元々、NetBEUIやIPX/SPXなどのローカルエリアネットワークプロトコルで動作するように設計されたSMBv1は、他のインターネットが動作する通常のTCP/IPネットワークに移植されました。それ以降、SMBv2とSMBv3がリリースされています。SMBは主に、認証、ファイル共有、印刷サービス、プロセスコントロールなどでWindowsベースのコンピュータに関連付けられますが、同時にSambaやNetsmbなど、Windows以外のオペレーティングシステムの実装でも使われています。交渉可能な暗号化機能があるバイナリプロトコルとしては、複雑なプロトコルです。この複雑性、また初期の独特な性質やオペレーティングシステムカーネルとの深い結びつきから、リモートコード実行(RCE)を可能にするセキュリティの脆弱性をkするのに最適です。これに加えて、デスクトップオペレーティングシステムとしてのWindowsが世界的に人気であることから、バグハンターやエクスプロイターにも人気のターゲットであり続けます。

エクスポージャー情報

最も良く知られている脆弱性、エクスプロイト、および野放しのワームが、何らかの形でSMBを活用しています。WannaCryとNotPetyaは、SMBが悪用と感染の中心となった、最も新しいイベントの2つです。過去に発生したSMBベースの攻撃には、NachiおよびBlasterワーム(2003年~2005年)があり、今後のSMBベースの攻撃では、SMBGhostが含まれると見られています。バグに加え、SMBの意図的な機能(特に自動パスワードハッシュ)が、無防備な被害者からパスワードのハッシュを盗むのに理想的なメカニズムとなります。また、SMBシェア(ネットワークに露出されているファイルのディレクトリ)は、サーバーの不十分な管理や、使いやす過ぎるネットワークアタッチストレージ(NAS)を通し、引き続き事故的にインターネットに露出され続けています。

利用可能なSMBサービスのほとんどがWindowsベースであることは予想通りですが、以下の表からは、少数派であるWindows以外のSMBもある程度見られます。

| SMBサーバーの種類 | 数 |

|---|---|

|

Windows(サーバー) |

298,296 |

|

Linux/Unix/BSD/SunOS (Samba) |

170,095 |

|

Windows (デスクトップ) |

110,340 |

|

QNAP NAS デバイス |

10,164 |

|

その他/ハニーポット |

1,914 |

|

Apple Time Capsule、またはmacOS |

1,465 |

|

Windows (Embedded) |

703 |

|

Keenetic NAS |

647 |

|

プリンター |

386 |

|

Zyxel NAS |

6 |

|

EMC NAS |

5 |

| SMBサーバーの種類 | 数 |

|---|---|

|

Windows(サーバー) |

298,296 |

|

Linux/Unix/BSD/SunOS (Samba) |

170,095 |

|

Windows (デスクトップ) |

110,340 |

|

QNAP NAS デバイス |

10,164 |

|

その他/ハニーポット |

1,914 |

|

Apple Time Capsule、またはmacOS |

1,465 |

|

Windows (Embedded) |

703 |

|

Keenetic NAS |

647 |

|

プリンター |

386 |

|

Zyxel NAS |

6 |

|

EMC NAS |

5 |

ご覧のとおり、これらのWindows以外のノードは通常、主にWindows環境で使用されているNASシステムの一種であり、ニアラインバックアップシステムの維持を行うものです。これらがWindowsシステムを攻撃するものと同じエクスプロイトに対して脆弱である可能性は低いものの、このようなバックアップがインターネットに露出されているというだけでも、次にランサムウェアの波が襲ってきたら、これらのネットワークオペレータは非常に苦労することになります。

自動インストール

インターネットに露出されているWindowsマシンから、Sonarスキャンに見られるワークグループストリングの原点について、少し学ぶことができます。以下のリストは、これらのマシンのほとんどが、デフォルトの「WORKGROUP」というワークグループを使用しており、その他は標準の自動インストールで自動生成されたものです。SMBがとても珍しいもので、インターネットに露出するのが安全だったまるで魔法のような世界では、これらのマシンは手動で設定され、定期的にパッチが当てられていると思われていたかもしれません。

しかし実際にはそんなことはありえません。これらのWindowsオペレーティングシステムは、おそらく自動的にインストールおよび設定され、インターネットへの露出については特に気にされることもありませんでした。そのため、エクスポージャーはほぼ間違いなく偶然の産物で、特別な、非常に重要なビジネス機能を果たしていないことになります。さらに、アフターマーケットでデフォルトとなっているWORKGROUPが、WindowsまたはSambaベースのビルドがプロダクション環境で使われているというヒントを与えてしまい、攻撃者にこれらのシステムを狙わせてしまうことになります。

攻撃者の視点

暗号化やその他のセキュリティコントロールのバージョンや設定に関係なく、SMBは今日のインターネットには不適切です。確実に安全にするには複雑過ぎていて、また犯罪に悪用しやすい重大な脆弱性が、プロトコルに現れ続けているからです。それでも、SMBは今でもあらゆる規模のオフィス環境で重要なネットワークレイヤーであり、TCP/IPにネイティブであるため、ネットワークの誤設定でSMBベースのリソースを直接インターネットに露出してしまうことも考えられます。すべての組織はネットワークのイングレスおよびイーグレスフィルタを継続的に点検し、部外者がSMBトラフィックを誤って露出されたリソースに送信することを防ぐだけでなく、内部のユーザーが、過失によりSMB認証トラフィックを外部に漏洩させないようにする必要があります。

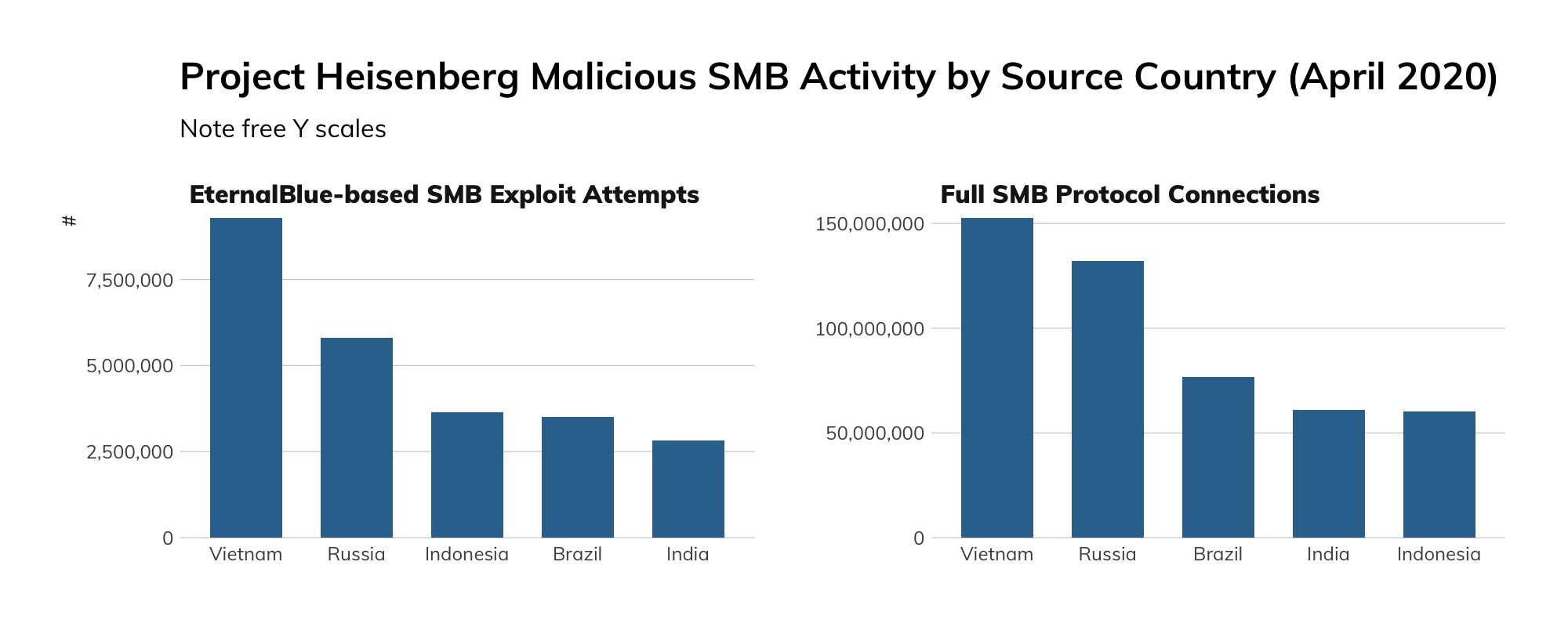

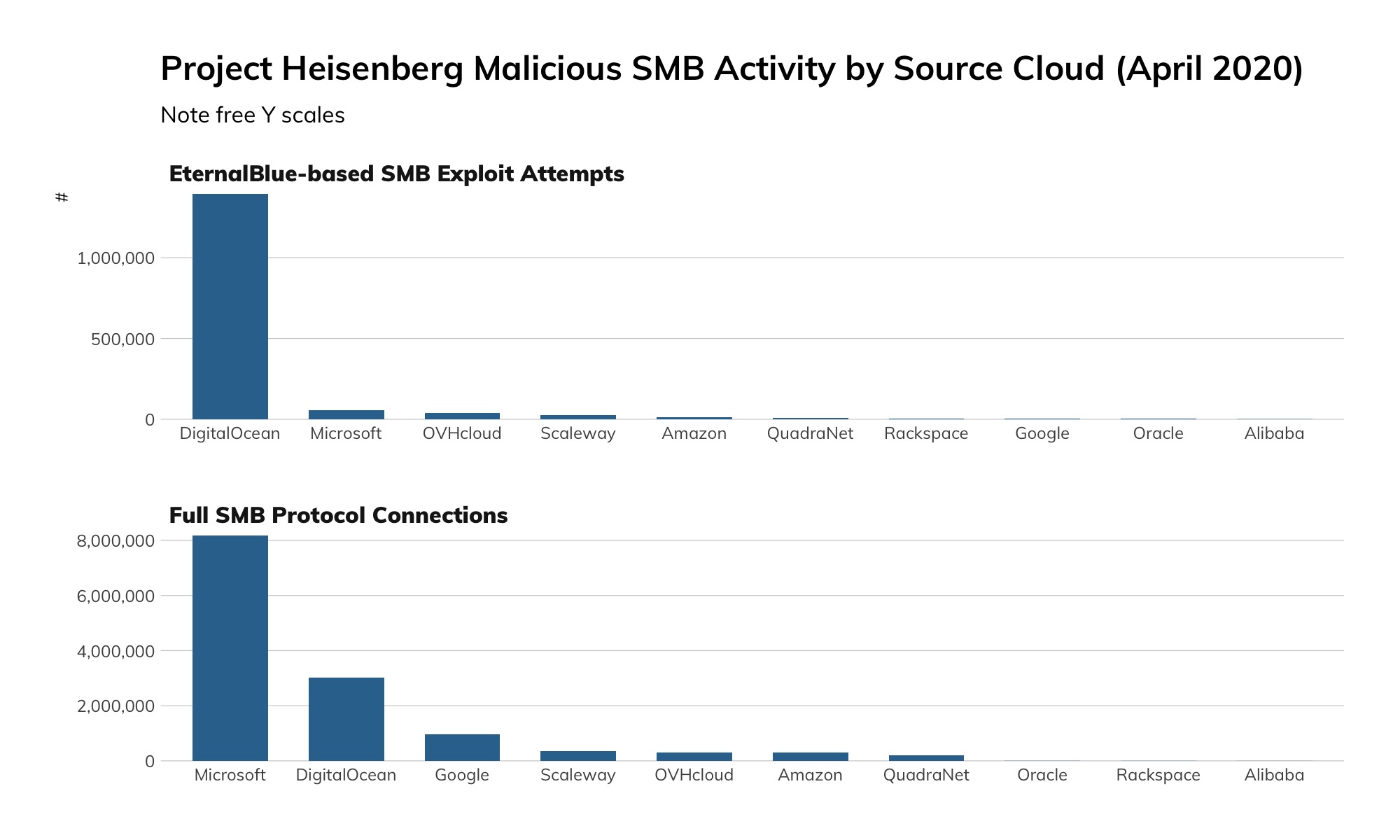

調査期間中、約64万件のIPアドレスが、ハイ・インタラクション型SMBハニーポットを訪れましたが、これをSMB犯罪者の大群として考えるのではなく、これらの接続の大半は、インターネット上にある無人のマシンからであるということを覚えておいてください。侵入済み。結局のところ、それがワームのやり方です。このような接続のうち、(pwnedではなく)攻撃者が個人的に所有するマシンがソースであると考えられるのは、ごくわずかです。これを念頭に置いたうえで、私たちのハニーポットトラフィックから、現在どの国がWannacryのようなSMBベースのメガワームに露出されているかが大体分かります。リストの上位国は、ベトナム、ロシア、インドネシア、ブラジル、そしてインドでした。

クラウドプロバイダ間では、状況はさらに顕著です。Digital Oceanから私たちのハニーポットへの接続の約150万件が、WannaCryを支えているエクスプロイトのエターナルブルーによるものでした。一方、Microsoft Azureがソースとなっていた(エターナルブルーではない)接続は、約800万件でした(そのうちの約12%にあたる120万件ほどが、Azureでの設定ミスによる偶然の接続でした)。Digital OceanとAzureの攻撃トラフィックと偶然のトラフィックの間に、なぜこれほど大きな相違があるのかはまだ分かっていません。しかし、MicrosoftがAzureのデフォルトオファリングが、MSS17-010に沿ってパッチされていることを厳しく徹底している一方で、Digital Oceanはパッチの徹底をそこまでしておらず、ユーザーベースに定期的なメンテナンスを任せているということが理由として考えられます。

アドバイス

ITとITセキュリティチームは、VPN接続されたネットワーク以外の組織とのSMBアクセスを双方向で禁じ、また外部に面した既知のIPアドレススペースで、設定ミスのあるSMBサーバーがないかを定期的にスキャンしてください。

クラウドプロバイダは、クラウドリソースへのSMBアクセスを禁じ、少なくともSMBアクセスの外部リソースへのアクセスを定期的に調べてください。ハニーポットへのSMBを通した、Microsoft Azureからのインバウンド接続のうち約15%が攻撃やプローブではなく、実は設定ミスであることを考えると、Azureは特にこの一般的な欠陥を認識し、現在見られるレベルにまでSMBを偶然露出するのを不可能にするべきです。

政府のサイバーセキュリティ機関は、自国のSMBへのエクスポージャーを正確に把握し、定期的なスキャンや、SMBアクセスが検出された際にはそれをシャットダウンする通知プログラムを確立してください。これは特に、ハニーポットソースリストの上位国に当てはまることです。

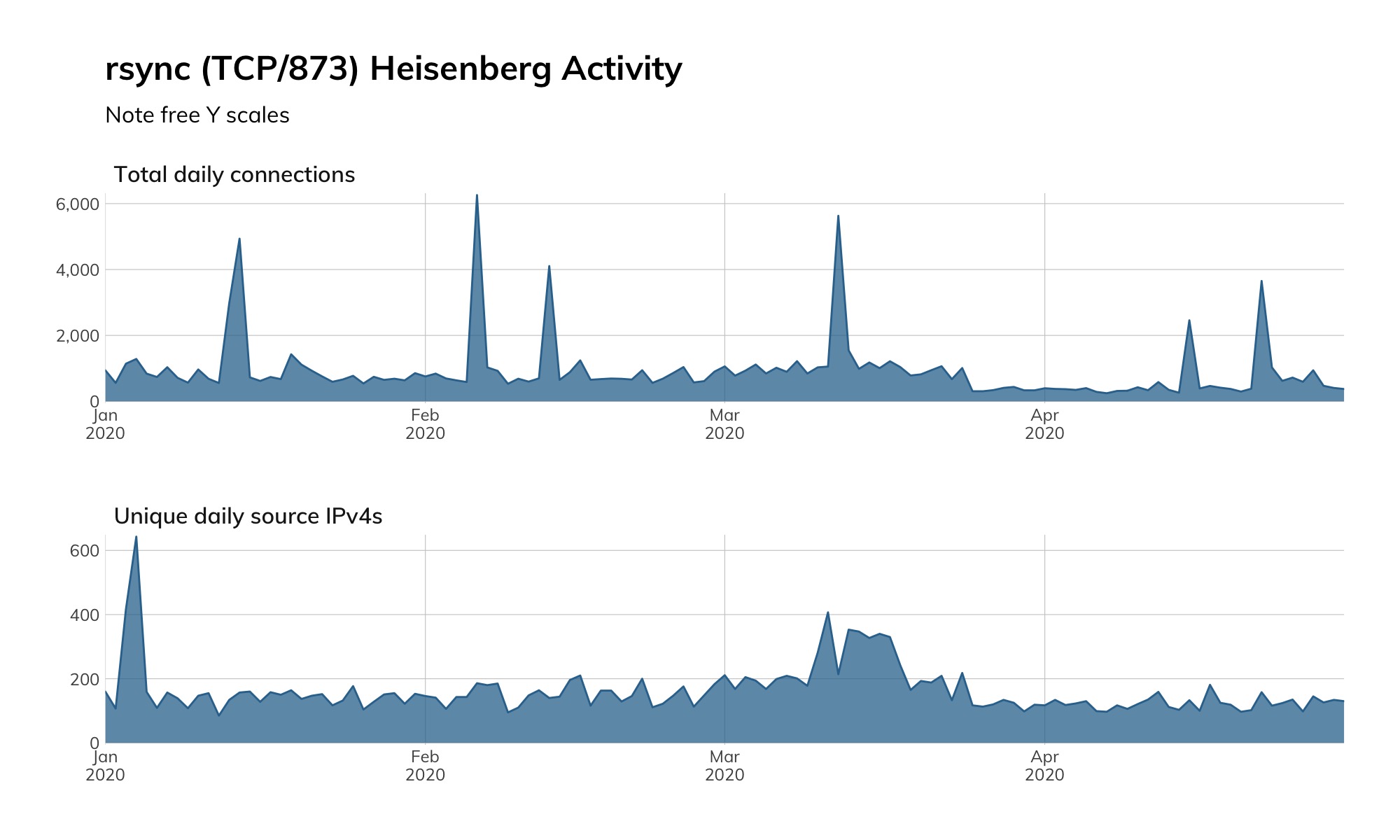

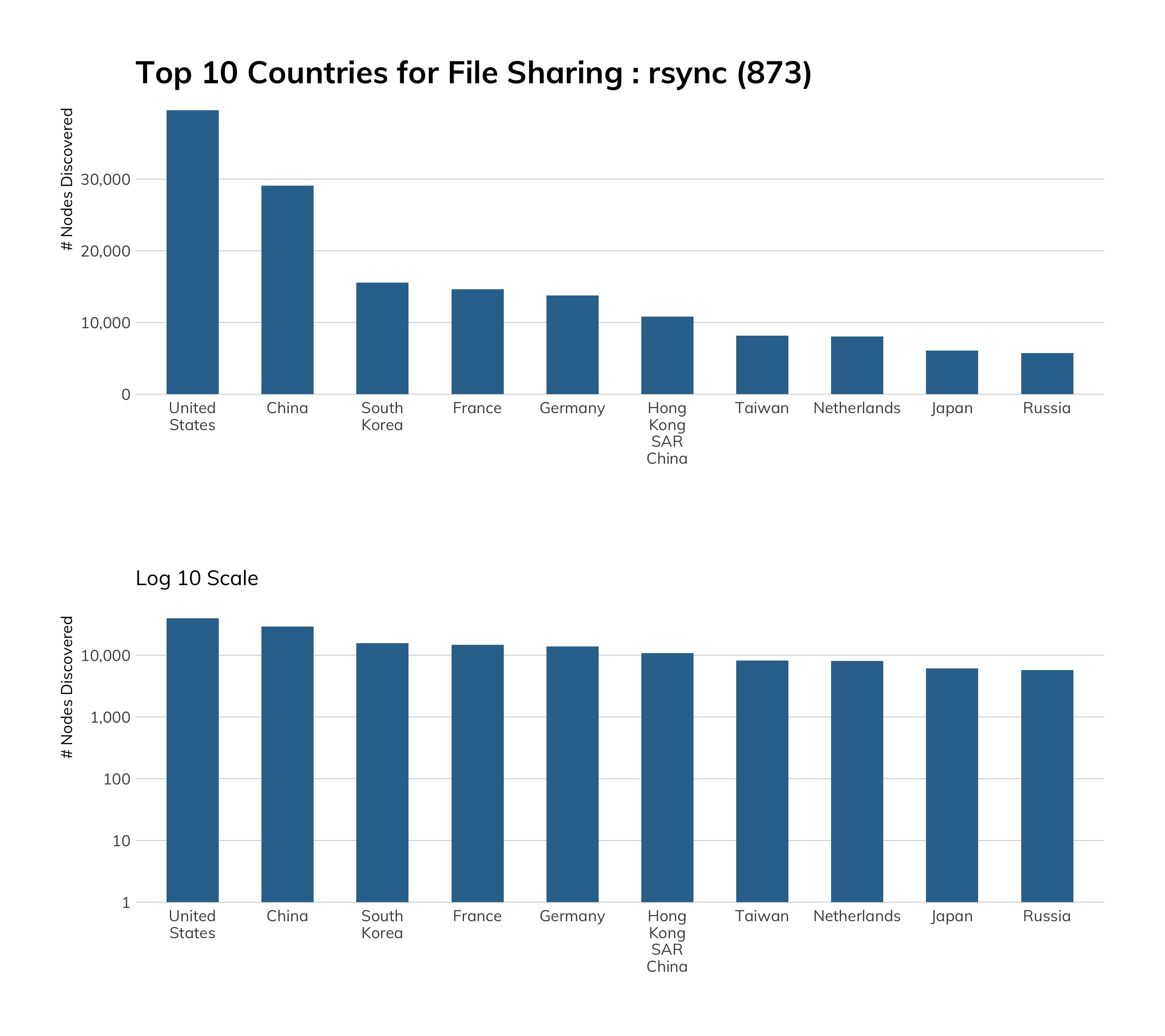

rsync (873)

初期のインターネットエンジニアリングの事故ともいえます。

調査結果の詳細

rsyncサービスは誕生から24年経ち、人間でいえば米国でレンタカーを借りれるほどの年になりました。多くのネットワークプロトコルとは異なり、rsyncはプロトコル自体にはIETF RFCはありませんが、Uniform Resource Identifier(URIですが、URLだと考えても結構です)が知られるようになり、この尊いプロトコルは少なくともURIスキームで部分的なRFCステータスを獲得しました。rsyncにはドキュメンテーションがあり、最新のインターネット上で広く使われており、ソフトウェアとオペレーティングシステムミラーやファイルシステムを人々に活用させ、バックアップを実行することで(後に説明します)、かなりの数のホームネットワークアタッチストレージ(NAS)を露出させています。

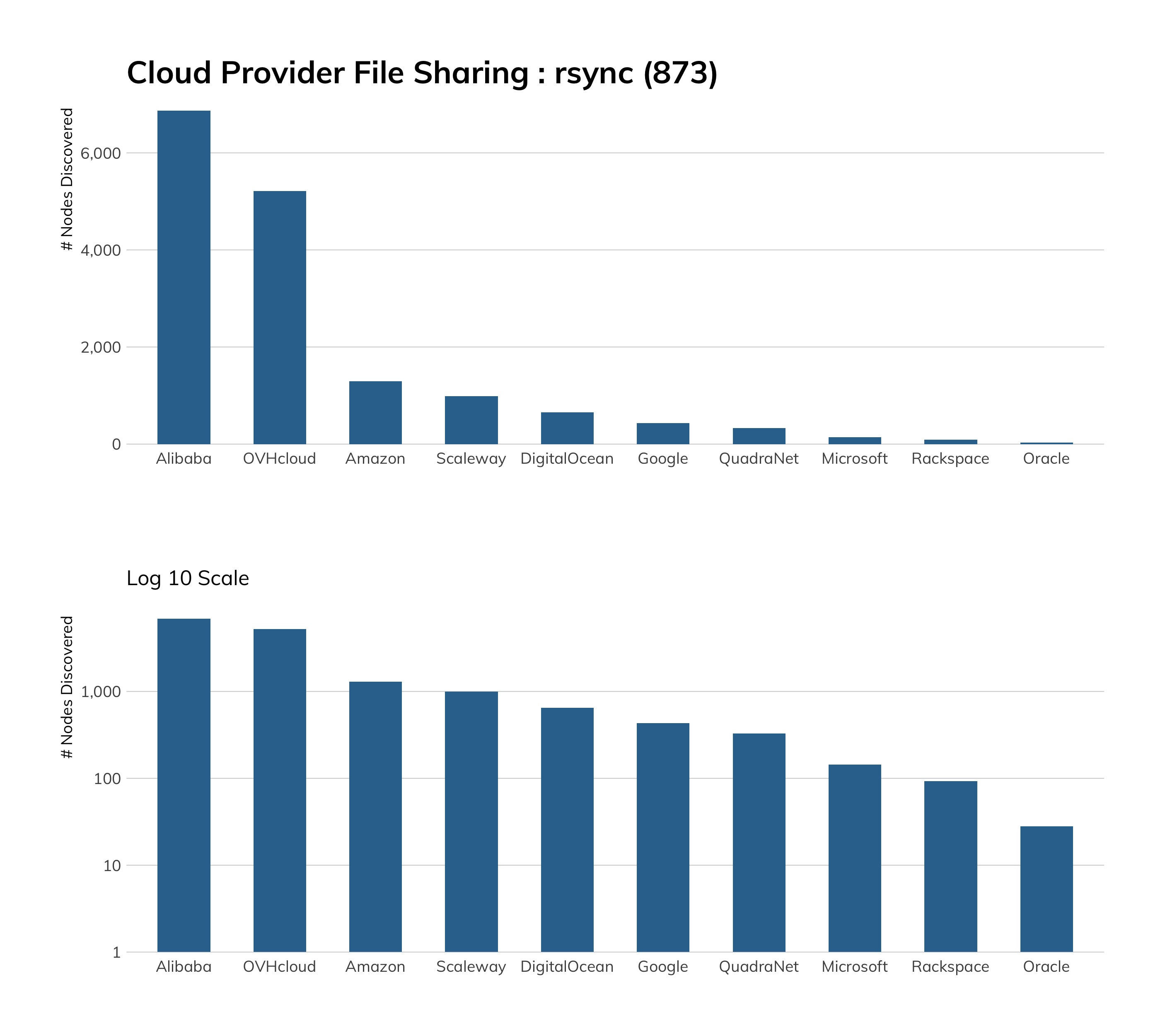

Rapid7のJon HartとShan Sikdarは、2018年にrsyncのエクスポージャーについて詳しく調査しましたが、それから現在までにはわずかな変化しか見られません。そのため、重複する調査は行わず、その変化にのみ注目します。

なぜ中国のAlibabaとフランスのOVHが他のプロバイダに比べて大きなrsyncのプレゼンスを持っているのかと疑問に思っている方は、「クラウド」に馴染みのない人々がジャンプスタートする際に頼りとする、それらのドキュメント[1]やサービス[2]を見れば分かります。残念ながら、両方のクラウドがデフォルトで平凡なrsyncを使用していますが、少なくとも、SSHトンネルを通して実行の安全性を高められるということに言及しています。

エクスポージャー情報

露出されたrsyncシステムの半分以上(約57%)が、10年前のプロトコル(バージョン30)で実行されており、オペレーティングシステムが10年以上も同じままで、他の脆弱性に悩まされているということが分かります。プロトコルのバージョン31が最新のものですが、これは少し誤解を招く可能性もあります。バージョン31は、2013年にリリースされました。プロトコルのバージョン30と31以外では、本当に古いバージョンが急激に減少しています。

| rsync プロトコルバージョン | 数 |

|---|---|

|

30 |

117,629 |

|

31 |

80,391 |

|

29 |

7,596 |

|

26 |

2,654 |

|

28 |

510 |

|

31.14 |

45 |

|

27 |

36 |

|

24 |

8 |

|

34 |

7 |

|

32 |

2 |

|

20 |

1 |

|

25 |

1 |

|

29 |

1 |

|

31.12 |

1 |

| rsync プロトコルバージョン | 数 |

|---|---|

|

30 |

117,629 |

|

31 |

80,391 |

|

29 |

7,596 |

|

26 |

2,654 |

|

28 |

510 |

|

31.14 |

45 |

|

27 |

36 |

|

24 |

8 |

|

34 |

7 |

|

32 |

2 |

|

20 |

1 |

|

25 |

1 |

|

29 |

1 |

|

31.12 |

1 |

rsyncエクスポージャーの20%以上が家庭向けISPスペース(トップ25は以下のリストに記載)にあることから、これまでのセクションとは少し方向を変える必要があります。これらのほとんどは、オンラインストアや大箱の家電量販店で見たことのあるブランドのNASデバイスです。これがなぜ重要なのかについては、次のセクションで説明します。

| ISP | 数 |

|---|---|

|

HiNet |

5,316 |

|

Korea Telecom |

5,300 |

|

China Unicom |

4,583 |

|

China Telecom |

4,528 |

|

Vodafone |

4,389 |

|

Orange |

4,274 |

|

Deutsche Telekom |

2,245 |

|

Comcast |

1,994 |

|

Tata Communications |

1,355 |

|

Charter Communications |

1,306 |

|

Swisscom |

810 |

|

Verizon |

732 |

|

NTT Communications |

727 |

|

Telia |

643 |

|

Virgin Media |

626 |

|

China Mobile |

550 |

|

Cogent |

489 |

|

Rostelecom |

473 |

|

AT&T |

412 |

|

Rogers |

394 |

|

Cox Communications |

383 |

|

CenturyLink |

193 |

|

Hurricane Electric |

165 |

|

Level3 |

102 |

|

China Tietong |

92 |

| ISP | 数 |

|---|---|

|

HiNet |

5,316 |

|

Korea Telecom |

5,300 |

|

China Unicom |

4,583 |

|

China Telecom |

4,528 |

|

Vodafone |

4,389 |

|

Orange |

4,274 |

|

Deutsche Telekom |

2,245 |

|

Comcast |

1,994 |

|

Tata Communications |

1,355 |

|

Charter Communications |

1,306 |

|

Swisscom |

810 |

|

Verizon |

732 |

|

NTT Communications |

727 |

|

Telia |

643 |

|

Virgin Media |

626 |

|

China Mobile |

550 |

|

Cogent |

489 |

|

Rostelecom |

473 |

|

AT&T |

412 |

|

Rogers |

394 |

|

Cox Communications |

383 |

|

CenturyLink |

193 |

|

Hurricane Electric |

165 |

|

Level3 |

102 |

|

China Tietong |

92 |

コアのrsyncサービスには暗号化がないため、認証を含むすべての操作は、クリアテキスト上で行われます。つまり、TelnetやFTPと同じくらい危険ということです。このプロトコルは、非クリアテキスト認証の使用をサポートするために拡張されていますが、ファイル転送はいまだにクリアテキストで行われるため、正しいネットワークポジションを覗けば、データを盗むことが可能です。

しかし、rsyncを露出させることが本当に危険である理由の1つは、攻撃者に対して盗めるファイルや、乗っ取る価値があるかも知れないオペレーティングシステムがあることを知らせてしまうということです。

攻撃者の視点

rsyncは「ファイルあります!」という大きなネオンサインで、また露出されたrsyncの大部分が家庭用ISPネットワークにあることから、攻撃者はそのようなIPアドレスにある他のサービスとの関連性を探り、露出されているシステムの種類を把握できます。

なぜこのような家庭用rsyncシステムがインターネット上にあるのでしょうか。QNAPなどのベンダーは、このようなNASデバイスを使いやすくするために、「myQNAPcloud」のようなサービスを作ります。これにより、ユーザーは「nameyouwant.myqnapcloud.com」を作成して、インターネット上で自分のデバイスにアクセスできるようになります(これを行うには、自宅のルーターに少なくとも1つの穴を開けなければいけません)。また、保存した動画や音楽を視聴できる便利なモバイルアプリもあります。Sonar FDNS調査では、12万5,000件以上のmyqnapcloud.comエントリが見つかりました。攻撃者がデータを収集するのは非常に簡単なことです。つまり、12万5,000件以上のQNAP NASユーザーが、攻撃者に自宅の(IP)アドレスを渡して、昔ながらの「Welcome」と書かれたマットを入り口に敷いいているようなものです。

残念ながら、QNAP(および他のNASベンダー)は、7つの認証されていないリモートコード実行に関連するもの(中でも最新のものがひどい)を含む脆弱性については、これまで十分な対策を講じていませんでした。これらの脆弱性はrsync上で露出されてはいないものの、前述の通り、NASデバイスがある可能性が高いことを示す大きな目印になります。

攻撃者はこのようなデバイスを、インターネット上の他の悪意のあるアクティビティ(DDoS攻撃など)の開始ポイントとして使用し、これらのデバイス上のすべてのファイルをロックして、一般消費者向けにランサムウェア攻撃を行うこともあります。

ご覧のとおり、rsyncといった1つの純粋なサービスを露出することで、大きなトラブルを引き起こす可能性があるのです。

Heisenbergのハニーポット隊には、rsyncのハイ・インタラクションハニーポットはありませんが、TC/873への接続試行はすべて見つけ、侵攻する新たなrsyncのエンドポイントを探しているリサーチャーや攻撃者の定期的なインベントリスキャンを観察しました。

アドバイス

ITとITセキュリティチームは、決して従来のrsyncを使用せず、常にそれを甘いチョコレートのような安全なシェルに包んでください(つまり、証明書ベースの認証されたSSHセッションをトンネリングする場合にのみ使用してください)。機密情報にrsyncを使用するのに、他に安全な方法はありません。なし

クラウドプロバイダは、証明書ベースの認証済みのSSH以外のrsyncサービス以外は提供しないでください。既存の安全性が低いサービスは、できるだけ速やかにフェーズアウトしてください。このような、どこにいても暗号化するという世界に近づくうえで、最も分かりやすいな道は、rsync-over-SSHを始める方法が例とともに示された、十分に保守されていて見つけやすいドキュメントを提供することです。反対に、rsyncを裸で実行する方法についてのドキュメントは最低限に留めるか、または全く必要ありません(過ちをどうしても犯したいというユーザーは、昔のように頑張ってマニュアルを読めば良いのです)。

政府のサイバーセキュリティ機関は、消費者、クラウドプロバイダ、そして組織に対し、証明書ベースの認証されたSSHトンネルを通したrsyncサービスの使用を定期的に、かつ強く奨励してください。また、クラウドプロバイダやNASベンダーと協力し、そのようなプラットフォームからのrsyncエクスポージャー被害を根絶してください。

エクスポージャーの測定

電子メール

エクスポージャーの測定

電子メール

現在のような形式の電子メールは、ネットワークとコンピュータ間のメッセージ転送におけるSMTP標準として出現し、1981年11月、RFC 788に記載されました。メールは少なくともその10年前から使用されていましたが、システムやネットワーク間のプロトコルやアプリケーションは大きく異なるものでした。メールを統一して一般化したのはSMTPであり、現在でもその進化は続いています。

クライアント側では、長年にわたって習慣に変化が見られます。1990年代には、Client-to-Serverプロトコルグループの一種であるPOP(Post Office Protocol)とIMAP(Internet Message Access Protocol)が主流でした。世界的にWorld Wide Webに移行していった際に、スタンドアロン型のメールユーザーエージェント(MUA)ではなく、ウェブメールに人々が目を向けたことから、その利用はわずかの間減少しました。この傾向は、メールサーバーとの通信にIMAPv4を主に使用するAppleおよびAndroid製モバイルデバイスの台頭に伴い、逆転しました。

SMTP(25/465/587)

SMTPの「シンプル」という単語はまるで皮肉です。

調査結果の詳細

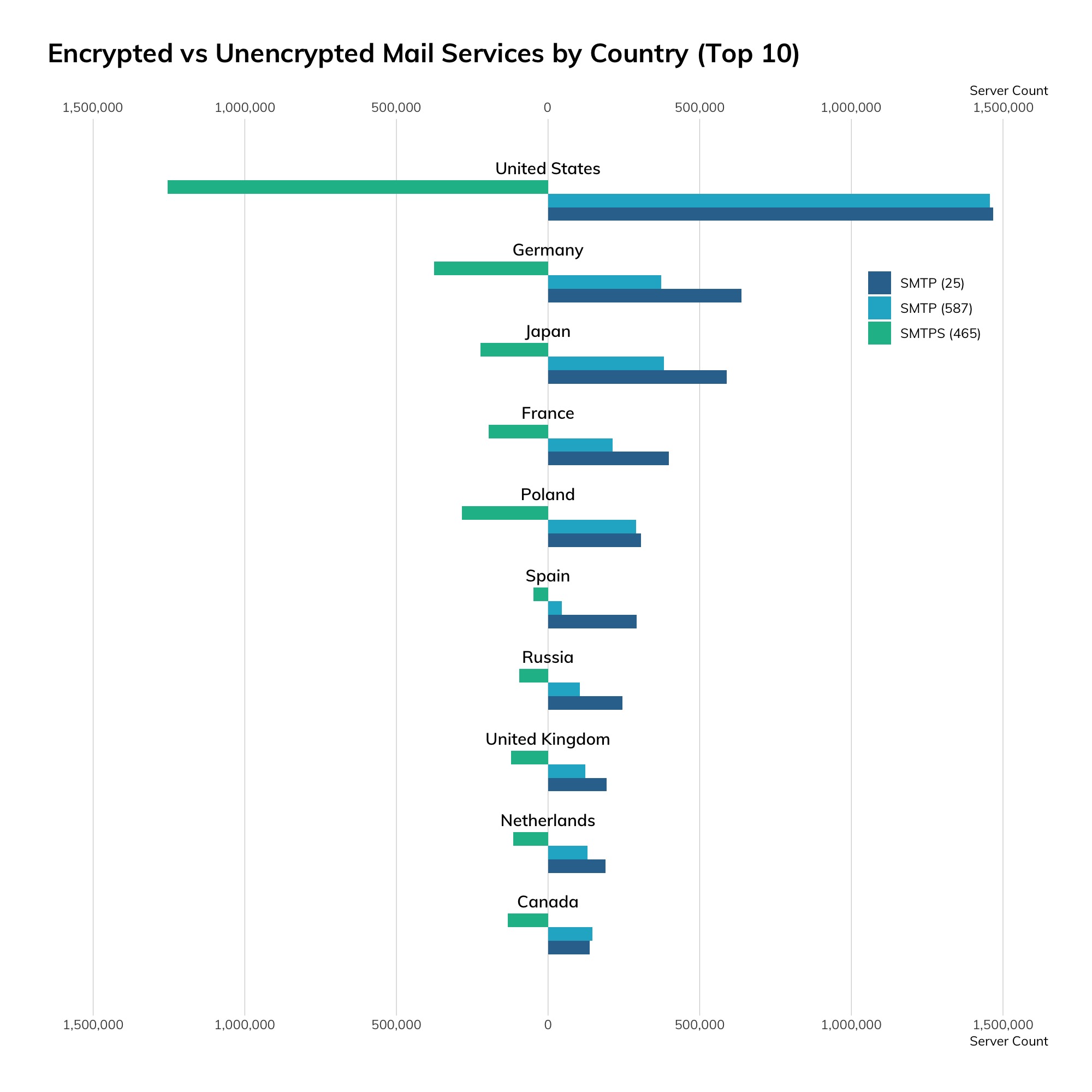

SMTPは従来、STARTTLSと呼ばれるセキュアプロトコル交渉がオプションであるクリアテキストですが、現在世界では、SMTPSとしても知られる、SSLにラップされたSMTPが増えています。以下のグラフと表は、25番ポート上のSMTP、587番ポート上のSMTP(SMTPからSMTPへのメッセージ中継のためのもの)、そして465番ポート上のSMTPSの分布を示しています。

|

国 |

SMTP(25) |

SMTP(587) |

SMTPS(465) |

|

米国 |

1,467,077 |

1,456,598 |

1,253,805 |

|

ドイツ |

637,569 |

373,266 |

375,526 |

|

日本 |

589,222 |

382,133 |

222,633 |

|

フランス |

398,390 |

212,937 |

196,177 |

|

ポーランド |

306,368 |

289,522 |

284,297 |

|

スペイン |

291,844 |

44,435 |

48,694 |

|

ロシア |

245,814 |

104,709 |

95,972 |

|

イギリス |

193,073 |

121,902 |

122,069 |

|

オランダ |

189,456 |

129,690 |

115,211 |

|

カナダ |

137,342 |

146,323 |

132,133 |

|

国 |

SMTP(25) |

SMTP(587) |

SMTPS(465) |

|

米国 |

1,467,077 |

1,456,598 |

1,253,805 |

|

ドイツ |

637,569 |

373,266 |

375,526 |

|

日本 |

589,222 |

382,133 |

222,633 |

|

フランス |

398,390 |

212,937 |

196,177 |

|

ポーランド |

306,368 |

289,522 |

284,297 |

|

スペイン |

291,844 |

44,435 |

48,694 |

|

ロシア |

245,814 |

104,709 |

95,972 |

|

イギリス |

193,073 |

121,902 |

122,069 |

|

オランダ |

189,456 |

129,690 |

115,211 |

|

カナダ |

137,342 |

146,323 |

132,133 |

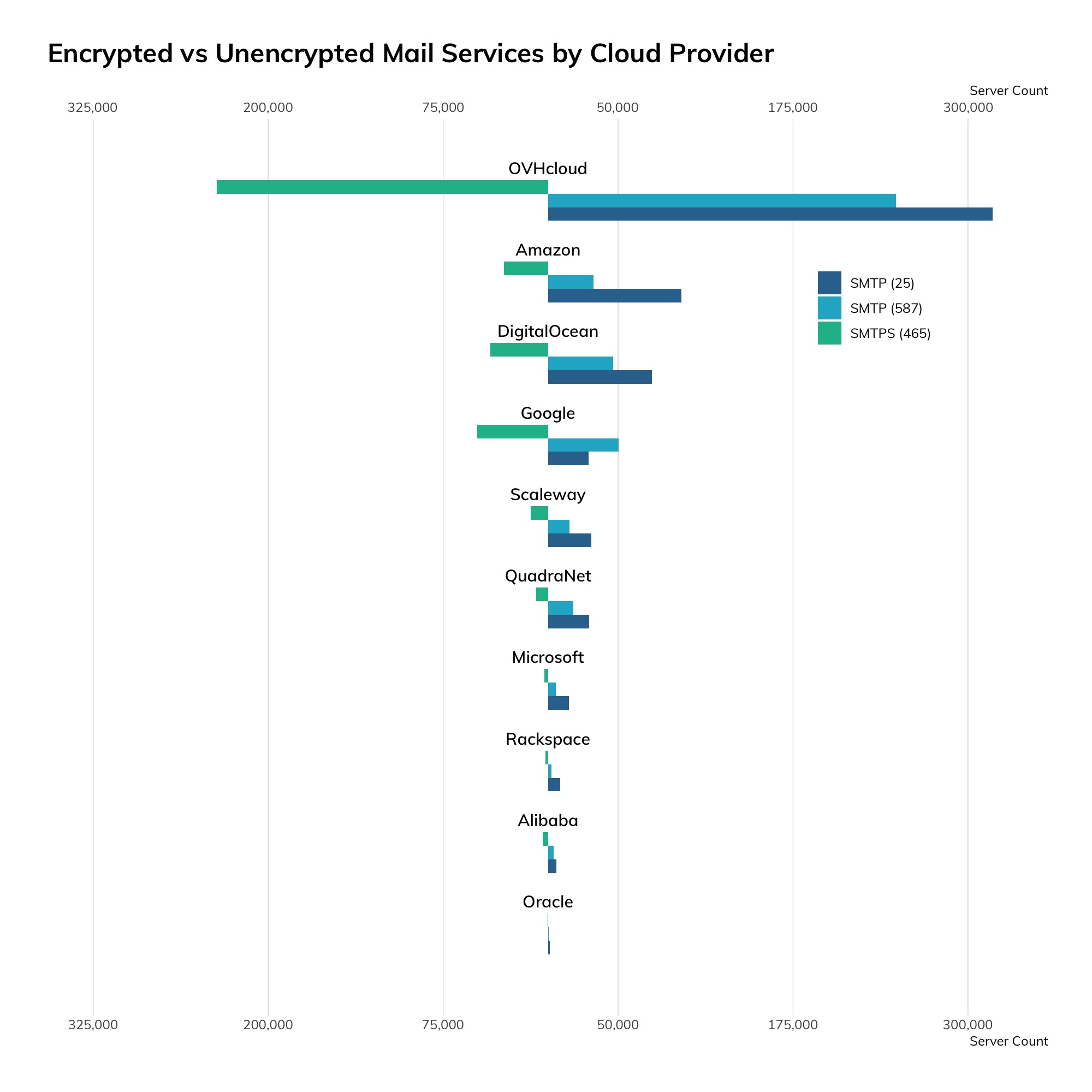

| プロバイダー | SMTP (25) | SMTP (587) | SMTPS (465) |

|---|---|---|---|

|

OVHcloud |

317,584 |

248,695 |

236,772 |

|

Amazon |

95,175 |

32,579 |

31,438 |

|

DigitalOcean |

74,097 |

46,521 |

41,234 |

|

Scaleway |

30,876 |

15,332 |

12,594 |

|

QuadraNet |

29,282 |

18,200 |

8,667 |

|

|

29,030 |

50,422 |

50,561 |

|

Microsoft |

14,945 |

5,576 |

2,790 |

|

Rackspace |

8,459 |

2,511 |

1,841 |

|

Alibaba |

5,729 |

3,863 |

3,826 |

|

Oracle |

1,274 |

509 |

345 |

| プロバイダー | SMTP (25) | SMTP (587) | SMTPS (465) |

|---|---|---|---|

|

OVHcloud |

317,584 |

248,695 |

236,772 |

|

Amazon |

95,175 |

32,579 |

31,438 |

|

DigitalOcean |

74,097 |

46,521 |

41,234 |

|

Scaleway |

30,876 |

15,332 |

12,594 |

|

QuadraNet |

29,282 |

18,200 |

8,667 |

|

|

29,030 |

50,422 |

50,561 |

|

Microsoft |

14,945 |

5,576 |

2,790 |

|

Rackspace |

8,459 |

2,511 |

1,841 |

|

Alibaba |

5,729 |

3,863 |

3,826 |

|

Oracle |

1,274 |

509 |

345 |

トップレベルのドメインについては、SMTPの大半がドットコムランドにあることが分かります。ドットコムに登録しているMXレコードは1億件以上で、dot-de、dot-net、dot-orgはMXレコードがそれぞれ約1,000万と、急激に減少しています。

エクスポージャー情報

何十個ものSMTPサーバーがあり、それぞれが設定、スパムフィルタリング、およびセキュリティに独自の方法を持っています。フィンガープリントできるSMTPサーバーでトップとなったのは、インストール数が100万件以上のPostfixで、それにExim、Exchange、そして信頼できるSendmailが続いています。以下は、私たちが明確に認識した全SMTPサーバーのリストです。メール管理者は、昔からあるもののあまり使われていない、Lotus DominoやZMailerなどのメールサーバーがお分かりになるでしょう。もしあなたがこれらのメールサーバーをお使いなら、なぜこれほど報われない仕事を単純に専用のメールサービスプロバイダに託さないのかを、しっかり考えてください。

最後に、Eximメールサーバーを見てみましょう。インターネット上で人気のあるソフトウェア同様、あらゆる種類のバージョンがあります。しかし、他の人気ソフトウェアとは異なり、Eximのバージョニングは非常に動きが速く、スキャンの時点で最新だったのは、Eximのv4.93でしたが、発表する頃にはすでに4.94が出ていました。一方、最新バージョン(4.93)とそれより1つ前のバージョン(4.92.x)の人気を比べると、その差は10万の桁であり、Eximに向けられた政府諜報機関の厳しい監視の目を考慮すると、この差は非常に困ったものです。どれほど問題かというと、米国家安全保障局がEximの管理者に対し、「Sandwormグループ」による悪用を回避するため、可及的速やかにパッチとアップグレードを行うようにと勧告したほどです。具体的に、悪用された脆弱性はCVE-2019-10149で、バージョン4.87から4.91に影響します。スキャンを行った時点では、インターネットに露出されていた、そのようなサーバーは8万7,500件見つかりました。これは、全Eximサーバーのうち約5分の1ですが、メールサーバーにおける露出された脆弱性は、一気に「直ちにパッチを当てるべき」脆弱性のリストのトップに上る傾向にあります。

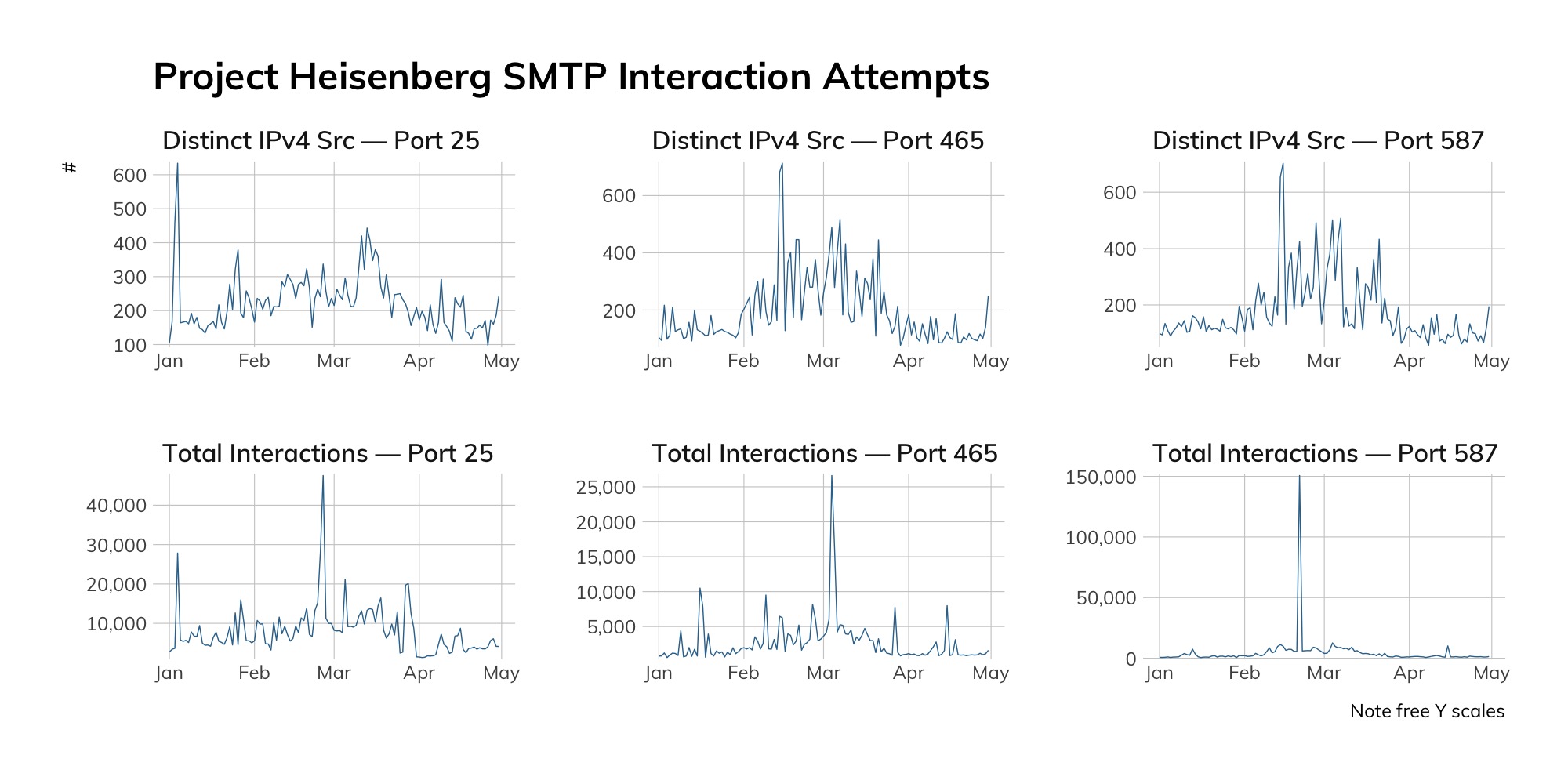

攻撃者の視点

攻撃者がSMTPの脆弱性に割り当てる価値の高さを考えれば、SMTPのハニーポットにある脅威アクターで、かなり定期的なスキャンが行われているのは驚くことではありません。

|

日付 |

SMTP ポート |

数 |

割合 |

プロバイダ |

|

2020年2月15日 |

25 |

518 |

12.92% |

Sprint(ポーランド) |

|

2020年2月15日 |

25 |

514 |

12.82% |

China Telecom |

|

2020年2月15日 |

25 |

409 |

10.20% |

Tele Asia Hosting |

|

2020年2月15日 |

465 |

4,337 |

99.18% |

DigitalOcean |

|

2020年2月15日 |

587 |

4,568 |

99.65% |

DigitalOcean |

|

2020年2月26日 |

25 |

32,495 |

73.97% |

Hostwinds |

|

2020年2月26日 |

25 |

6,504 |

14.81% |

Sprint(ポーランド) |

|

2020年2月26日 |

25 |

2,730 |

6.21% |

Tamatiya Eood Hosting |

|

2020年2月26日 |

465 |

851 |

69.36% |

DigitalOcean |

|

2020年2月26日 |

465 |

344 |

28.04% |

Web Hosted Group |

|

2020年2月26日 |

587 |

948 |

94.33% |

DigitalOcean |

|

2020年3月25日 |

25 |

4,930 |

41.55% |

Microsoft 365 |

|

2020年3月25日 |

25 |

1,481 |

12.48% |

Locaweb Hosting |

|

2020年3月25日 |

25 |

509 |

4.29% |

Hurricane Electric |

|

2020年3月25日 |

465 |

415 |

95.62% |

DigitalOcean |

|

2020年3月25日 |

587 |

408 |

97.14% |

DigitalOcean |

|

2020年5月9日 |

25 |

1,180 |

58.13% |

Vietnam Telecom |

|

2020年5月9日 |

25 |

195 |

9.61% |

Zumy Communications |

|

2020年5月9日 |

25 |

159 |

7.83% |

China Telecom |

|

2020年5月9日 |

465 |

6,641 |

94.91% |

Microsoft 365 |

|

2020年5月9日 |

465 |

326 |

4.66% |

DigitalOcean |

|

2020年5月9日 |

587 |

316 |

95.18% |

DigitalOcean |

|

日付 |

SMTP ポート |

数 |

割合 |

プロバイダ |

|

2020年2月15日 |

25 |

518 |

12.92% |

Sprint(ポーランド) |

|

2020年2月15日 |

25 |

514 |

12.82% |

China Telecom |

|

2020年2月15日 |

25 |

409 |

10.20% |

Tele Asia Hosting |

|

2020年2月15日 |

465 |

4,337 |

99.18% |

DigitalOcean |

|

2020年2月15日 |

587 |

4,568 |

99.65% |

DigitalOcean |

|

2020年2月26日 |

25 |

32,495 |

73.97% |

Hostwinds |

|

2020年2月26日 |

25 |

6,504 |

14.81% |

Sprint(ポーランド) |

|

2020年2月26日 |

25 |

2,730 |

6.21% |

Tamatiya Eood Hosting |

|

2020年2月26日 |

465 |

851 |

69.36% |

DigitalOcean |

|

2020年2月26日 |

465 |

344 |

28.04% |

Web Hosted Group |

|

2020年2月26日 |

587 |

948 |

94.33% |

DigitalOcean |

|

2020年3月25日 |

25 |

4,930 |

41.55% |

Microsoft 365 |

|

2020年3月25日 |

25 |

1,481 |

12.48% |

Locaweb Hosting |

|

2020年3月25日 |

25 |

509 |

4.29% |

Hurricane Electric |

|

2020年3月25日 |

465 |

415 |

95.62% |

DigitalOcean |

|

2020年3月25日 |

587 |

408 |

97.14% |

DigitalOcean |

|

2020年5月9日 |

25 |

1,180 |

58.13% |

Vietnam Telecom |

|

2020年5月9日 |

25 |

195 |

9.61% |

Zumy Communications |

|

2020年5月9日 |

25 |

159 |

7.83% |

China Telecom |

|

2020年5月9日 |

465 |

6,641 |

94.91% |

Microsoft 365 |

|

2020年5月9日 |

465 |

326 |

4.66% |

DigitalOcean |

|

2020年5月9日 |

587 |

316 |

95.18% |

DigitalOcean |

アドバイス

ITとITセキュリティチームは、MicrosoftのOffice 365やGoogleのG Suiteなど、既成のメールプロバイダに変換することを真剣に検討してください。独自にメールを管理することは、動作不能、パッチ管理、そして重複するバックアップなどは、順調な時でさえ大きな苦痛を伴うネットワーク管理タスクです。それに加え、スパムやフィッシングとの戦いでは、リソースが常に食われてしまいます。この分野における既成のプロバイダは、スパムとフィッシング対策、優れたアップタイムの達成において、実績があります。

クラウドプロバイダは、SSLにラップされたSMTPというデフォルト設定から、SMTPを設定する方法に関して、信頼性の高い文書をユーザーに提供してください。これは、MicrosoftやGoogleなどのプロバイダが、ホストするメールソリューションにユーザーを取り込むため、少し宣伝になってしまうような文書を挿入することに、私たちが反対しない唯一のケースです。

政府のサイバーセキュリティ機関は、誰もが単にサービス可能なメールインフラを管理するうえで問題を抱えており、それなりの規模で本当に優秀な仕事ができている組織はごくわずかです。コンテンツベースの攻撃に関して、専門家はDMARCなど最低限の技術的防御の導入と、フィッシング詐欺の認識と予防に関するユーザー教育を引き続き呼びかけてください。

IMAP (143/993)とPOP (110/995)

スパムとされるメールの割合は、たった55%です。

調査結果の詳細

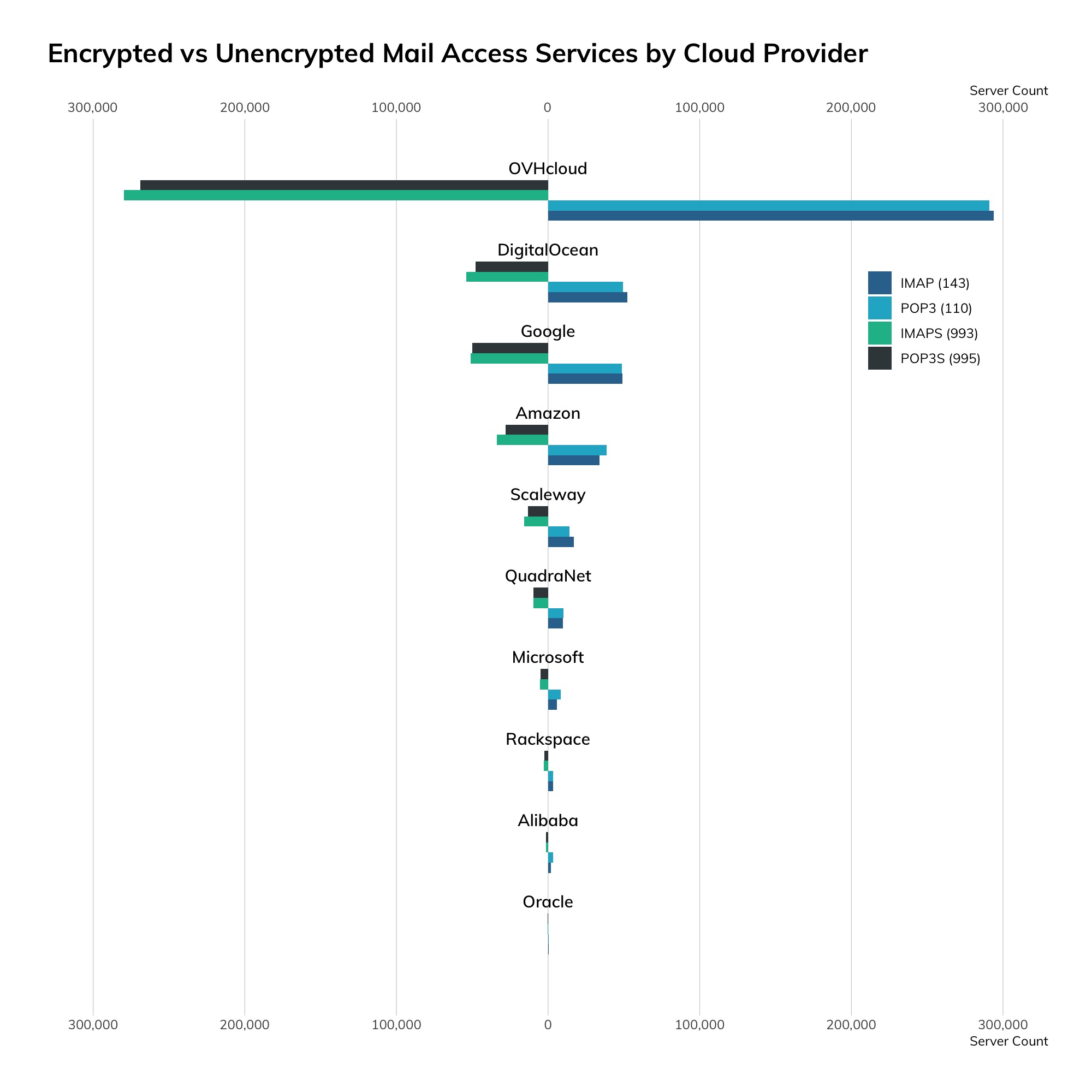

SMTPは、組織へのメールインバウンドを処理するもので、一方POPとIMAPは、読んで返信するために、そのメールを回収している個々のユーザーのアクションを処理します。SMTPと同様に、これらのサービスのクリアテキストおよび暗号化されたバージョンの普及を詳しく調査し、その結果を全体および国とクラウド別にして以下のグラフに示しました。

|

国 |

IMAP(143) |

IMAPS(993) |

POP3(110) |

POP3S(995) |

|

米国 |

1,402,707 |

1,376,546 |

1,427,119 |

1,347,756 |

|

ドイツ |

386,092 |

376,780 |

367,597 |

336,128 |

|

日本 |

310,159 |

279,196 |

396,123 |

309,619 |

|

ポーランド |

286,820 |

278,183 |

286,957 |

272,185 |

|

フランス |

251,024 |

238,042 |

244,940 |

221,815 |

|

カナダ |

149,171 |

145,738 |

150,229 |

139,814 |

|

イギリス |

142,433 |

134,132 |

141,653 |

122,933 |

|

オランダ |

138,202 |

134,078 |

138,549 |

130,015 |

|

ロシア |

116,758 |

108,308 |

119,790 |

102,058 |

|

トルコ |

65,526 |

55,545 |

69,857 |

54,418 |

|

国 |

IMAP(143) |

IMAPS(993) |

POP3(110) |

POP3S(995) |

|

米国 |

1,402,707 |

1,376,546 |

1,427,119 |

1,347,756 |

|

ドイツ |

386,092 |

376,780 |

367,597 |

336,128 |

|

日本 |

310,159 |

279,196 |

396,123 |

309,619 |

|

ポーランド |

286,820 |

278,183 |

286,957 |

272,185 |

|

フランス |

251,024 |

238,042 |

244,940 |

221,815 |

|

カナダ |

149,171 |

145,738 |

150,229 |

139,814 |

|

イギリス |

142,433 |

134,132 |

141,653 |

122,933 |

|

オランダ |

138,202 |

134,078 |

138,549 |

130,015 |

|

ロシア |

116,758 |

108,308 |

119,790 |

102,058 |

|

トルコ |

65,526 |

55,545 |

69,857 |

54,418 |

エンドユーザーがアクセスできるメールプロトコルでは、選択肢が少ないものの、ベンダーごとのIMAPサーバーをフィンガープリントできました。

| IMAP/POP グループ | 数 |

|---|---|

|

Dovecot |

3,068,391 |

|

Courier MTA |

103,604 |

|

Exchange Server |

37,448 |

|

Cyrus MTA |

12,671 |

|

Qpopper |

9,809 |

|

Bigfoot Email Tools |

6,153 |

|

Lotus Domino |

1,102 |

|

CCProxy |

896 |

|

E-mail Services |

845 |

| IMAP/POP グループ | 数 |

|---|---|

|

Dovecot |

3,068,391 |

|

Courier MTA |

103,604 |

|

Exchange Server |

37,448 |

|

Cyrus MTA |

12,671 |

|

Qpopper |

9,809 |

|

Bigfoot Email Tools |

6,153 |

|

Lotus Domino |

1,102 |

|

CCProxy |

896 |

|

E-mail Services |

845 |

それでも、バージョンごとのテレメトリはほとんどありません。IMAPとPOPは、事前に認証された方法でこの情報を開示しないことが多く、私たちにはバージョンからそれなりの正確性を得るのに有効なテクニックがありません。

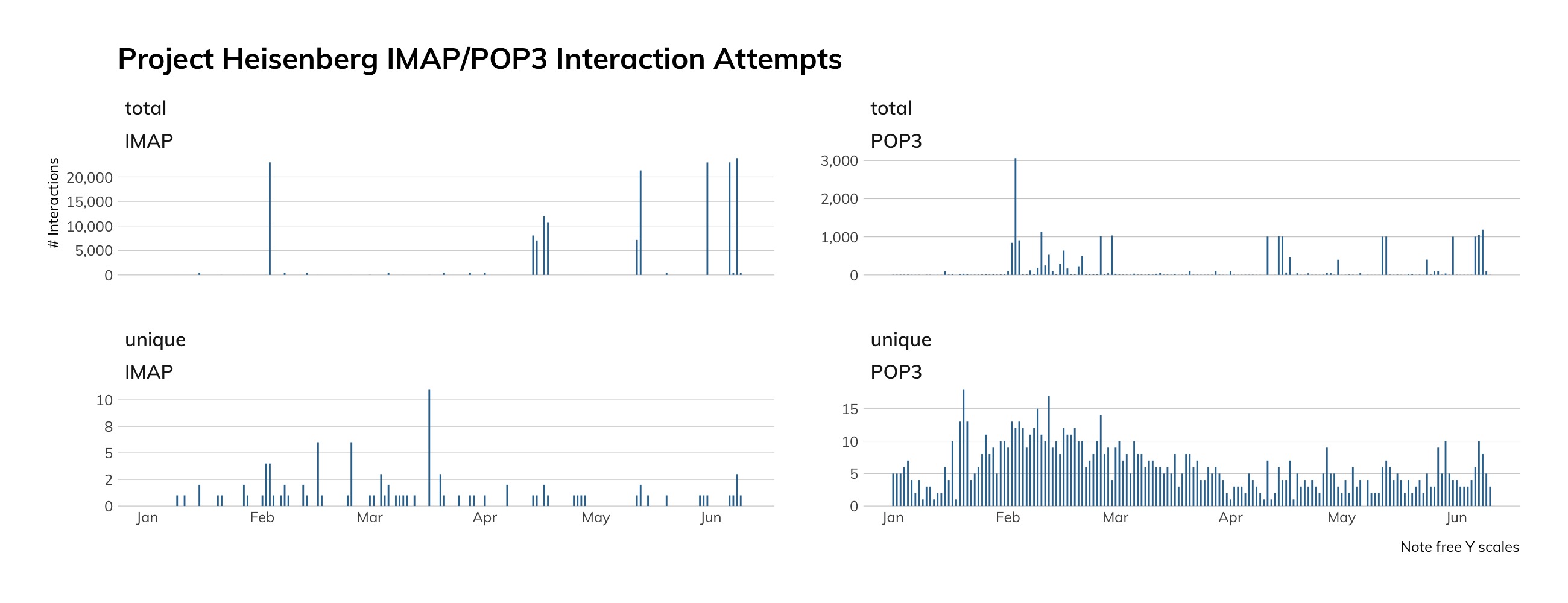

攻撃者の視点

以下のグラフは、ハニーポットのIMAPとPOPへの接続を表しています。はじめはスパイクが外れ値に見えるかも知れませんが、IMAPとPOPのプロビングは実際、常に尖っているもののようです。理由は分かりませんが、これらのスキャンには統計用語でいう「高い季節性」があります。つまり、他のプロトコルのスキャンで通常みられる恒常性ではなく、バーストが発生する傾向にあるということです。

調査期間中、IMAPとPOPで施行された特有のユーザー名は、約7,500件でした。施行されたユーザー名のトップ20は以下の通りです。

- admin

- test

- webmaster

- backup

- info

- marketing

- contact

- support

- office

- sales

- postmaster

- abuse

- service

- spam

- master

- helpdesk

- mailing

- newsletter

- recruit

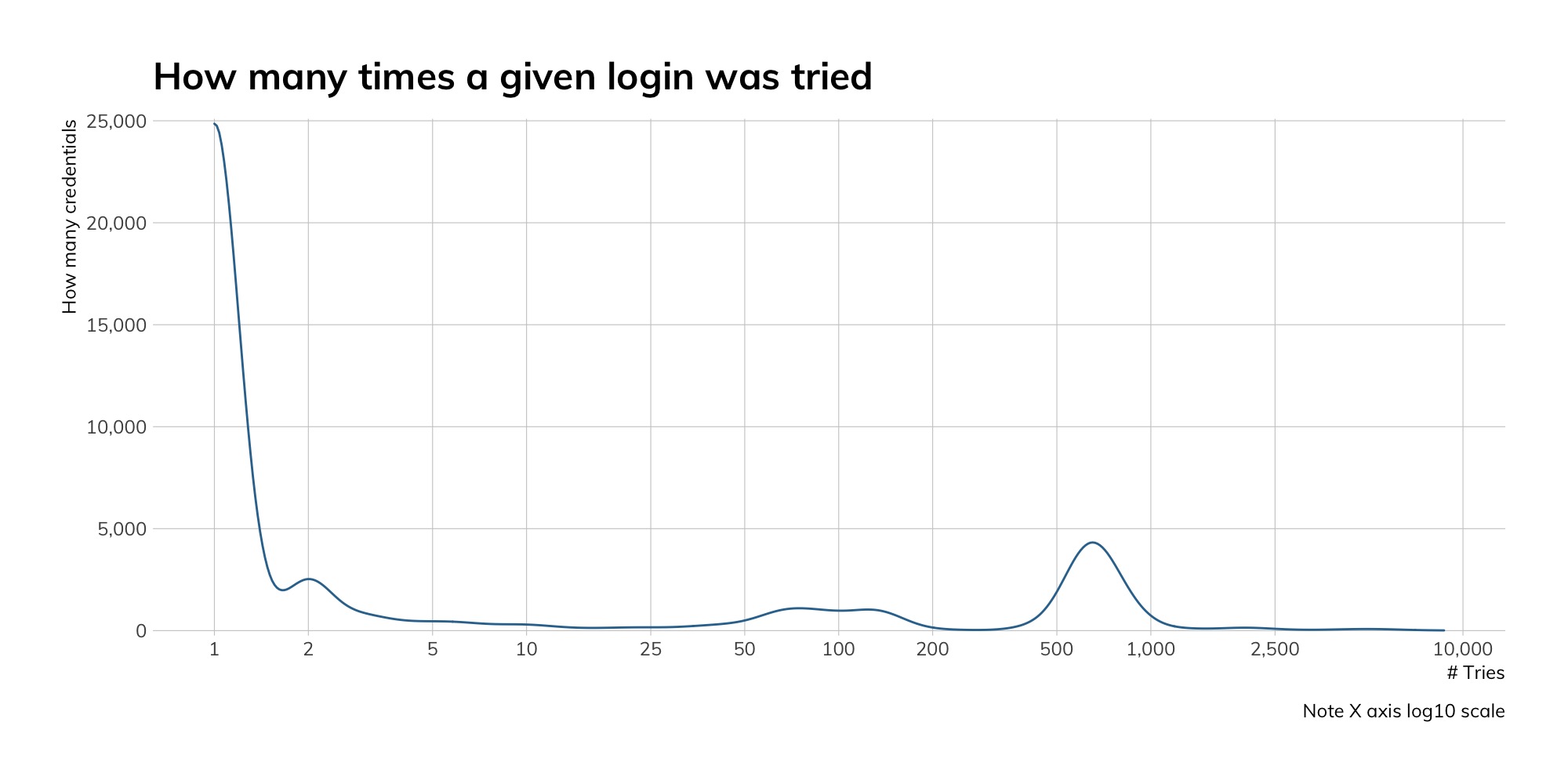

これらのユーザー名が、それぞれ4,000~8,000回試行されました。興味深いことに、ほとんどの実行で各ユーザー名が1度だけ試されていますが、攻撃者が、1回で1つのユーザー名と500~1000個のパスワードを試すこともありました。

アドバイス

ITとITセキュリティチームは、独自のオンプレミス型メールインフラを管理するコストを、金銭面だけでなく時間や専門知識の観点からも、定期的にチェックしてください。できる限り、Outlook 365やGoogle G Suite(TLSがデフォルトでサポートしているクライアントメールサービス)など、専門的なメールプロバイダへの移行を検討し、アップタイム保証やスパム排除を「他人に任せる」という恩恵を享受してください。

クラウドプロバイダも同様に、人々を独自のメールインフラを維持することから遠ざけ、合理的で安定した代替手段を検討することを、ユーザーに奨励してください。少なくとも、クラウドプロバイダの文書は、POPとIMAPの違いと、なぜそれらが必要でないのかを明確に説明し、ユーザーをTLSにラップされたクライアントメールサービスに導いてください。

政府のサイバーセキュリティ機関は、クリアテキストのIMAPとPOPプロトコルに代わる強力な暗号化手段を提唱し、POPとIMAPは多くの場合、多要素認証による安全性が確保されていないことからパスワードテストに便利なバックドアであるという事実を一般に周知徹底してください。

エクスポージャーの測定

リモートアクセス

エクスポージャーの測定

リモートアクセス

ここで、はっきりと伝えなければならないことがあります。コンソール端末のセッションで説明した内容は多くのタスクにとって役に立ちま��ん。皆さんと同様に、私たちもコマンドラインのファンですが、最新のITエコシステムでは、リモートデスクトップやサーバー環境のグラフィカルユーザーインターフェース(GUI)の方が有効です。従来の(つまり、ブラウザベースでない)デスクトップアプリケーションにリモートアクセスを与えるにしても、イントラネットリソースへのアクセスを防ぐにしても、さらに完全なデスクトップのインタラクティブセッションの遠隔利用を有効にするにしても、これらのソリューションが真のニーズを満たし、Get Stuff Done™のような組織作りに役立ちます。

この現実を認識したうえで、非常に人気の高い2つのリモートアクセスサービスについて見てみました。

- Virtual Network Computing(VNC、TCP/5900)

- Microsoft Remote Desktop(RDP、TCP/3389)

拝啓、X-Window様、大変申し訳ありません、貴君の時代は終わりました。今後は、天文学研究室とハリウッド映画のハッキングシーンでご活躍ください。

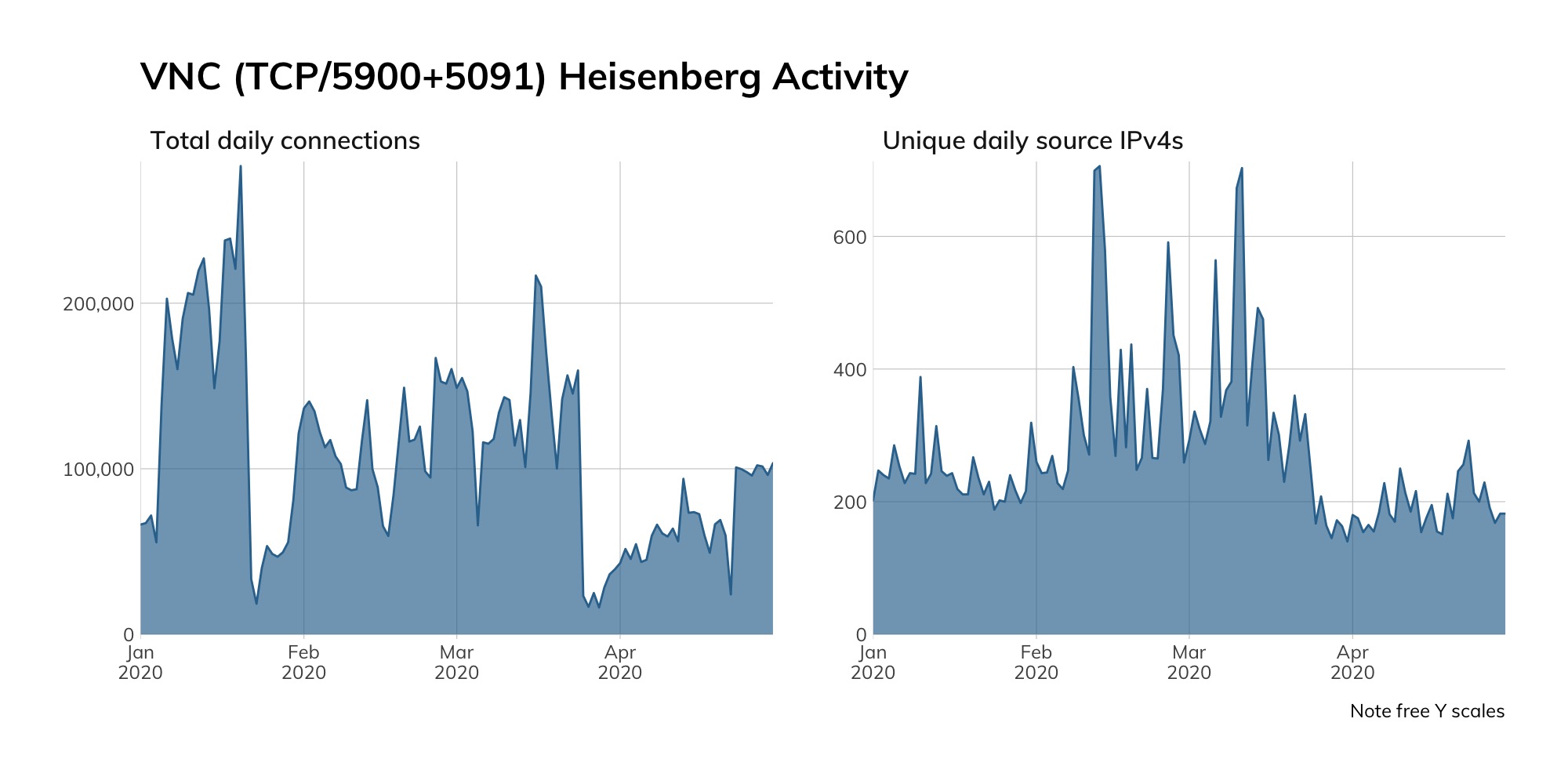

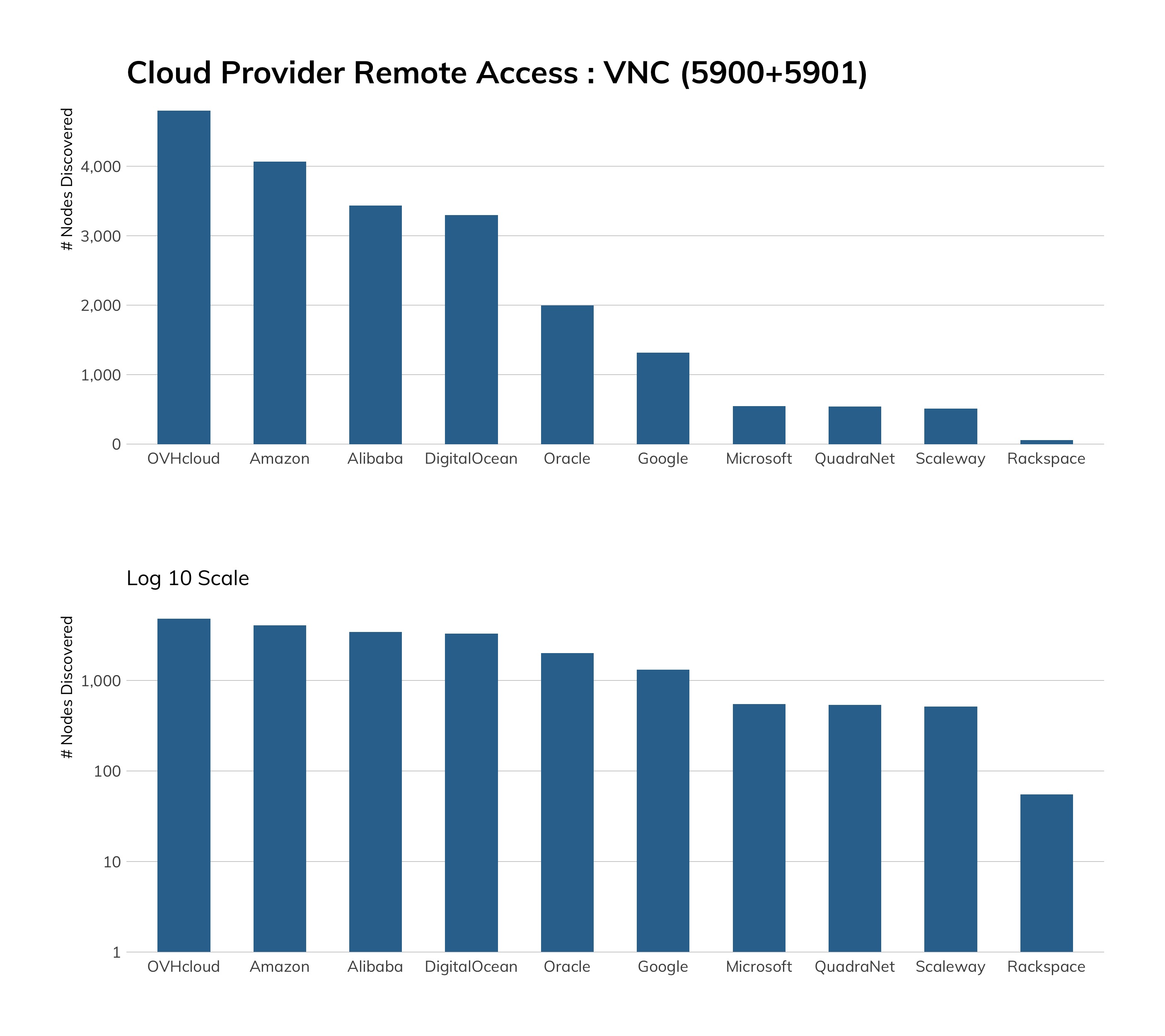

VNC (5900 & 5901)

これはRFBですが、どういう訳か誰もそうは呼びません。

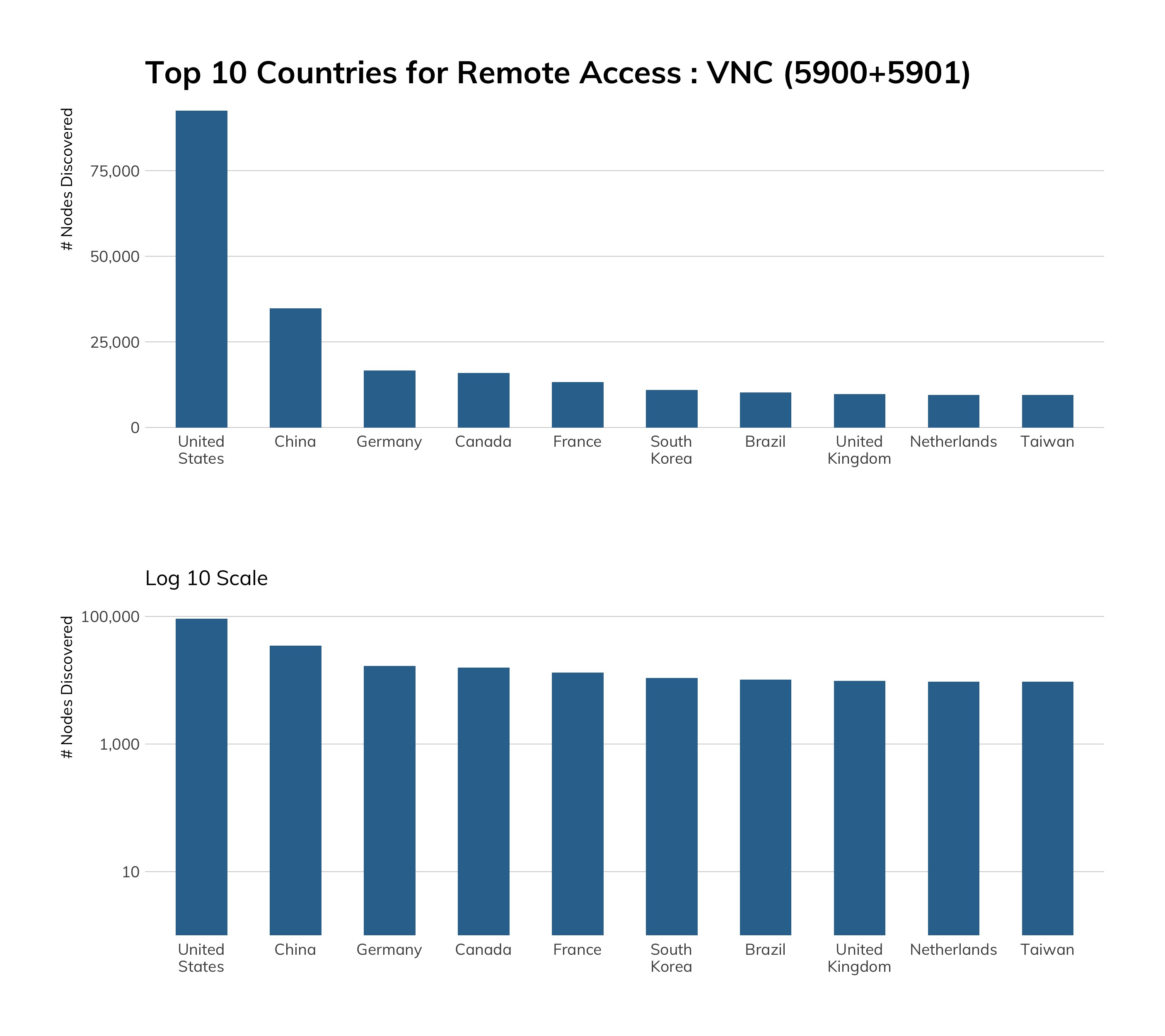

調査結果の詳細

Project Sonarは、5,900件ンのデフォルトポートと人気のある代替ポートで、34万7,940件のVNCサーバーを見つけました。その他のソースで、さらに大きな数字を見たことがあるという場合(具体的には、素晴らしい調査結果であるKasperskyのサマリーペーパーをご覧ください)、VNCはインターネットの未開拓地にある多くのポートにも存在しているため、そのような数字もおそらく正確なものです。理由はどうであれ、VNC実装は、設計上の決定として、IANAが割り当てたポート番号を厳密に遵守しません。つまり、エクスポージャーのベースラインとして私たちの数字を使うことはできます。一方、少なくとも60%近くのVNCユーザーがサービスで最も一般的なポートを使うという結果が出ていますが、国やネットワーク別の分布を一般化し過ぎるのは避けた方が良いでしょう

ここでは、OVHがリードしています。これは、「VNCを通してパブリッククラウドインスタンスにアクセスする方法」に関する「役立つ」サポートページがあるためです。VCNにはルートユーザーとしてログインするため、このページにはルートユーザー用のパスワードの設定方法も記載されています。これは多くの規制基準に違反しており、本当に泣きたくなります。

AmazonもAlibabaやDigitalOceanに並び、わざわざ攻撃面を広げる手助けをしています。これで、クラウドエクスポージャービューで彼らが「トップ4」となった理由がお分かりになるでしょう。

エクスポージャー情報

本レポートのいくつかのセクションでもそうだったように、VNCにおけるビジネスおよび家庭用ISPのエクスポージャーについて話す必要があります。なぜなら、これが全てのエクスポージャーのうち大きな割合を占めているからです。以下のISP/プロバイダは、発見されたVNCノードの合計30%を占めました。

すでにお聞きになったことがあるかも知れませんが、これらのノードは主に、内部ネットワークの何かに、迅速なリモートアクセスを必要とする企業か、または遠隔で自宅システムにアクセスしたい、家庭ユーザーです。

認証情報を推測しようとするのは、どのような方法であっても米国ではCFAAの違反になります。調査チームはオレンジ色の囚人服を着たくはないので、ログインが必要なシステムの数を調べることはできません。また、画像に機密情報が含まれていた場合、多くの地域でプライバシー法の違反となるため、スクリーンショットを撮ることもできません。

発見されたサーバーの52%がRFBのバージョン3.8(最も新しいRFBのスタンダード)を使用しており、次に多かったのは何らかのmacOSを使用しているというのが19%でした。これは、Apple製のコンピュータが、ある程度の数字で現れる可能性が高い、数少ないプロトコルの1つです。VNC上では、adminインターフェースを露出している数十台のマルチファンクションデバイスも見つかりました。

攻撃者の視点

数年間にわたり、VNCの全バージョンで多くのバグが見つかっていますが、幸い、そのほとんどは認証済みのセッションがなければ効果が出ません。しかしながら、「ダークウェブ」にはただ試行されるのを待っている80億以上の認証情報が出回っています。

他のサービス同様、HeisenbergハニーポットネットワークではVNCサービスを取り上げていません。そのため、上記のグラフに示されているのは、日和見主義的なスキャンまたは組織の設定ミス(AWS、GoogleまたはRackspaceで、あると思っていたIPアドレスにない、かつて所有していたVNCサーバーを狙うなど)です。

接続の試行回数が多いことから、VNCをインターネットに露出する際は十分に注意して、一度も使用されたことのない強力な認証情報でパッチが当てられていないVNCサーバーコードを使用し、さらに多要素認証で安全性を強化してください。

アドバイス

ITとITセキュリティチームは、すべてのVNCアクセスをVPN接続やSSHトンネルの背後に置き、絶対にVNCを直接インターネットに露出させないようにしてください。VNCアクセスのあるホストをパブリックインターネットで使用するには、設定や維持で気を付けるべきことが多くあります。

クラウドプロバイダは、VNCを裸のまま使用することは避けるように呼びかけ、VNC-over-SSHなど、より安全でコツと効率の高いソリューションをユーザーに提案してください。当然ながら、セキュリティが強化されたVNCのクライアントやサーバーのセットアップはありますが、チュートリアルやセットアップガイドの多くは、ユーザーの攻撃面を広げるだけのものです。

政府のサイバーセキュリティ機関は、VNCの安全な使用方法のガイダンスを定期的に公開し、VNCの脆弱性開示を監視し、また時宜を得たアラートを発行して、インターネットサービスプロバイダに少なくともデフォルトポート(5900)ではVNCアクセスをブロックするよう奨励してください。

リモートデスクトップ — RDP (3389)

これはVNCに似ていますが、マイクロソフト寄りのものです。

WindowsXP(2001)の導入により、さまざまなイノベーションが生まれました。例として、マルウェアの広範におよぶ分布、ブルースクリーンによるデータ損失、さらには、リモートデスクトップ接続を介して他のWindowsXPシステムのキーボードビデオマウス(KVM)接続が容易に可能となるという新たな機能などです(以前は「端末サービス」と呼ばれていましたが、Microsoftはその名前が気に入らなかったようです)。これはXP以降すべてのWindowsバージョンに搭載されており、ほとんどのユーザーが遠隔でWindowsシステムにアクセスする際、主にこの方法を使っています。サイバーセキュリティ関係者の多くは、Microsoft Remote Desktopについて話す時は、 RDP(リモートデスクトッププロトコル)のショートカットを使用します。

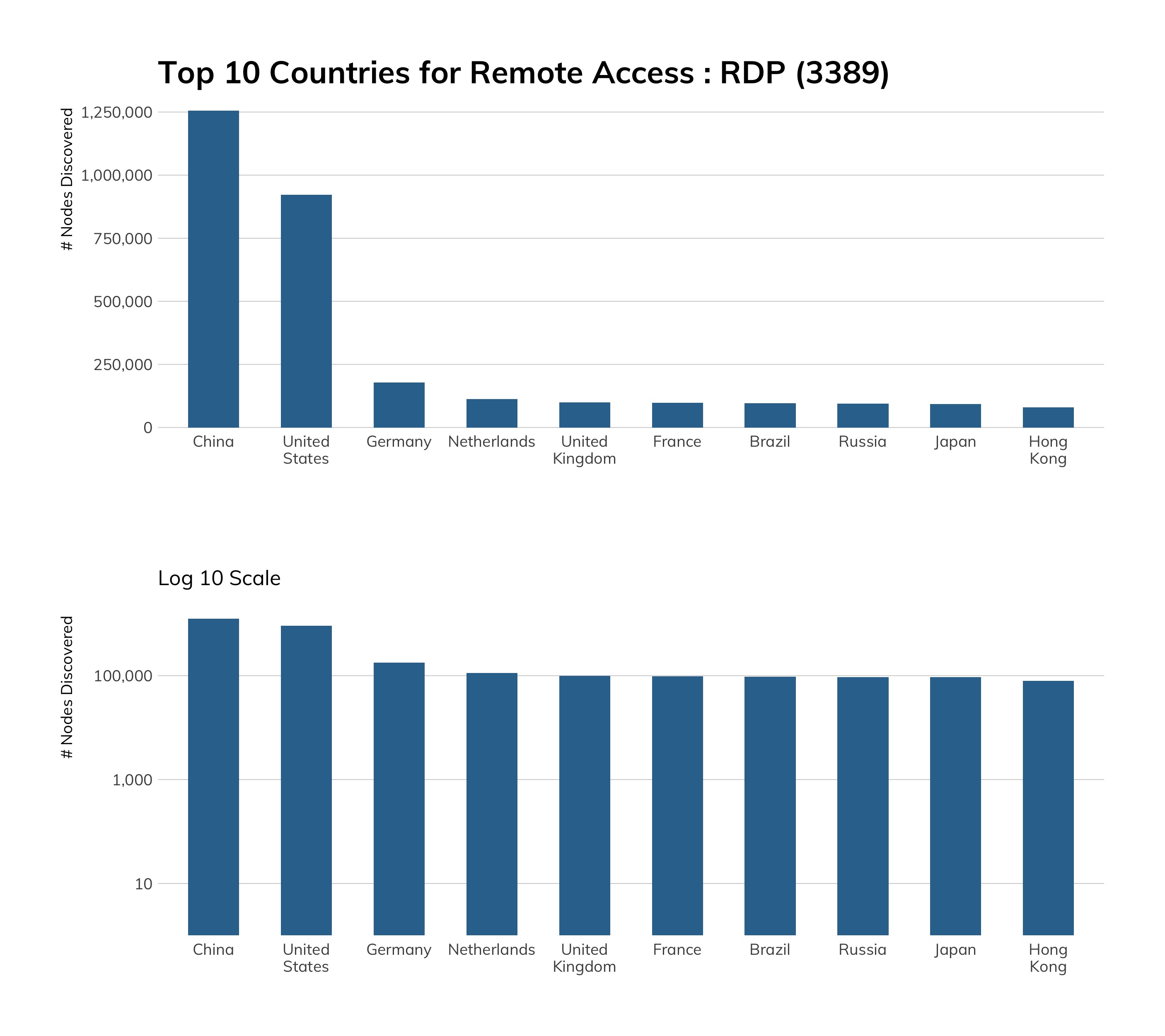

調査結果の詳細

Project Sonarは、400万件弱の活発なRDPノードを発見しました。そのうちの4分の1以上が中国に帰属するネットワークです。

エクスポージャー情報

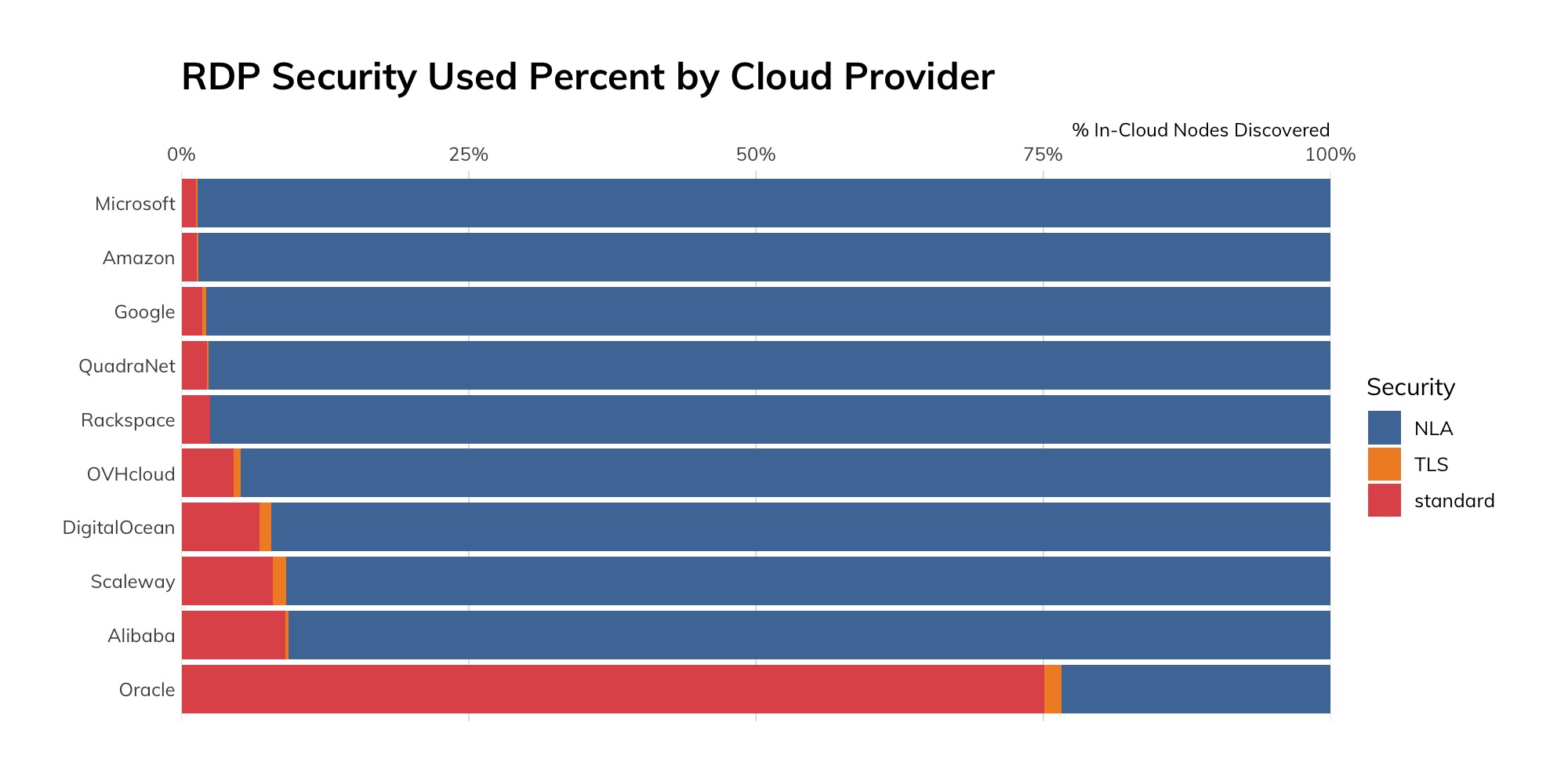

当然のことながら、RDPノードの約4分の1が、調査対象のクラウドプロバイダネットワーク内にありました。Microsoft Azureがトップになると予想していましたが(Windowsですから)、結局のところ、接続しなくてもこのようなリモートシステムは利用できるという訳です。ですから、AzureがホストするRDPが3位だったことを知ったときは、驚きました。3位と言っても、クラウドの巨人であるAmazonとAlibabaに次いでいるので、これは強力な3位です。

RDPはどこにでもあり、その数は(VNCの40万弱に対し、400万以上で)VNCを一桁上回っています。前述の「クラウド」使用の場合以外では、中小企業がビジネスクラスのISP接続で、または事業がリモートアクセスや管理に、さらに小売り業者が日常的な管理業務でポイントオブセールスのRDPを有効にするなどの使用方法があります。またホームユーザーの間でも、家庭用PCへのリモートアクセスを有効化する上で、ファイヤーウォールに時間をかけ���穴をあけるため使いやすいとされています。このような遍在性が、設定ミスのまん延や脆弱性と重なり、攻撃者にとって理想的な標的となるのです。これについては次のセクションで説明します。

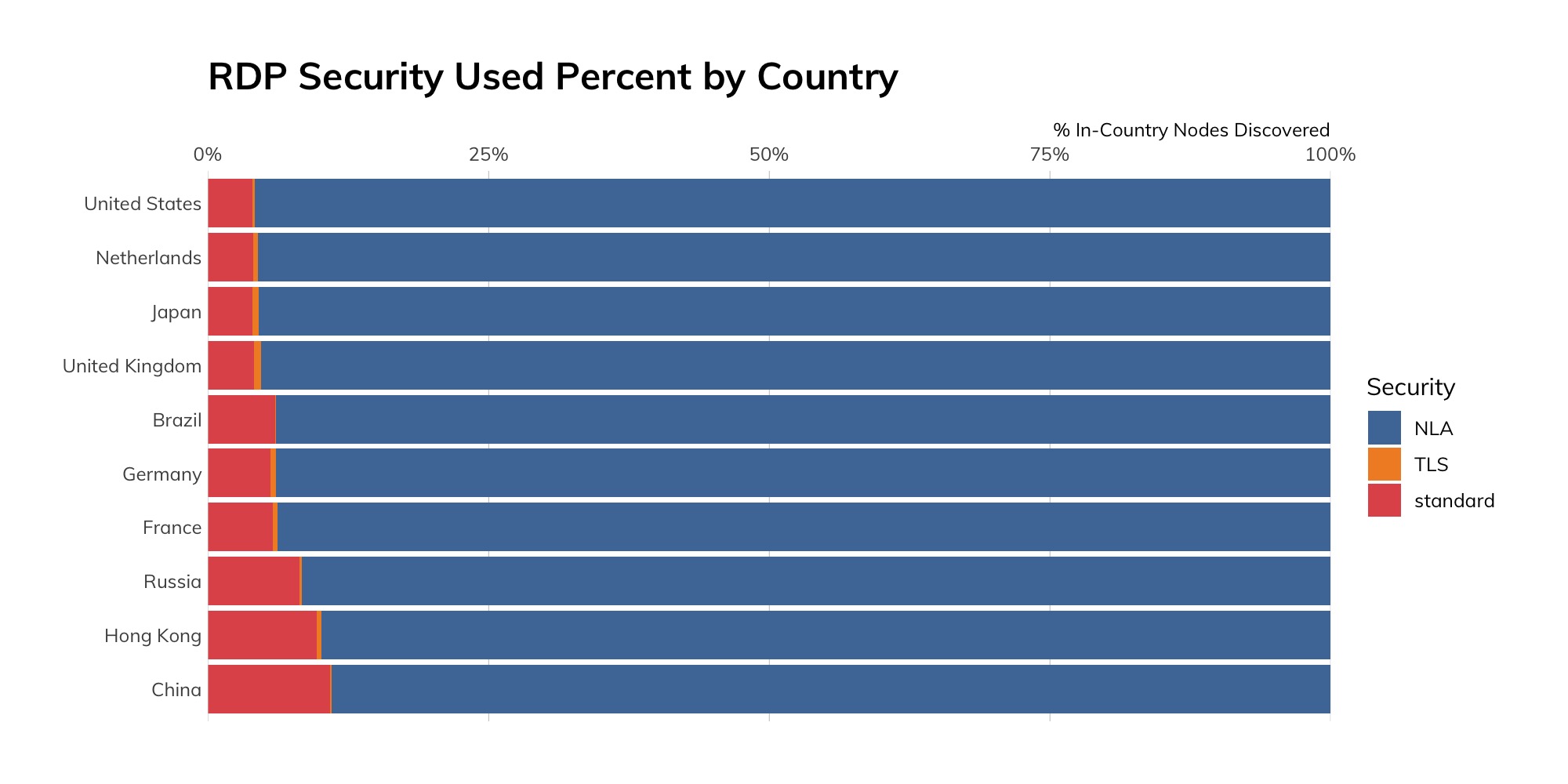

RDPセッションにはさまざまな設定方法があります。Project Sonarは、「標準」または「レガシー」、「ネットワークレベル認証」(NLA)、そして「トランスポート層セキュリティ」(TLS)の3つのステートを認識できます。「標準」というのはあたかも列車事故の発生待っている状態で、(定期的にパッチを当て、多要素認証のある安全な設定を利用しているという前提で)NLAとTLSはどちらも、セッションの安全性を確保するのに非常に役立ちます。また、トップ10の国におけるノード比率の高さと、より安全な接続オプションがクラウドに使用さていることから、ほとんどの家庭およびビジネスクラスユーザーが、それを理解したように見えます。

一方、クラウドの仕組みはそれぞれ異なり、安全なセキュリティモードの使用という点では、Oracleクラウドのユーザーが最下位となっています(これもクラウド内のノード比率から見て判断)。これは、おそらくRDPを有効化する際のデフォルト設定が原因だと思われます。

攻撃者の視点

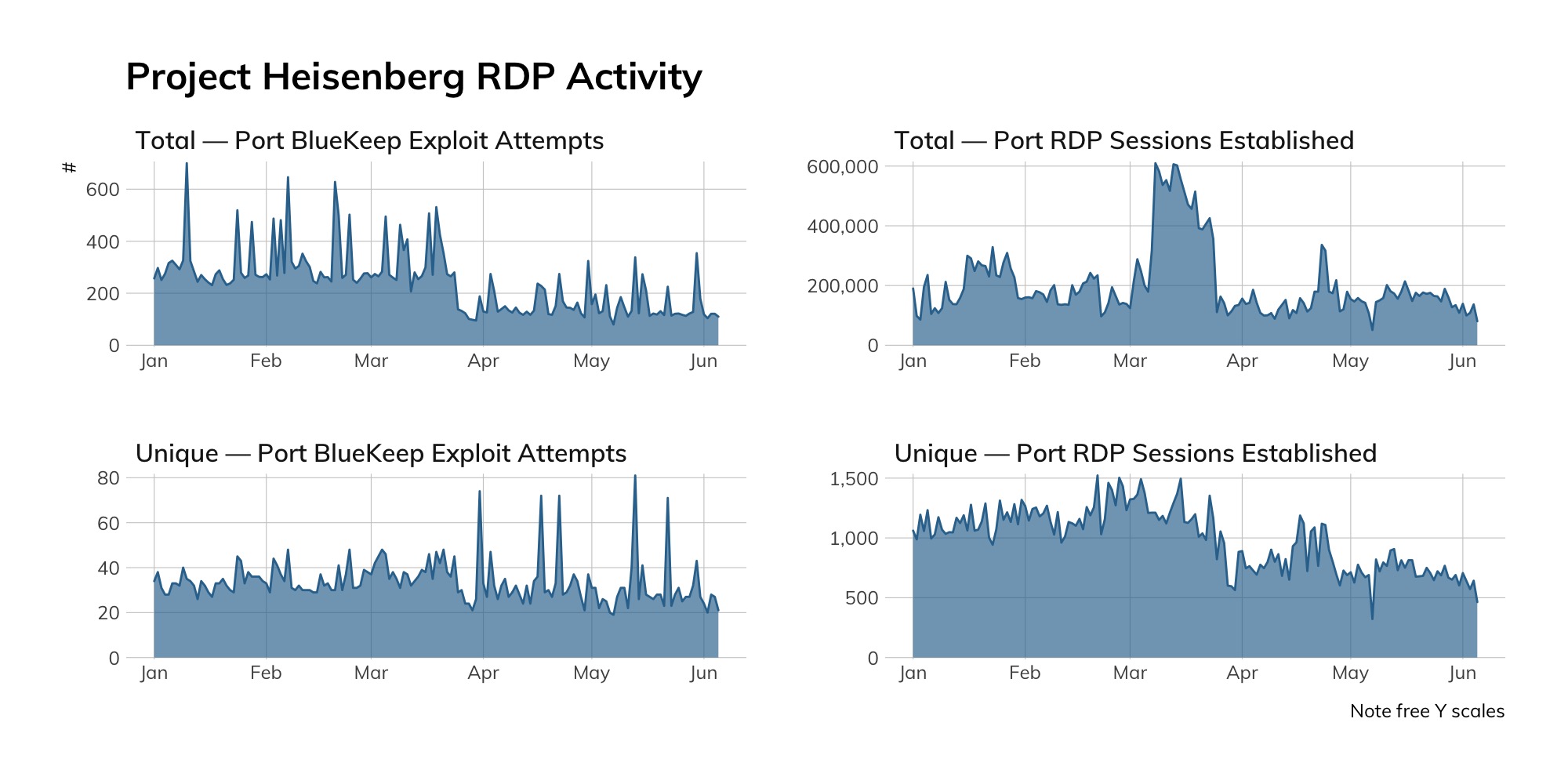

このプロトコルは、ハニーポットがしっかりとカバーしており、RDPセッションの確立とBlueKeep経由でのRDP悪用の試みという2つの領域に注目します。

2019年の春にMcrosoftが発表した、RDPにおける認証されていないリモートコード実行の欠陥であるBlueKeepは、かなり悲観視されていたものの、ほぼ終息しました。これは、人々が実際にパッチを当て、NLAに切り替えたためだと考えられます(国およびクラウド別の調査結果にも表れており、また調査対象となったRDPの92%がNLAを使用していたことも分かっています)。BlueKeepが当時言われていたほどの悪夢にならずに済んだのは、すべてのレベルで早期に行われた、一貫した正しい警告のおかげだったと私たちは考えています。

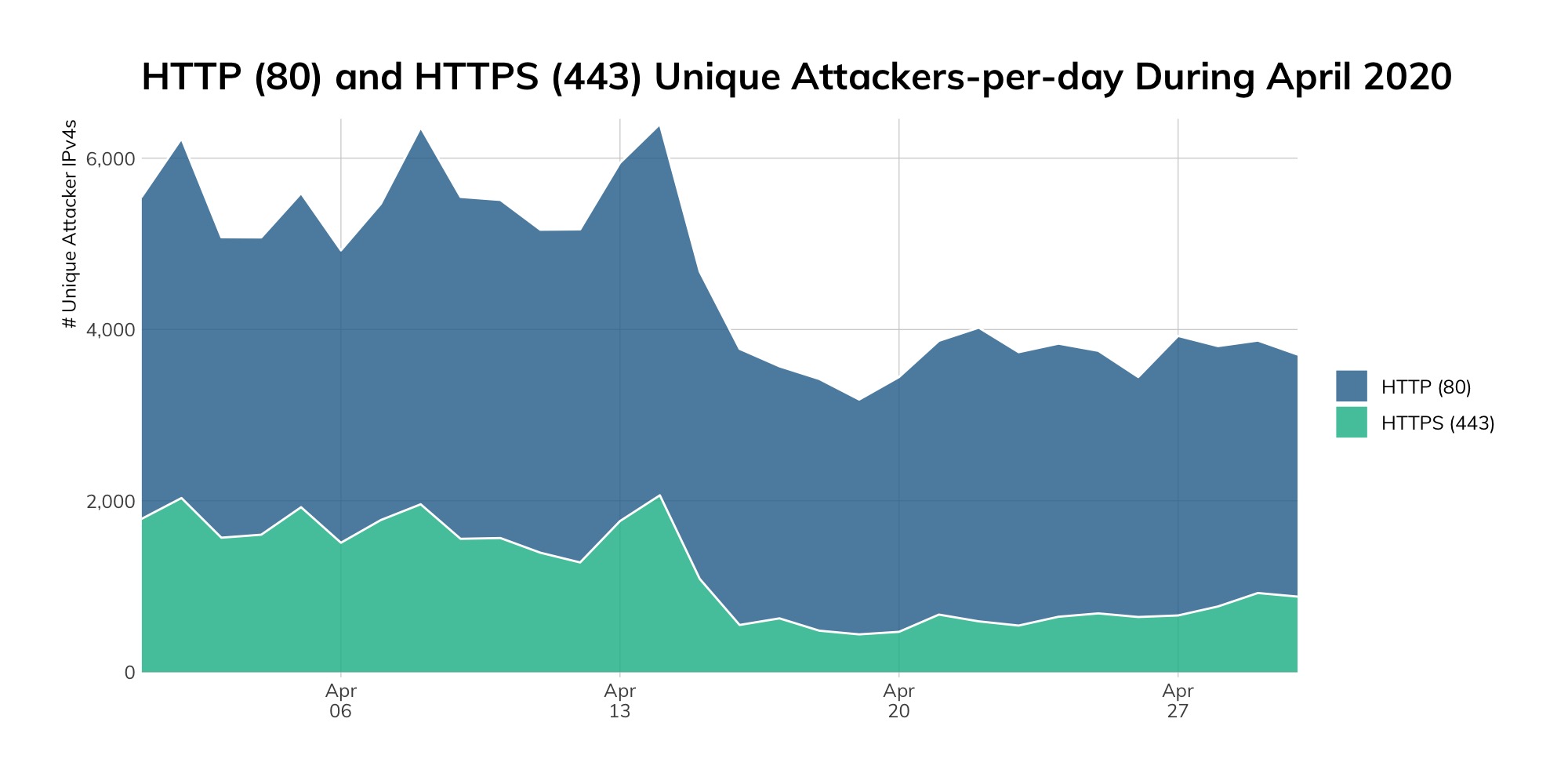

BlueKeepの活動の証拠がないという訳ではありません。しかし、BlueKeepの使用よりも、クレデンシャルスタッフィングの試行の方がはるかに多く見られています。

上記の図から学べることが4つあります。

- BlueKeepの数が非常に少ないということ。

- 悪意のあるユニークなソースホストの数が少ないということ。

- RDPの活動が不変であるということ。

- 攻撃者は、2020年のパンデミックにより米国がロックダウンを始めた頃、幸運が訪れるかもしれないと考えていました。

2020年1月1日から2020年4月30日までの間に、HeisenbergはBlueKeepベースのエクスプロイトの使用を試みた、またはハニーポットネットワークに対してクレデンシャルスタッフィングを行った、個別ソースのIPアドレスを8,500件以上見つけました。これらのユニークなIPv4アドレスの11%がDigitalOceanに由来していますが、悪意のあるRDPトラフィックすべてのうち16%が、オランダのホスティングプロバイダであるHostkeyから来ています。これら2つのネットワークソースが目立つ一方、1,310件の個別の自律システム(ASes)が悪意のあるソースをホストしているため、非難を目を向ける場所は多くあります。

アドバイス

ITとITセキュリティチームは、GUIリモートアクセスのためにどうしてもRDPの使用するという場合は、RDPをVPNに置くことを検討してください。RDPを直接インターネット上に置く必要がある場合は、必要に応じて行うようにし、RDPが露出されている全てのシステムにパッチが適用されており、多要素認証によってRDPの設定ができるだけ強力であることを徹底してください。

クラウドプロバイダは、かなり安全なデフォルトを確保し、弱い設定でRDPを展開したユーザーに対し、定期的な注意喚起を行ってください。ユーザーが一定期間だけ簡単にRDPを有効化できるようにすることは、クレデンシャルスタッフィング攻撃の予防に大きく役立ちます。インターネットを少しでも安全にするため、プロバイダは悪意のあるトラフィックを監視し、地域のCERTと協力して、可及的速やかに悪意のあるノードをシャットダウンさせてください。

政府のサイバーセキュリティ機関は、引き続きRDPの危険性と、安全な使い方の徹底について、人々への啓蒙活動を続けてください。悪意があるとしてよく知られるソースがあることから、セキュリティ機関は地域のCERTやホスティング/クラウドプロバイダと連携し、悪いトラフィックをリモートホストに侵入する前に止められるようにしてください。

Citrix ADC/NetScaler (TCP/Various)

これはVNCと似ていますが、例えて言うなら、Plan9がベル研究所から抜け出して、人気者になったようなものです。

Citrixは1989年に設立され、長年にわたって多様なリモートアクセスソリューションを開発してきました。最新のCitrix ADC(アプリケーション配信コントローラ)とNetScalerソリューションは、Microsoft Remote Desktop Servicesインフラを使用して、仮想アプリケーションやデスクトップをリモートユーザーに配信します。組織には、単なるなリモートデスクトップよりも堅牢なアクセスコントロールを設定することが可能で、Citrixのアプリケーション配信プロセス内では、それをさらに高速化させ、Remote Desktopセッションよりも消費する帯域幅を少なくする最適化が可能です。

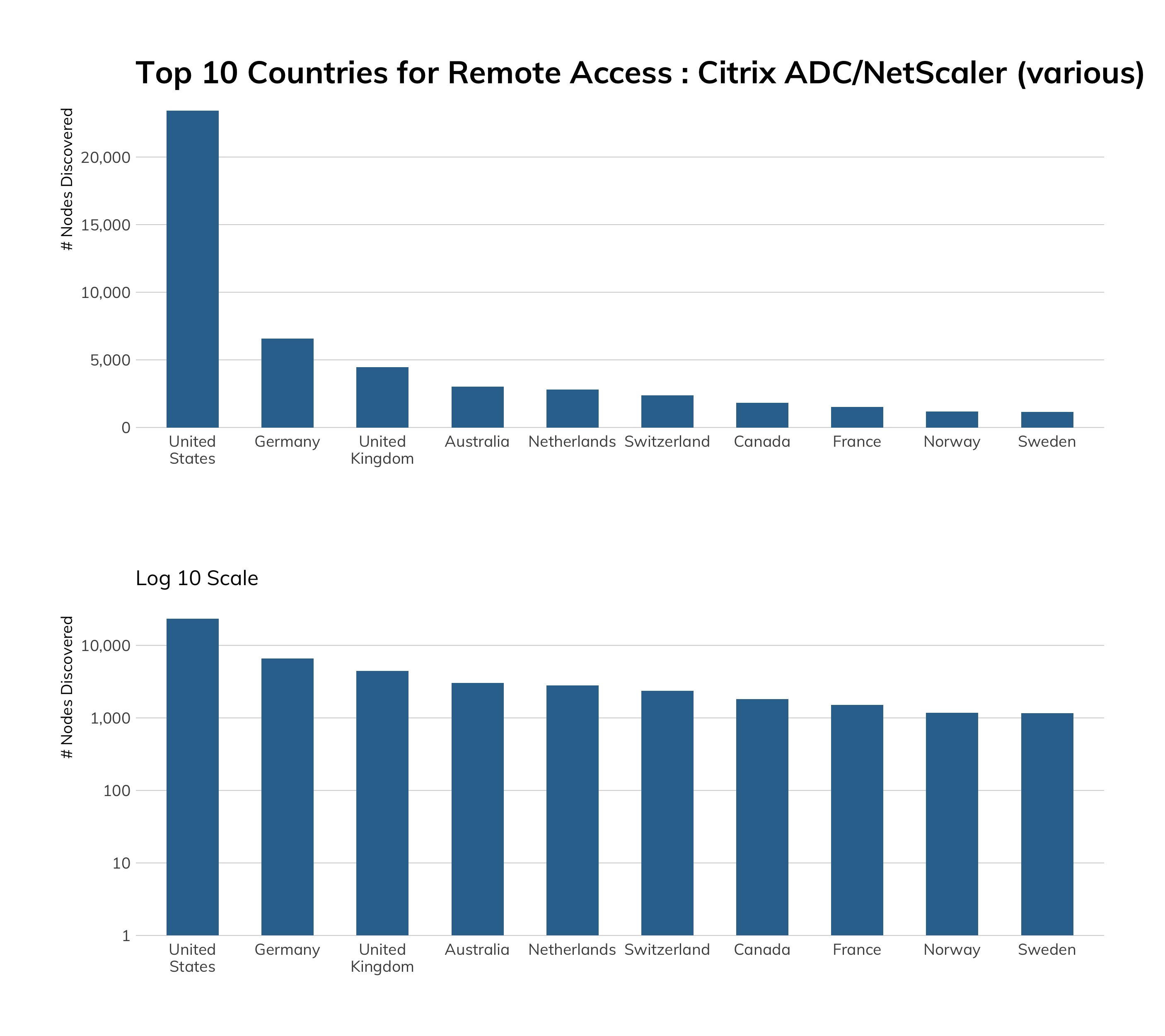

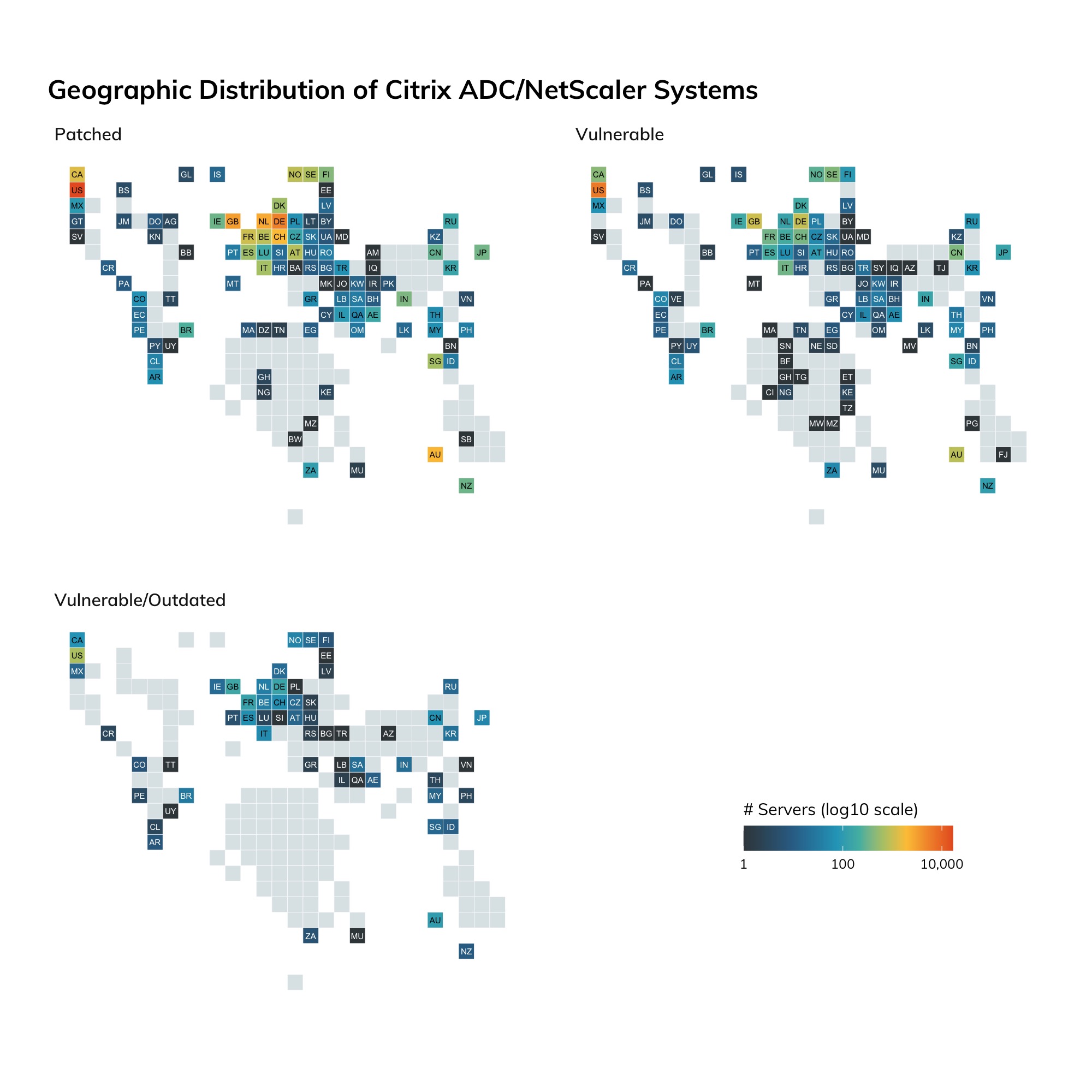

調査結果の詳細

HTTPとNTPサーバーがCitrixシステムであることを通知するようになっているため、インターネット上で当該システムを認識するのは想像以上に簡単です。これにより、Rapid7 Labsのリサーチャーが、インターネット上のCitrixシステムの普及を追跡することは容易でした。また、2020年3月にはダウンロード可能なCitrixクライアントのバージョンフィンガープリントに基づいて、サーバーのバージョンフィンガープリントを見つける方法を開発しました(もう一度いいますが、Citrixが自社のシステムを認識可能しています)。

Labsチームが時間をかけてこのような取り組みを行ったのは、攻撃者が危険なリモートコード実行の脆弱性にパッチを当てていないシステムを攻撃し続けていて、私たちはさまざまな技術のパッチ適用率をモデルする多くのプロジェクトを進めているからです。

トップ10にある他の多くの国と異なり、中国はCitrixシステムのインターネットへの露出で、スウェーデンすら破れませんでした。

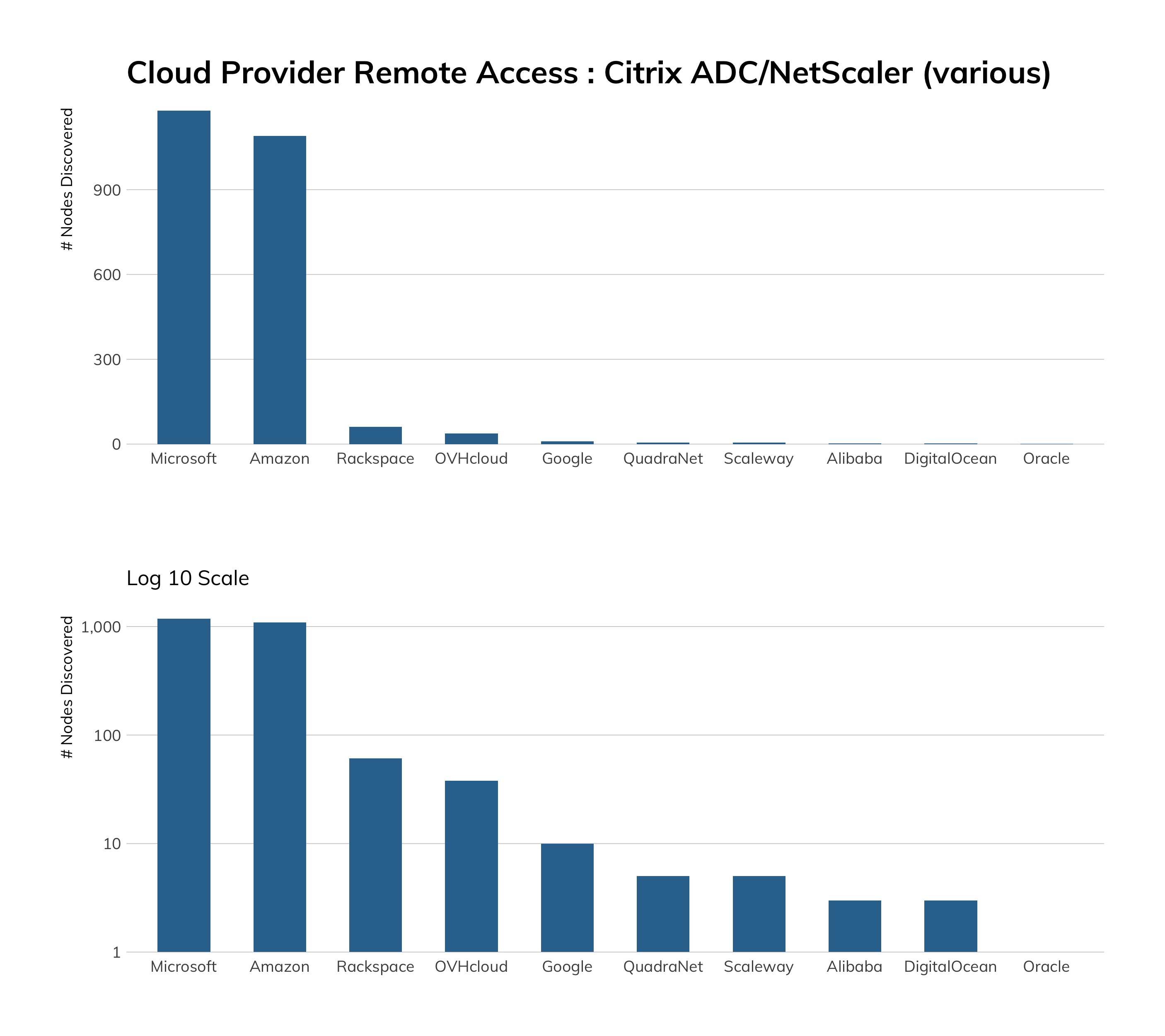

クラウド環境にCitrixが欠如しているというのは、この技術が通常、ほぼ企業やビジネス環境のみで見られる仮想デスクトップ基盤(VDI)に関連付けられることから、納得できます。

エクスポージャー情報

積極的に悪用している脆弱性や、その状況に関する政府の定期的な警告を考慮すると、インターネットに面するCitrixサーバーが完全にパッチ適用されている、または緩和策があると思うかもしれません。(またしても)それは間違いです。しかしこの場合、状況はそれほど悲観的ではありません

私たちのバージョンフィンガープリント技術では、インターネットに面するCitrixシステムの73%にパッチが当てられている、または緩和策が整っていることが分かりました。残りの27%は、脆弱、またはひどく時代遅れである(それにより他にも問題を抱えている)という状況です。パッチ率を73%まで引き上げるには、5か月かかりました。

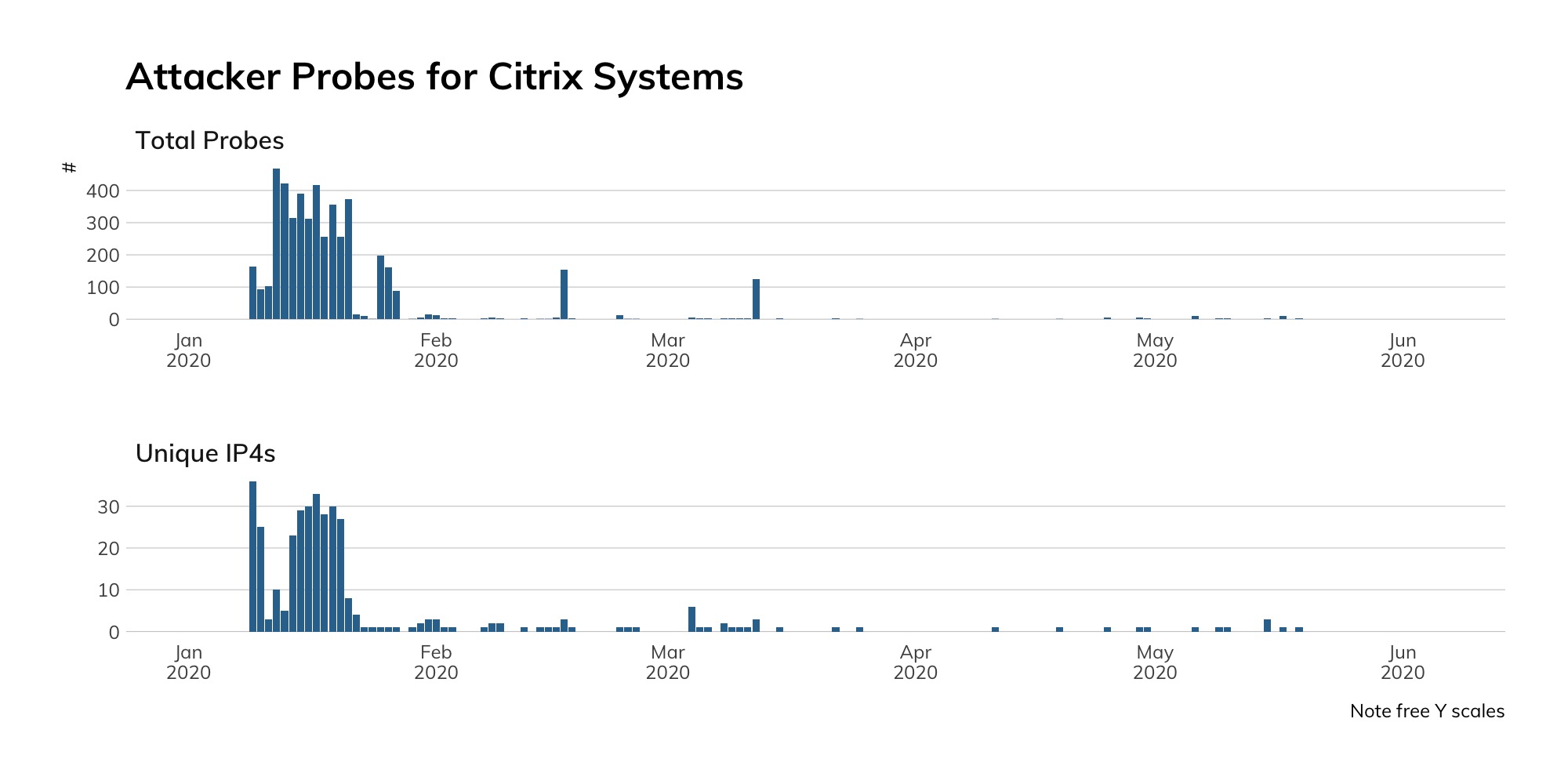

攻撃者の視点

Heisenbergハニーポットノードの大半はクラウド環境にあり、これまでに見たように、それは通常、Citrixの居場所ではありません(少なくともパブリックインターネットのクラウドセグメントでは)。1月に、悪用できるシステムを頻繁に探している攻撃者やリサーチャーを捕まえましたが、そのアクティビティは(完全に止まってはいないものの)下火になりました。

私たちのハニーポットはCitrixをエミュレートしないため、アクティビティの不足は攻撃者のインベントリスキャン後、ノードが無視されているためだと考えられます。攻撃者はまた、初期のインベントリリストを使っているか、すでにパッチ処理に長時間かかった、数千というシステムに足掛かりを持っているのかも知れません。

アドバイス

ITとITセキュリティチームは、ベンダーからの通知やCVEレポートをくまなく監視し、可及的速やかにCitrix環境にパッチを適用してください。過去18カ月間では、リモートアクセス技術を標的にする攻撃が増えていることから、これらのシステムで、より詳細なログイン設定でモニタリングを強化するのも良いアイデアです。

Citrixはクラウド環境向けのソリューションも提供していますが、その使用はあまり普及していないようなので、クラウドプロバイダは現状の対策を引き続き行うだけで十分です。

政府のサイバーセキュリティ機関はこれまで通り、Citrixのようなリモートアクセス技術における脅威アクターの活動や、脆弱性の深刻さに関する意識向上の取り組みを続けてください。

エクスポージャーの測定

データベース

エクスポージャーの測定

データベース

誕生以来、コンピュータは情報の整理で重要な役割を果たしてきましたが、1960年代に、主にIBMのSABREシステムが成功したこと、そしてそれが旅行の予約方法に改革をもたらしたことで、大きく飛躍しました。E.F. Coddが70年代に、現在リレーショナルデータベース管理システム(RDBMS)として知られる、つまりキーによって接続されている情報の正規化された表に関して説明する、基礎的文書を発行しました。それ以降、私たちはあらゆる種類のデータベースタイプの誕生を見てきましたが、本レポートでは、RDBMS、そしてシンプルでありながらパワフルなKey-Valueストレージシステムという2つの一般的なタイプに注目します。

リレーショナルデータベースは素晴らしい技術で、今後も長く使われるでしょう。だからと言って、インターネットに露出するべきではありません。決して。通常なら、安全にWebアプリケーションの背後に置かれるべきデータベース機能の偶発的な露出は、つまりのところ、SQLインジェクションという脆弱性です。どのような状況でも、またアクセスに必要な認証スキームに関係なく、データベースには誰もがアクセスできるオープン接続があってはいけません。それを許せば、問題を呼ぶだけです。

データベースをインターネットに露出するのは、本質的に無分別で、頭痛を引き起こすものです。良くないことです。残りの本セクションは、それがどれほど危険であるかを示す、分析だと思って読んでいただきたいと思います。

MySQL (3306)

私のSQL、あなたのSQL、そして皆のSQL。

MySQLの断片的な歴史についてだけで、論文を書けるほどです。元々は、オープンソースの統一されたコードベースとして始まり、Oracleに買収されてからは、MariaDB、Percona、Google Cloud SQLなどのバリアントが出現しました。これらはすべて、MySQLの仲間ですが、バージョニングはそれぞれ異なります。ベンダーごとに分析する場合は、発見されたノードの98%を占める、正式なOracle MySQLのバリアントとMariaDBに注目します。

調査結果の詳細

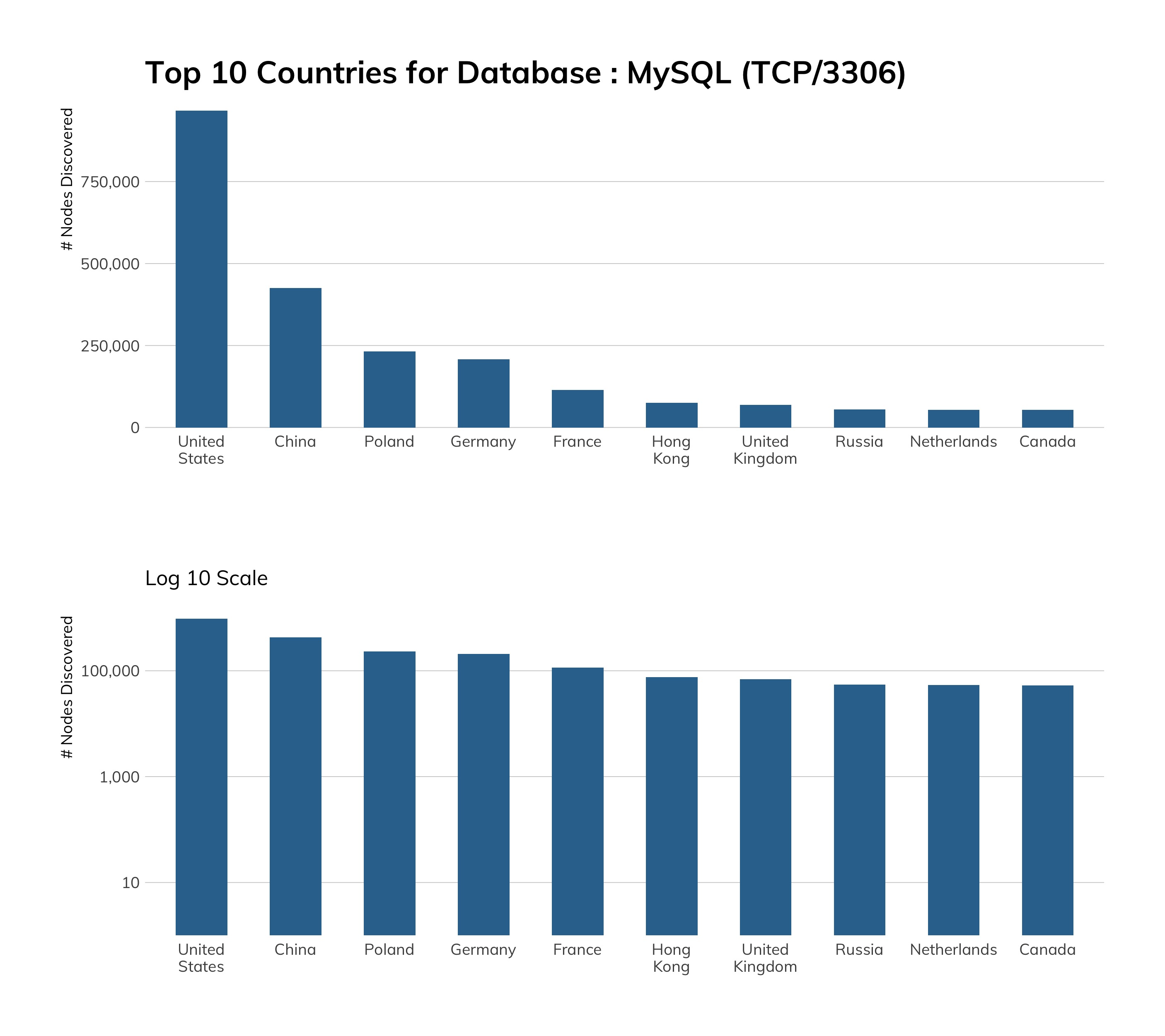

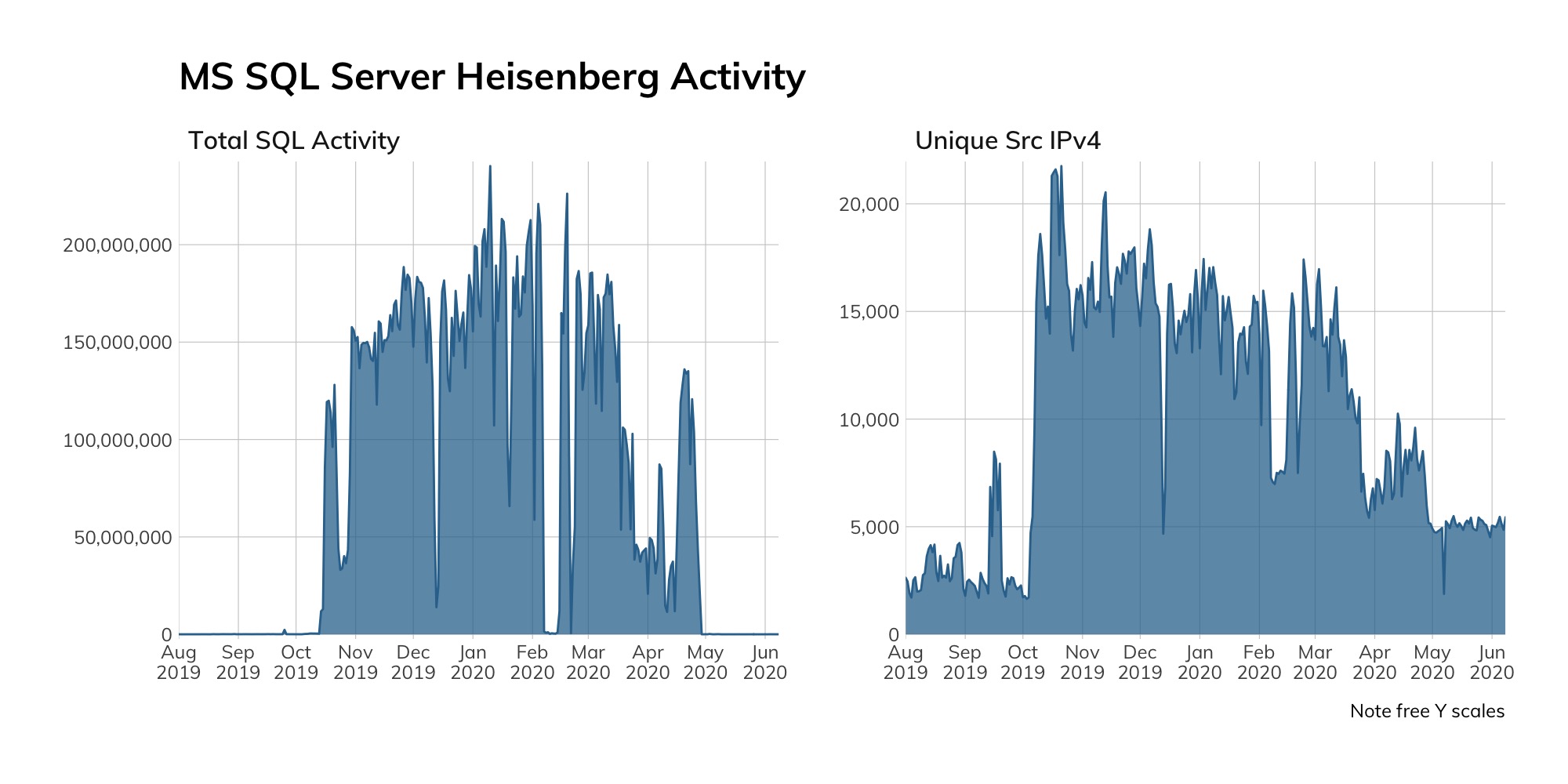

ポーランドは、Home.plというホスティングプロバイダの存在で、ドイツをわずかに追い抜いて3位となりました(前述したように、Home.plのおかげで、完璧とは呼べないデフォルト設定がFTP調査で検知されました)。露出されたMySQLのうち、米国が34%を占め、15%の中国と距離を空けています。

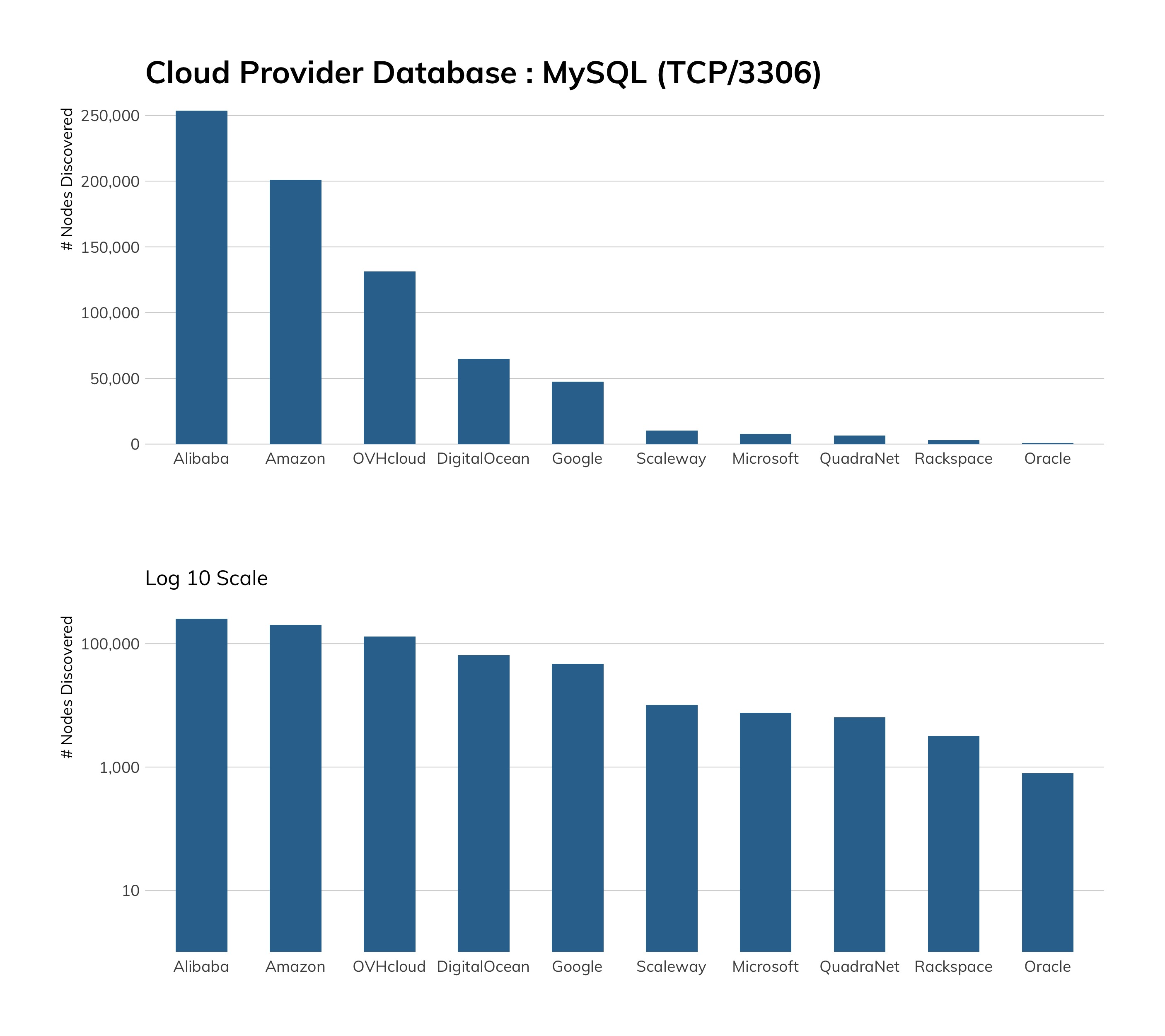

Alibabaには、Oracle MySQLとMariaDBの両方の画像がありますが、AsparaDBが管理するサービスの中に、MySQLに似た独自のものを提供しています。Amazonも同様の状況で、またOVHもターゲット化されたMySQLを提供しています。これらのプロバイダ3社には、提供する画像やサービスに安全なデフォルト設定があり、MySQLの安全性確保について十分な文書も揃っていることから、クラウドエクスポージャーでトップ3に並ぶのは不思議に思えます。これは、彼らがインターネット上にMySQLを表示させるよう、わざわざ努力をしているか、もしくは設定で大きなミスを犯したかのどちらかです。

本レポートは主に「ホスティング」プロバイダまたはコロケーション企業ではなく、クラウドプロバイダに注目していることから、本セクションには少し色を足す必要があります。露出されたインスタンスの件数では、コロケーション企業のUnified Layerが(OVHを破り)14万5,967件、ホスティングプロバイダのGoDaddyが(他のプロバイダを抜いて)10万1,775件となりました。

MySQLインスタンスを露出している自律システムは17,876件あり、そのうち3つのサーバーの中央値と156件のサーバーの平均値もあるため、エクスポージャーに関して非難するべきものは多くあります。

エクスポージャー情報

本レポートでは、1,600通りのベンダーとバージョンの組み合わせがあります。これは、ベンダーをOracle、MariaDB、Google、Percona、そして「その他」のグループにまとめた場合です。インターネット上には200万以上のインスタンスが発見されたことから、MySQLを自身でうまく管理できている人はいないといえるだけの十分なデータがあります。そうです、あなたのことです。どうぞ、ノートパソコンのコマンドプロンプトか、よく使うサーバーに「mysqld --version」と入力してください(どこかで実行しているのは分かっています)。著者の1人で、シールドを持った変わった人間も、同じことをしましたが、彼ですら最新のMariaDBリリースから2パッチポイント遅れているのです。

つまり、そこなのです。パッチ管理が難しいのです。しかし、「localhost」にしか露出されていないローカルラップトップインスタンスにパッチを当てないことと、インターネットに直接接続されているMySQLインスタンスにパッチを当てないことでは、大きく異なります。

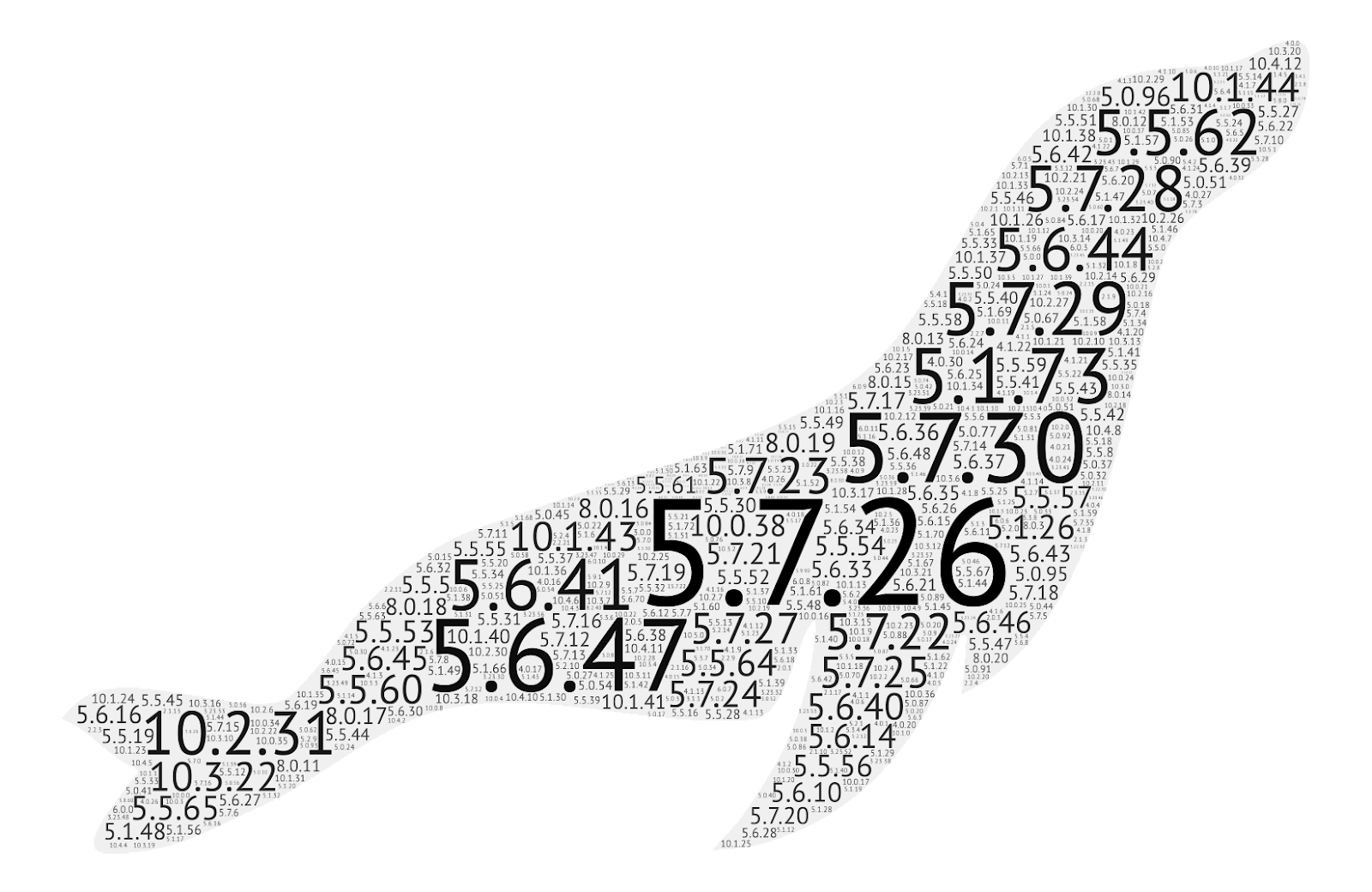

それでもまだ、バージョンの分布についてご覧になりたいとお考えでしょう。これには(分布が広大なため)少し工夫して、ワードクラウドを作り、MariaDBのロゴに重ねました。あざらしのロゴマークがとても良いからです。

念のために言っておきますが、「brew update && brew upgrade」ではかなりのタイピングが必要です。

バージョン5.7.26は、2019年4月25日にリリースされました(他のバージョンの元となるOracleバージョン)。

バージョン5.7.26には、中程度の脆弱性が13件あり、一方、5.7.30は2020年4月27日にリリースされたので、本レポート作成時には比較的新しいものになります。Oracleは、8.0.x(基本的には5.8.xと同じ)、5.7.x、5.6.xを、それぞれ技術的に大きく違うことから、正式に枝分けしています。さらに分かりにくいことに、MariaDBは5.6.xから10.0.xに飛びました。10.xリリースで最も知られているのは10.2.31です。これは、2020年1月にリリースされ、(5月にリリースされた)10.2.32に取り替えられました。MariaDB自体は、バージョン10.0.xから10.4.xまでを続けています。

この文章を理解するのが困難だったというのであれば、パッチ管理がいかに難しいかが理解できたということです。なぜなら、パッチ管理とは、似て非なる、小数点が並ぶねじれた迷路だからです。ですから、MySQLをインターネットで外部公開するのはやめましょう。

攻撃者の視点

HeisenbergにはMySQLのハニーポットがありません。また、MySQLの接続試行の性質が、意図的な攻撃や、(設定ミスではあるが)自分が所有していると勘違いした誰かが、合法的に通信しようとした際の、怪しい接続を見分けることを困難にします。つまり、ここにグラフを掲載したところで、質問がさらに増えるだけだということです。

あえて言うとすれば、Heisenbergは一般的に、TCP/3306で1日当たり1万~3万件の、中央値が約250の異なるソースIPv4からのTCP接続を見つけます。MySQLをスキャンしている他のリサーチャーによる、このような(毎日の)接続は、ほんの一握りです。私たちのハニーポットノードは主にクラウドIPスペースにあるため、設定ミスのクライアントが5~15%を占めます。

お伝えできることは、2019年に攻撃者らが、インターネットに面するMySQLサーバーを狙ったランサムウェア作戦を開始したこと、そして、私たちが見つけた200件以上のMySQLサーバーで、悪意のあるアクターが試行できる何十億という認証情報が出回っているということです。ですから、MySQLをパブリックサーバーで使うことは、考え直していただきたいと思います。

アドバイス

ITとITセキュリティチームは、パブリックIPアドレスでMySQLをホストせず、MySQLのベンダーとバージョンの組み合わせを1つ選び、それを会社全体の標準にすること(そしてパッチ処理を行うこと)を強くお勧めします。MySQLにはよく、「アプライアンス」が付属しています。調達チームと連携し、どのバージョンが使用中のソリューションにバンドルされているか、また新しいMySQLリリースが発表されたら、適宜アップデートを行う旨を、ベンダーがきちんと伝えるように確認してください。

クラウドプロバイダは、安全で管理の行き届いたMySQLと互換性のあるサービスを引き続き提供し、独自にMySQLインフラをホスティングしているユーザーに関連する脅威を緩和する手助けをしてください。MySQLディストリビューションのある、ベンダーが管理するディスクイメージは、新リリースの発表後すぐにアップデートし、ベンダーはレガシーバージョンのアップデートが必要である旨を、ユーザーに伝えてください。

政府のサイバーセキュリティ機関は、MySQLを安全にホストする方法を有意義な方法で指導し、新たな攻撃作戦を発見した場合は、適宜通知を行ってください。さらに、クラウドプロバイダ、ホスティングプロバイダ、およびISPと連携して、MySQLがパブリックインターネットに接続するのを防ぐよう取り組んでください。

Microsoft SQL Server (MS SQL)(UDP/1434)

SELECT TOP 1 * FROM quippy_subtitles;

OS/2オペレーティングシステム用16ビットサーバーであるMicrosoft SQL Server 1.0は、1989年に最初にリリースされました(まだ生まれていなかったという方も多いでしょう)。Microsoft Windowsオペレーティングシステム(NT)の最初のバージョンは、1993年にリリースされたSQL Server 4.2でした。現在、Microsoftは、Azureクラウドデータベースサービスに加え、2012、2014、2016、2016、2017、2019という5つの主要なバージョンに対応しています。大企業では、必ずと言ってよいほど、MS SQLがどこかで作動し、何らかのビジネスやタスクを支えています。

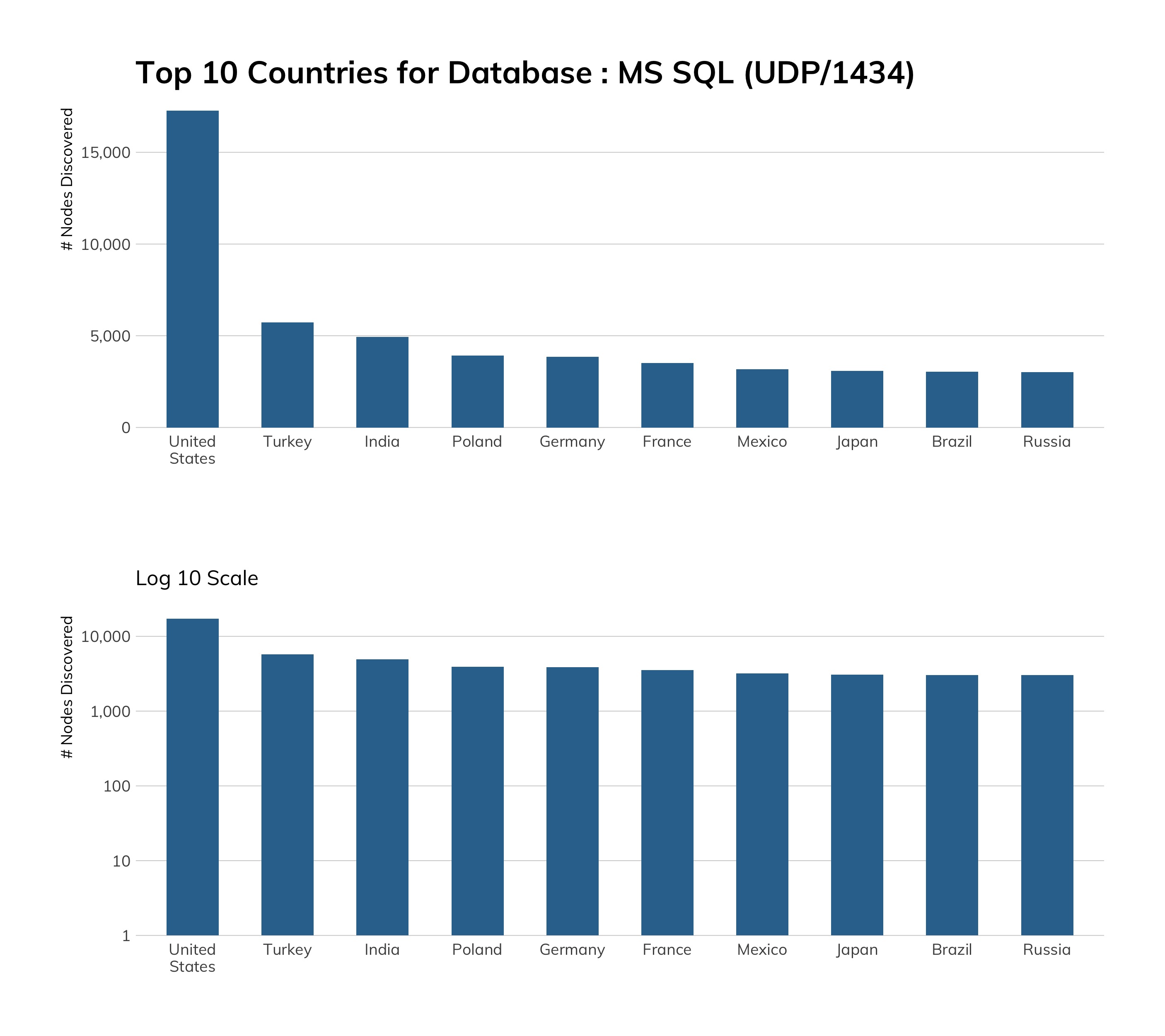

調査結果の詳細

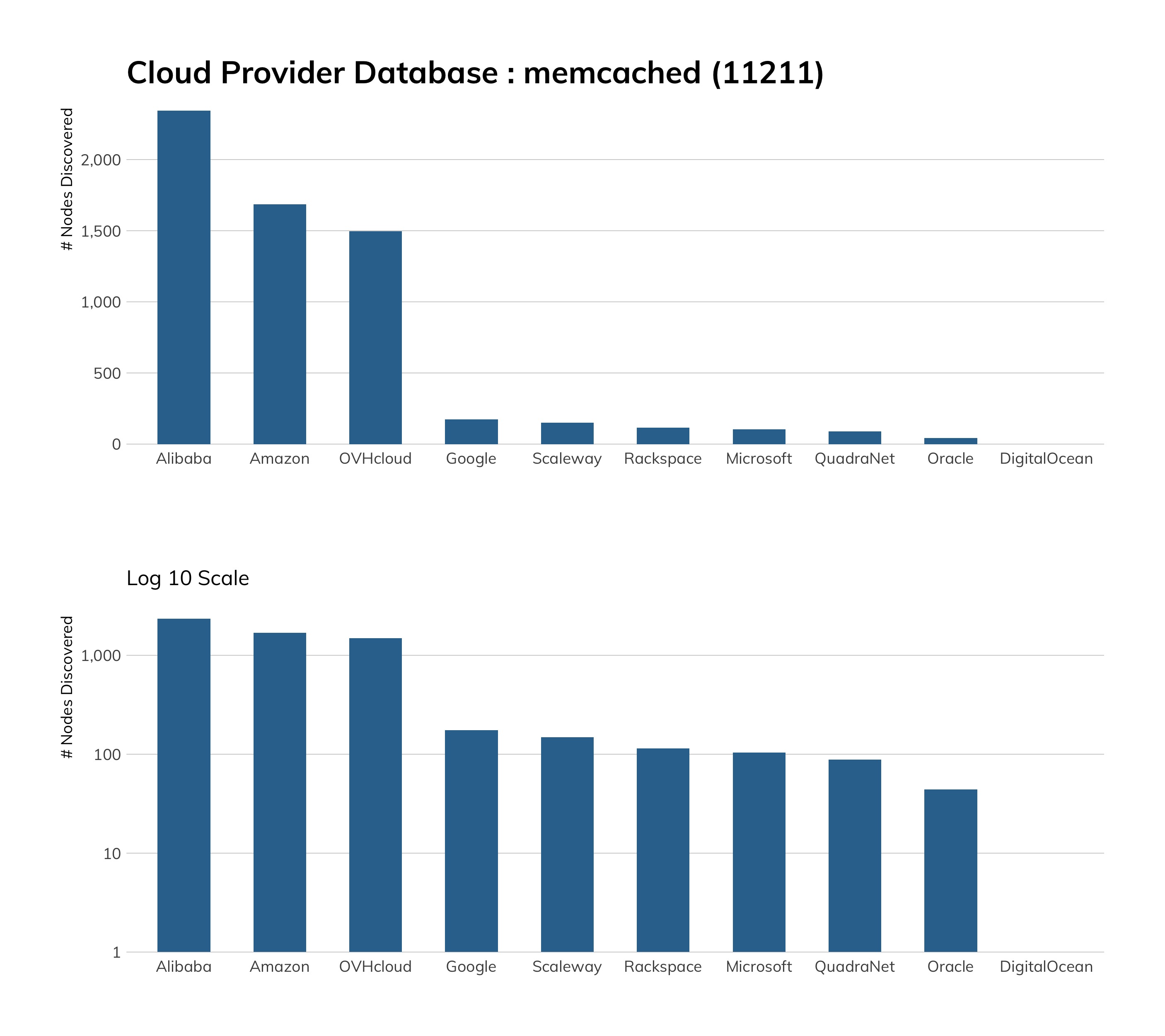

決してどのようなデータベースも(意図的なAPIサービス経由でない限り)インターネットに露出してはいけないにもかかわらず、Project Sonarでは、9万9,000件近くが(一切の認証なしで)サービスに関する詳細を公開できる状態でした。これは、MySQLセクションで見たものと比べて、ごく小さな数字(2桁の差)です。この違いは、MS SQL Severが有料なのに対し、MySQLが無料であることが理由だと考えられます。

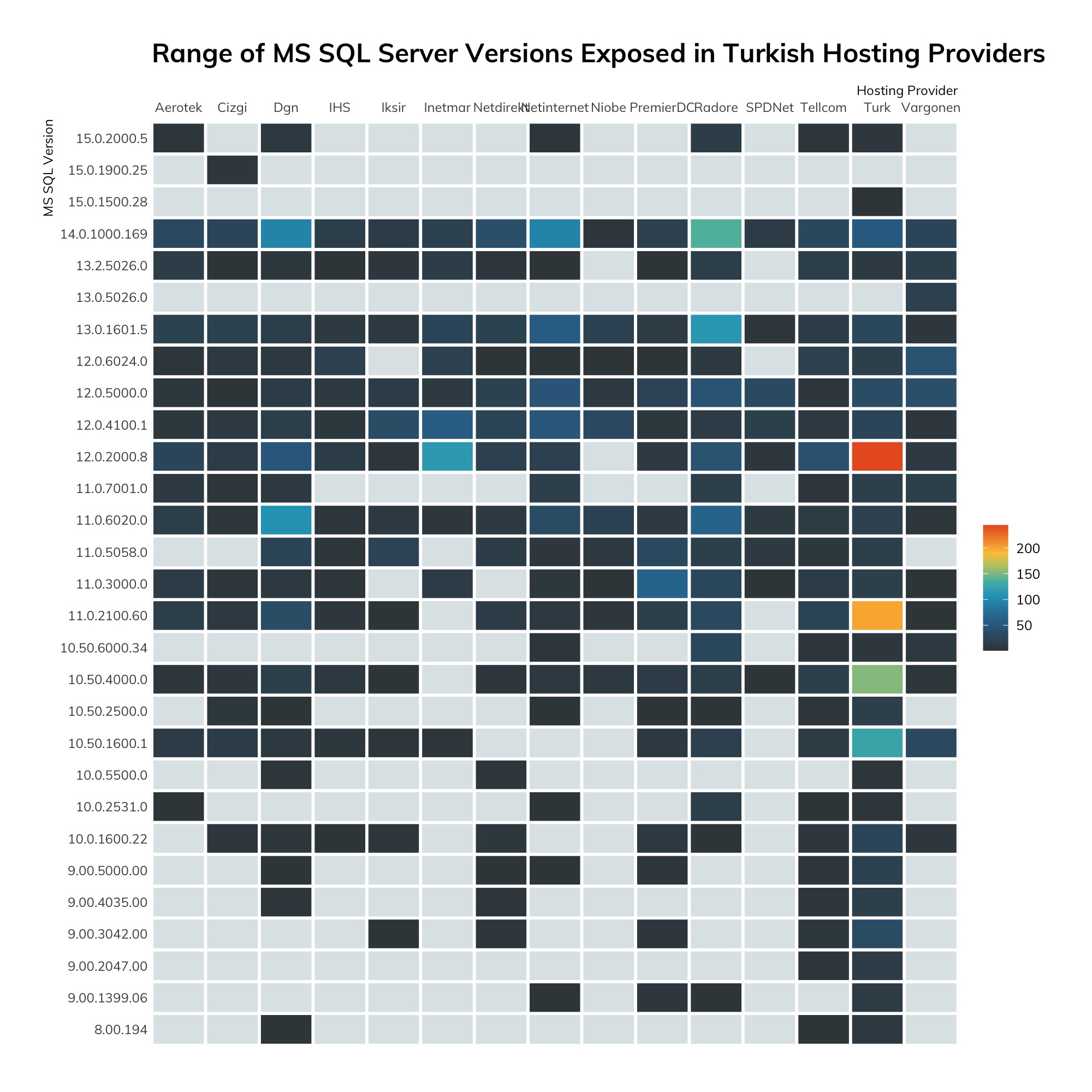

トルコがトップ10入りすること、さらに大国を凌いで2位のスポットを取るというのは珍しいことです。そこで少し結果を掘り下げてみると、トルコのホスティングプロバイダのユーザーは、Microsoft SQL Serverをインターネットに露出するのが大好きであるということが分かりました。トルコのエクスポージャーの75%をプロバイダが占めており、(以下の通り)非常に多様なSQL Serverのバージョンが見られました。同様に、インドでも国内のエクスポージャーの75%をホスティング業者が占めています(SQL Serverの合計バージョン数は35件)。ポーランドも、ドイツとほぼ同じ数のSQL Serverを露出していることから、注目に値します。大手ISP兼ホスティングプロバイダであるOrange Polskaは、ポーランドにおけるSQL Serverエクスポージャーの50%を占めています。また、Orangeのネットワークからのエクスポージャーの35%を、販売、会計、人材管理を手掛ける大手のSaaS企業が占めています。

イスタンブールのどこかの大学で、人気の高いデータベース管理コースがあり、そのトレーニング施設でMicrosoft SQL Serverの露出を推奨しているのでしょうか。ご存じの方がいましたら、それを止めるように説得するので、是非教えてください。

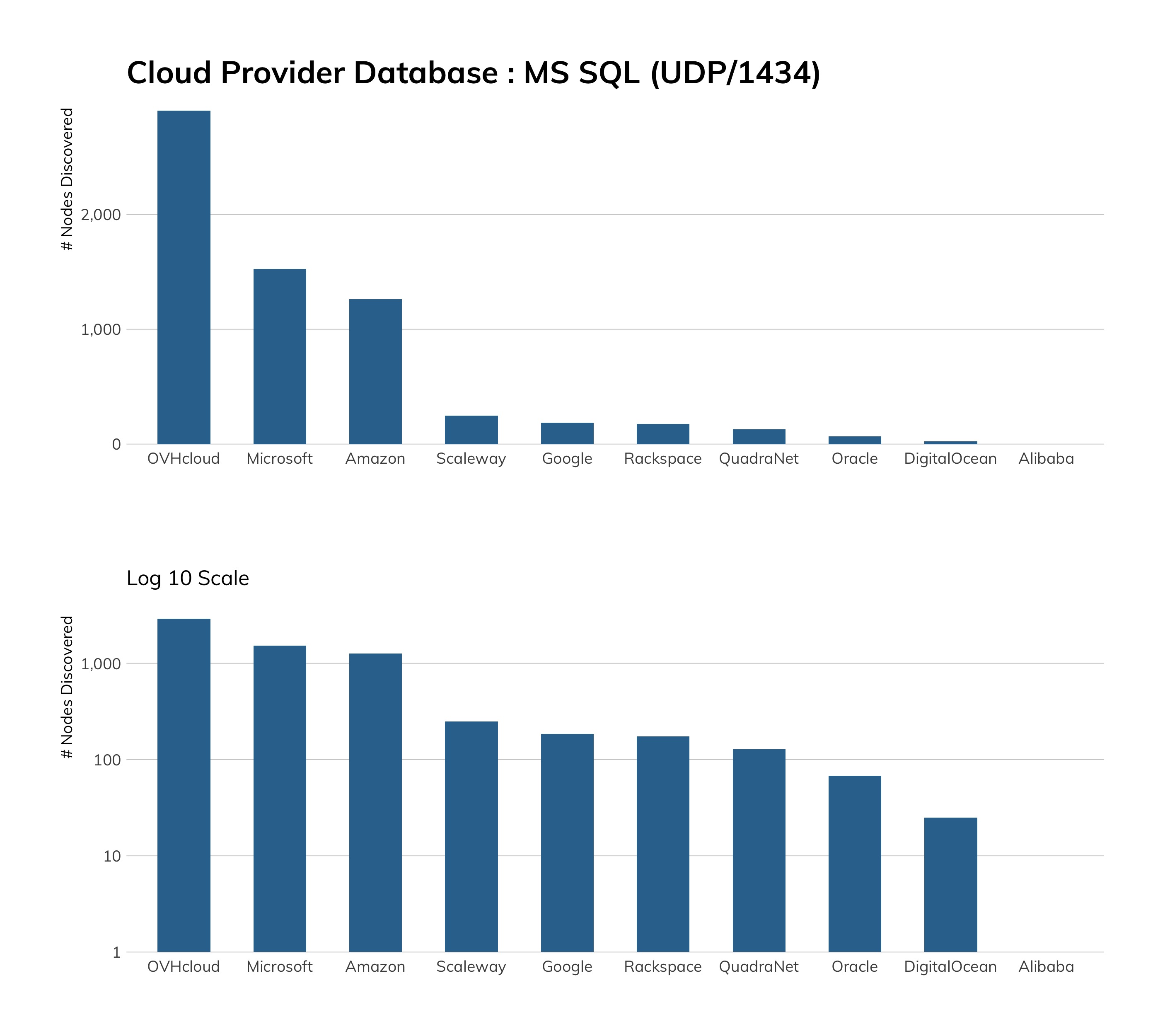

調査対象のクラウドプロバイダにおけるMicrosoft SQL Serverのエクスポージャーに関しては、Microsoftが1位になると考えるのが普通です。しかし、少し遡ってMicrosoft AzureがAzure Database Serviceを提供していることを思い出せば、それほど多くのSQL Serverインスタンスをインターネットに露出していないのかが理解できます。外部からAzure Database Serviceに話しかけるのは、非常に困難だからです。

OVHはAmazon同様、SQLServerにコスト効率の高い、既製のイメージを提供することに力を入れています。しかし、MS SQLを独自にホストするという点ではOVHのコストが低く、これが1位の座を獲得した理由だと思われます。

エクスポージャー情報

これらのシステム全体で、Microsoft SQL Serverのユニークなバージョンが54件見つかり、そのうちの20件がエクスポージャーの95%を占めています。赤色のセルは、SQL Serverのメインバージョンに対応していないことを示しています。緑色のCVEセルは、脆弱性がパッチ処理された時期を示します。「Vintage」とは、リストされているバージョンのリリース日を意味します。

|

バージョン |

数 |

割合 |

SQL Server |

Vintage |

|

12.0.2000.8 |

12,149 |

12.30% |

SQL Server 2014 RTM |

2014年4月1日 |

|

14.0.1000.169 |

10,398 |

10.53% |

Microsoft SQL Server 2017 RTM |

2017年10月2日 |

|

11.0.2100.60 |

9,378 |

9.49% |

SQL Server 2012 RTM RTM |

2012年3月6日 |

|

10.50.1600.1 |

7,880 |

7.98% |

SQL Server 2008 R2 RTM RTM |

2010年4月21日 |

|

10.50.4000.0 |

7,420 |

7.51% |

SQL Server 2008 R2 Service Pack 2 (SP2) |

2012年7月26日 |

|

12.0.5000.0 |

6,218 |

6.30% |

SQL Server 2014 Service Pack 2 (SP2) |

2016年7月11日 |

|

13.0.1601.5 |

6,132 |

6.21% |

Microsoft SQL Server 2016 RTM |

2016年6月1日 |

|

12.0.4100.1 |

4,454 |

4.51% |

SQL Server 2014 Service Pack 1 (SP1) |

2015年5月14日 |

|

11.0.6020.0 |

3,445 |

3.49% |

SQL Server 2012 Service Pack 3 (SP3) |

2015年11月23日 |

|

10.50.2500.0 |

3,153 |

3.19% |

SQL Server 2008 R2 Service Pack 1 (SP1) |

2011年7月11日 |

|

8.0.194 |

3,011 |

3.05% |

SQL Server 2000 RTM (SPなし) RTM |

2000年11月30日 |

|

9.0.5000 |

2,998 |

3.04% |

SQL Server 2005 Service Pack 4 (SP4) |

2010-12-17 |

|

12.0.6024.0 |